Gli Spyware: cosa sono e come difendersi

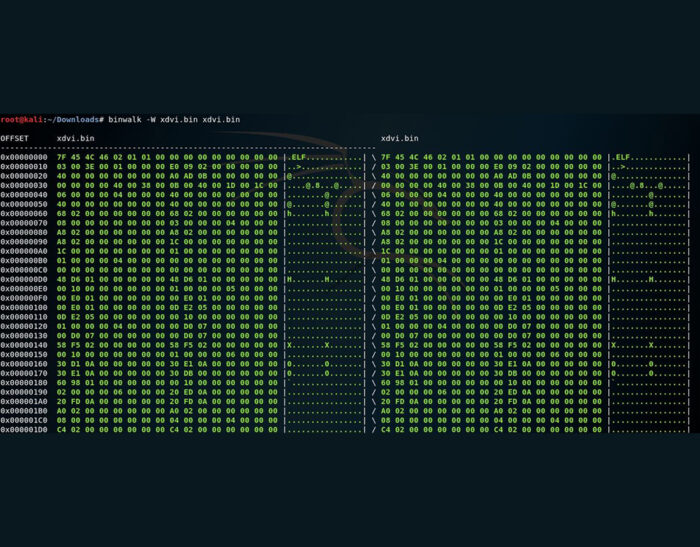

Una storia molto istruttiva: “The Million Dollar Dissident” Per introdurre gli spyware e per comprenderne meglio l’importanza e la pericolosità, cominciamo raccontando una vicenda accaduta nel 2016: l’incredibile storia di Ahmed Mansoor, il “dissidente da 1 milione di dollari”, preso di mira dai software spia di tre diverse società. Ahmed Mansoor è un ingegnere e…