Smart manufacturing e cybersecurity

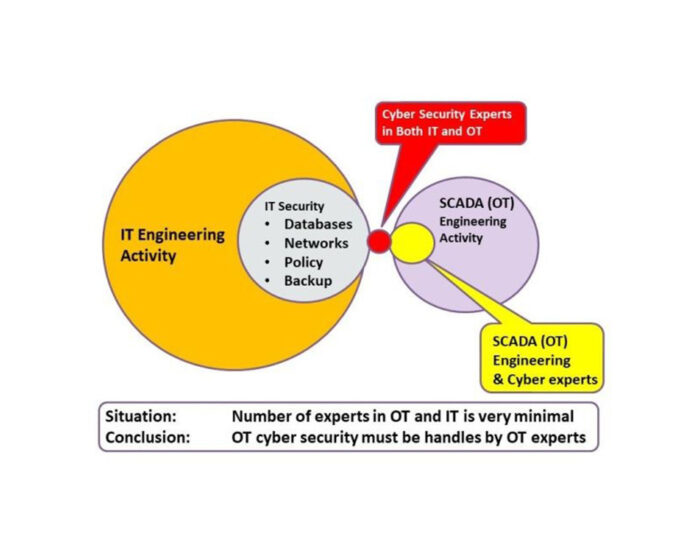

Il contesto di riferimento La parola sicurezza corrisponde, nella lingua inglese, a due termini che esprimono significati molto diversi: safety e security. Il primo corrisponde a quello che – in italiano – è espresso dalla parola salubrità, connessa alle azioni per ridurre il rischio per il benessere fisico e psicologico delle persone. Il secondo si…