Quando la minaccia eversiva evolve

Introduzione

Negli ultimi decenni abbiamo assistito, a livello globale, alla progressiva digitalizzazione di un mondo originariamente analogico. L’alto livello di informatizzazione e interconnessione che caratterizza la società odierna ha determinato il cedimento dei tradizionali perimetri di sicurezza e ciò ha esposto gli Stati a una molteplicità di potenziali minacce, da prevenire e affrontare. La dipendenza da computer, network e infrastrutture ICT (Information and Communication Technologies) ha fatto crescere il timore che il terrorismo non si limiti a usare il cyberspace solo come uno strumento per condurre propaganda o proselitismo, raccogliere fondi e organizzare attentati (comunicando anche tramite cifratura e steganografia) ma come vero e proprio veicolo di attacchi terroristici, che potrebbero avere delle conseguenze rilevanti per l’integrità degli Stati.

La presente ricerca nasce dalla volontà di contribuire a produrre conoscenza su un fenomeno attualmente molto dibattuto e complesso per quanto mai ancora realizzatosi in concreto, anche per la difficoltà tecnica di classificare un attacco informatico come terroristico a meno che non vi sia un’esplicita e inequivocabile rivendicazione dello stesso da parte di un gruppo terroristico. A tal fine sono state integrate metodologie, nozioni e tecniche in uno scenario multidisciplinare per fornire un contributo metodologico a prevenzione e contrasto alla potenziale metamorfosi della minaccia eversiva e, in particolare, terroristica.

Si è partiti dunque dallo studio del concetto generale per poi contestualizzarlo nell’analisi di uno specifico gruppo del terrorismo di matrice jihadista. È stata selezionata la metodologia OSINT (Open Source Intelligence) con l’ausilio della SOCMINT (Social Media Intelligence) per la raccolta delle informazioni: le evidenze sono state poi sfruttate come punto di partenza per un’analisi che rispondesse alla richiesta se un’organizzazione terroristica, mediante la sua transizione dal mondo fisico a quello virtuale, possa sfruttare il dominio cibernetico come vettore per condurre un attacco con finalità terroristiche, minando per esempio le infrastrutture critiche nazionali e mettendo così in pericolo la sicurezza della nostra Repubblica.

Il documento termina con alcune conclusioni.

Il terrorismo cibernetico

Per tracciare lo Stato dell’arte del terrorismo cibernetico è stata condotta un’indagine sia sul piano internazionale che nazionale e a tal fine è stato selezionato un considerevole numero di documenti (libri, ricerche accademiche, ricerche governative, articoli, analisi, sondaggi, siti web ecc.) provenienti da molteplici aree geografiche, per un periodo che va dal 1999 al 2022. È risultato che non esiste una definizione di terrorismo cibernetico generalmente riconosciuta e che la valutazione e la definizione del concetto è mutata e si è sviluppata con l’evolversi di Internet.

Un elemento interessante è che sia per il terrorismo tradizionale che per il terrorismo cibernetico esistono differenti percezioni e definizioni, inevitabilmente influenzate da una serie di variabili sussistenti in maniera differente in ogni Paese. Trattando il concetto di terrorismo cibernetico è importante evidenziare alcuni punti fondamentali: in primo luogo il fenomeno è etimologicamente la convergenza tra lo spazio cibernetico e il terrorismo, in secondo si tratta di un tema complesso, motivo per il quale non esiste nemmeno una definizione universale di terrorismo “tradizionale”. Si è rilevata inoltre una tendenza ad associare il termine terrorismo cibernetico e sinonimi alle organizzazioni terroristiche di matrice jihadista; tuttavia, il terrorismo cibernetico si riferisce a una eterogeneità di gruppi terroristici di cui alcuni esempi potrebbero essere i rivoluzionari e gli estremisti di destra, i separatisti etno-nazionalisti, terroristi c.d. New Age, anarco-insurrezionalisti come anche i gruppi del terrorismo di matrice jihadista. Per chiarezza è essenziale non confondere il terrorismo cibernetico con la criminalità informatica e l’hacktivism. I criminali informatici sono mossi generalmente da ragioni economiche, pertanto operano per trarre benefici finanziari, per autocompiacimento, per sfida o vendetta. Gli hacktivist sono invece alimentati da un’ideologia, praticano resistenza sociopolitica, agiscono in modo creativo per mettere in discussione l’operato di governi e multinazionali (Zampetti, 2015) attraverso petizioni online, siti web e operazioni c.d. di defacement.

Le radici della nozione di terrorismo cibernetico possono essere fatte risalire agli anni Novanta, quando la rapida crescita dell’uso di Internet e il dibattito sull’emergente società dell’informazione diedero vita a numerosi studi sui potenziali rischi scaturenti dall’alta interconnessione e dalla dipendenza dalla tecnologia informatica. Da allora, diversi gruppi terroristici hanno dimostrato di avere piena consapevolezza del potenziale degli attacchi informatici e di come questi ultimi possano effettivamente essere eseguiti. Difatti, a differenza dei primi anni Duemila, oggi gli allarmismi su una possibile transizione dei terroristi nel mondo cibernetico sono diventati palesemente una realtà. Nonostante i tradizionali metodi per condurre attentati terroristici rappresentino la minaccia maggiore, così come all’inizio del nuovo secolo gli eventi dell’11 settembre colsero di sorpresa l’intero pianeta – rimanendo nella storia come un evento spartiacque con implicazioni globali di vasta portata – allo stesso modo potrebbe presentarsi un attentato di terrorismo cibernetico la cui gravità aumenterebbe se l’attacco informatico venisse combinato con un attacco fisico (Weimann 2004). Dai molteplici tentativi di definire questo fenomeno è risultato che esistono due macro-tendenze. Da un lato vi sono studiosi che definiscono il terrorismo cibernetico in senso restrittivo (o puro) e dall’altro chi invece ne dà una definizione più ampia, includendovi le azioni che vengono definite di supporto al cyberterrorismo; e questo dipende dall’uso che fanno i terroristi del cyberspace per il perseguimento delle loro attività. A tal proposito si riporta un’interessante distinzione pubblicata sull’argomento da Anna-Maria Talihärm (2010) tra comprensione orientata all’obiettivo (stretta) e orientata agli strumenti (ampia). La prima identifica come terrorismo cibernetico tutti gli attacchi motivati politicamente o socialmente contro computer, reti e informazioni condotti attraverso altri computer o fisicamente, quando provocano ferite, spargimenti di sangue o gravi danni o terrore (target-oriented cyberterrorism). La seconda etichetta tutte le azioni che utilizzano Internet o i computer per organizzare attacchi terroristici come cyberterrorism (tool-oriented cyberterrorism). Secondo questo approccio le attività come raccolta fondi, ricognizione, comunicazione e propaganda si qualificano tutte potenzialmente come cyberterrorism se condotte online con fini terroristici. Secondo Nelson et al. (1999) invece queste azioni rappresenterebbero un supporto al terrorismo cibernetico, non essendo tese di per sé ad avere un effetto coercitivo su un pubblico target ma a potenziare altri atti terroristici: per cui, secondo questa visione, l’uso terroristico della tecnologia dell’informazione nelle attività di supporto non si dovrebbe caratterizzare come cyberterrorismo.

Dalla ricognizione svolta per delineare il quadro nazionale circa la definizione di terrorismo cibernetico è risultato che in Italia gli sforzi accademici e non, volti a dare una definizione di terrorismo cibernetico, sembrano essere pubblicamente pochi (o comunque non facilmente raggiungibili dalla maggioranza) e gran parte di essi riconducono a un’interpretazione più “ampia”, alludendo a quanto già menzionato. Dallo studio dei documenti si evince che tra la molteplicità di sfumature esistenti per cyber terrorismo, cyber-terrorismo, cyber-terrorism o cyberterrorism ecc. viene sottintesa genericamente l’attività di routine dei terroristi nello spazio cibernetico. È stata notata inoltre una propensione a connettere il termine a movimenti terroristici di matrice jihadista, tra i quali i più citati sono Al-Qā’ida (AQ) e l’Islamic State (IS). Sebbene siano presenti dei validissimi articoli o ricerche che hanno l’intento di scindere tra l’uso che fanno i terroristi di Internet come fattore abilitante e l’uso di strumenti informatici come capacità offensiva, sembra difficile comprendere l’orientamento italiano nell’interpretazione di questo fenomeno. Si pensa che questo potrebbe dipendere dall’attuale inesistenza di una fattispecie legale che tipizzi il terrorismo cibernetico (Florio 2023).

Metodologia di analisi del caso specifico

Verrà nel seguito proposta una metodologia di analisi che potrebbe essere applicata anche ad altri gruppi terroristici riconosciuti, per comprendere a che punto siano nella loro transizione dal fisico al virtuale nonché se possano, sulla base delle loro attività e delle loro capacità tecniche, intraprendere azioni di terrorismo cibernetico minando così la sicurezza nazionale. Ogni gruppo terroristico possiede delle specifiche peculiarità che lo differenzia, in termini di ideologia, di struttura interna, di modus operandi e capacità, di auditorio bersaglio, di contesto storico e geografico ecc. Pertanto, prima di intraprendere qualsiasi sforzo analitico bisognerebbe avere contezza del gruppo terroristico su cui si vuole indagare attraverso lo studio del contesto storico, sociale e culturale nel quale si sviluppa ed entrare nelle logiche e nelle dinamiche che lo caratterizzano.

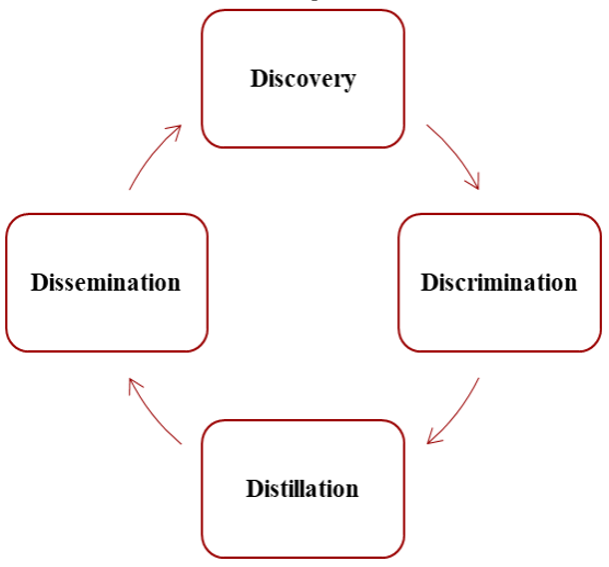

Partendo dal presupposto che il terrorismo cibernetico è un fenomeno del mondo virtuale per raccogliere e analizzare informazioni su di esso bisogna utilizzare all’interno del ciclo di intelligence delle metodologie di raccolta appropriate come l’OSINT, la SOCMINT o la VIRTUAL HUMINT (Virtual Human Intelligence) che in questo caso verrà tralasciata. Posta la rete Internet come fonte principale su cui basare le operazioni di ricerca e raccolta delle informazioni, le fonti aperte di intelligence (OSINT) comprendono le informazioni appositamente cercate, selezionate, distillate e destinate a un gruppo selezionato per affrontare una richiesta specifica di intelligence (Figura 1). L’approccio analitico del processo OSINT si applica al ciclo di intelligence tradizionale [«il ciclo OSINT può sostituirsi, o innestarsi, in qualsiasi momento del ciclo di intelligence generale, in funzione del supporto informativo da garantire (integrazione, aggiornamento, approfondimento specialistico, riscontro informativo)», d’Amore 2020]. La SOCMINT è una delle metodologie di reperimento di informazioni utili al ciclo di intelligence tramite il monitoraggio e l’analisi dei contenuti scambiati attraverso i social media (Burato 2015); la differenza tra OSINT e SOCMINT è che quest’ultima ha come oggetto delle sue attività unicamente le informazioni che vengono scambiate mediante i social media, che non si limitano ai social network.

Fonte: NATO Open Source Intelligence Handbook (2001).

L’analisi OSINT potrebbe poi essere utilizzata per lo svolgimento di un’analisi strutturata che dia come risultato un prodotto di intelligence. L’analisi qualitativa scelta nel caso della metodologia proposta è l’ACH (Analysis of Competing Hypotheses): trattasi di un processo analitico che inizia con l’identificazione di un insieme di spiegazioni o risultati alternativi che si escludono a vicenda, chiamate “Ipotesi”; l’analista valuta la consistenza o l’inconsistenza di ogni evidenza con ciascuna ipotesi che meglio si adatta alle informazioni rilevanti (Pherson and Heuer 2021).

Analisi OSINT e digital jihad: il caso dell’Islamic State (IS)

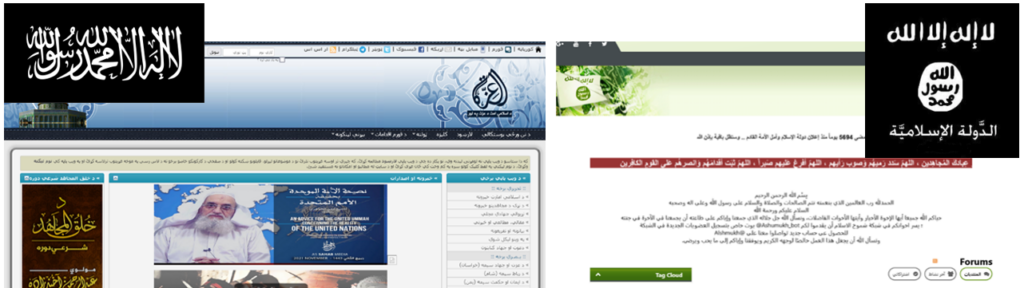

Dalla trattazione del terrorismo cibernetico nella sua accezione generale si passerà ad approfondire un caso di studio incentrato sul digital jihad dell’Islamic State (IS). Nel web di superficie e nel deep web esistono moltissimi siti pro-AQ e pro-IS (Figura 2); queste due organizzazioni riconosciute di terrorismo di matrice jihadista, secondo le ricerche effettuate, hanno avviato una vera e propria transizione spaziale dallo spazio fisico a quello virtuale dal 1998 circa e questo ha comportato un loro crescente utilizzo di Internet e delle TIC (tecnologie dell’informazione e della comunicazione) che ha contributo allo sviluppo di competenze sempre migliori per propaganda, reclutamento, finanziamento, comunicazione, pianificazione, coordinamento e anche campagne d’influenza, favorendo una notevole produzione di materiale utilissimo per condurre un’analisi OSINT. È cruciale tenere presente che i terroristi di matrice jihadista, sia nello spazio fisico che in quello virtuale, si muovono secondo la logica d’imparare, innovare e adattarsi. In linea di massima il cyberspace offre la possibilità di svolgere attività relativamente sicure, redditizie e difficili da rilevare grazie alla pervasività e all’ubiquità che caratterizzano Internet. Inoltre, concede ai terroristi l’elemento dell’interscambiabilità tra spazio fisico e spazio cibernetico, per cui l’attività che avviene in una dimensione può benissimo espandersi all’altra dove effettivamente sussistono dei vincoli limitati per le attività di supporto o per le attività finalizzate al terrorismo. L’anonimato, come ha scritto Victoria J. Correia (2022) ha incentivato l’effetto dell’inibizione cognitiva che, unito alla mancanza della deterrenza, genera la dissociazione tra l’azione e il risultato finale incoraggiando il comportamento terroristico. Oltretutto, il sempre e maggiore uso dei social media da parte dei jihadisti ha contribuito allo sviluppo di un jihad visivo che punta alla costruzione del “buon musulmano online,” sfruttando il potenziale delle immagini che hanno un effetto importante sia sulla percezione che sulla persuasione mediante l’uso di immagini emozionali e simbolismo (Macdonald et al. 2021). Facendo leva su una combinazione di fattori come la propaganda online si crea la logica dell’appropriatezza, ossia la scelta in base al sé percepito dai jihadisti e l’altra identità, pertanto si installa il “noi-contro-loro” in cui l’in-group è il noi e l’out-group è il loro, ossia il nemico (Macdonald et al. 2014), in perfetto accordo con quella che è l’ideologia jihadista. La tecnologia avvantaggia la continua comunicazione tra le diverse parti dei gruppi e questo rappresenta, come i fatti hanno dimostrato, un efficace mezzo di auto radicalizzazione di individui e gruppi in tutto il mondo. Sia AQ che IS sviluppano la loro capacità organizzativa per migliorare la propria sicurezza operativa (OPSEC) mediante comando e controllo decentralizzati nei confronti dei gruppi che li sostengono ai fini di una vera e propria resistenza senza leader, sfruttando le tecnologie emergenti e sviluppando nuove soluzioni tecniche nel caso in cui le loro comunicazioni e infrastrutture organizzative venissero attaccate (per esempio dalle operazioni di contrasto al terrorismo). Nel complesso, secondo questa impostazione, si viene a creare una vera e propria Ummah digitale, quasi globale, svincolata dal mondo fisico, che permette l’interconnessione tra compagni jihadisti di varie comunità come Asia, Medio Oriente, Europa e Americhe (Rudner 2017). Per evitare di raccogliere informazioni sul gruppo sbagliato è opportuno prestare molta attenzione a una serie di elementi caratterizzanti, tra i quali molto importante è quello della simbologia utilizzata dai vari gruppi jihadisti; quest’ultimo, infatti, potrebbe già rappresentare un ottimo elemento di scrematura. Una volta inquadrato quanto il cyberspace offre ai due gruppi per l’espletamento delle loro attività e approfondite le differenze esistenti si riporteranno di seguito i risultati ottenuti dall’analisi OSINT svolta sul solo digital jihad perpetrato dallo Stato Islamico (IS).

Il key customer ipotizzato per l’analisi è la Repubblica italiana. L’analisi puntava a produrre conoscenza su:

- uso dello spazio cibernetico da parte dell’organizzazione terroristica IS;

- capacità tecniche dell’IS inerenti al dominio cibernetico.

L’audience è un pubblico eterogeneo, in possesso di un background che va dal settore tecnico-scientifico a quello economico, politico-sociale e giuridico. Le fonti utilizzate sono siti istituzionali (Occidente e Medio Oriente), siti web di testate giornalistiche internazionali e locali (mediorientali), siti web satellite utilizzati dall’organizzazione terroristica stessa e legati ai siti ufficiali (deep web), organizzazioni pro-IS, forum, fonti derivanti dalla ricerca nel dark web, social network (Twitter, Facebook). Per il supporto metodologico è stata utilizzata la SOCMINT, per accedere ai social media è stato creato un apposito indirizzo e-mail usando l’applicazione open source di posta elettronica Tutanota, che sfrutta la crittografia end-to-end, mediante la quale sono stati creati due profili fake sui social network Twitter e Facebook per meri fini esplorativi.

Di seguito un elenco degli strumenti utilizzati per la ricerca:

- Browser: Firefox, TOR (The Onion Router);

- Motore di ricerca: Google, Duckduckgo, Duckduckgo.onion;

- Siti utili: https://osintframework.com/, https://osint.link/;

- Piattaforme: Internet Archive, Torch, JustPaste.it (popolare tra le organizzazioni di IS per la diffusione di materiale propagandistico), Webmii,

- PasteThis.To ;

- Verifica siti web: Wayback Machine;

- Verifica indirizzi IP: SEO To checker, Rankwatch, IpVoid;

- Verifica immagini: Google Immagini, Tineye;

- Traduzione: App Google traduttore (lettore ottico, microfono).

Per la creazione di un piano di raccolta strutturato si è scelto di selezionare un bacino limitato di fonti e di informazioni che rispondessero il più possibile alla richiesta. Si è partiti con la selezione delle parole chiave studiando l’IS e le sue province, la bandiera, la simbologia usata, i colori più frequenti, le lingue maggiormente utilizzate, i nomi più ricorrenti, le applicazioni sfruttate per la comunicazione online, i nomi delle principali piattaforme che distribuiscono prodotti mediatici, le applicazioni che vengono usate per la disseminazione dei prodotti mediatici, i magazine, le parole che utilizzano per identificarsi (per esempio se fosse ricorrente Ummah, Califfato, الخلافه, Khalifa, islam, jihad, cyberjihad ecc.), se venisse usato il termine terrorismo elettronico o cibernetico o addirittura non utilizzato. Il risultato è stato un piccolo glossario diviso in ordine alfabetico di parole chiave principalmente in due lingue: arabo e inglese.

Raccolta delle informazioni

L’indagine OSINT è stata divisa in tre parti, per le quali sono state usate differenti tecniche.

La prima parte puntava a raccogliere fonti quanto più affidabili (siti istituzionali, centri studio, siti web dediti al monitoraggio dei gruppi estremisti, centri di ricerca specializzati nel contrasto al terrorismo, pagine web sulla cybersecurity ecc.) e a tal fine sono state impostate le opzioni di ricerca avanzata di Google grazie alla combinazione di parole chiave prevalentemente in lingua inglese relative alla sfera jihadista salafita.

Per la seconda parte è stato utilizzato l’OSINT framework, dal quale si è avuto accesso a utili forum, search engine, blog search engine ecc. ottenendo così le coordinate delle piattaforme maggiormente utilizzate dai gruppi sostenitori dello Stato Islamico per la condivisione di materiale propagandistico (news, video, nasheed e condivisione di link), tra cui Internet Archive, JustPaste.it e PasteThis.to. In questa fase si è avuto accesso a una vasta mole di materiale tramite la combinazione di un campo ristretto di parole chiave in arabo e inglese. Si è passati poi all’utilizzo di TOR perché la ricerca, a questo punto, necessitava di un maggiore livello di privacy e protezione ed è stato consultato e verificato manualmente un archivio aggiornato di link di gruppi estremisti (attivi e inattivi). Da qui si sono aperte le porte di una costellazione di siti jihadisti indistinti (quasi tutti in lingua araba o urdu) e, grazie allo studio della simbologia, si è riusciti a selezionare i siti pro-Stato Islamico e raccogliere importanti notizie finalizzate alla richiesta. Attraverso l’uso di TOR e duckduckgo.onion è stata individuato un URL apparentemente “tradizionale” ma che in realtà era un link .onion (dark web) pro-IS, dal quale si è avuto accesso a una vasta mole di materiale come news, articoli, magazine come «Al-Naaba’», nasheed, ma soprattutto a un altro link .onion che a sua volta raccoglieva una lista di siti pro-IS e rimandava a un terzo link di questo tipo nel dark web.

La terza fase si riferisce alla ricerca SOCMINT, per la quale ci si è avvalsi di due fake account per meri fini esplorativi. Non è stato aggiunto o contattato alcun utente, sono stati fatti dei tentativi su Facebook ma ai fini della richiesta la ricerca si è spostata su Twitter, dove è stato utilizzato un repository anonimo che raccoglie ID Twitter di possibili estremisti jihadisti, utili sono stati, inoltre, i contatti trovati nelle pagine pro-IS in arabo. Alcuni tentativi di ricerca sono stati svolti utilizzando parole chiave o nomi non offuscati catturati dai video tutorial di alcune pagine pro-IS. Uno strumento molto utile è stato Webmii, un people search engine che aiuta a trovare informazioni pubbliche. Nel caso specifico per questa analisi si è riusciti a raggiungere, tramite un preciso nome, un archivio relativamente recente (2019) di un gruppo di InfoSec pro-IS che disponeva di una pagina web ufficiale (e non) oggi inattiva. Oltretutto Webmii ci ha portati a Tgstat.com (catalogo online di canali Telegram) dal quale sono state ricavate alcune risorse di Telegram condivise dal gruppo in questione, strettamente inerenti alla richiesta dell’analisi. Tgstat rappresenta un buon escamotage laddove l’uso diretto di applicazioni come Telegram non sia possibile, per esempio potrebbe essere utile cercare su questo tool gli ID dei canali Telegram forniti nelle pagine web pro-IS per ottenere i link .onion e così, tramite tentativi, creare una rete.

Piano di raccolta

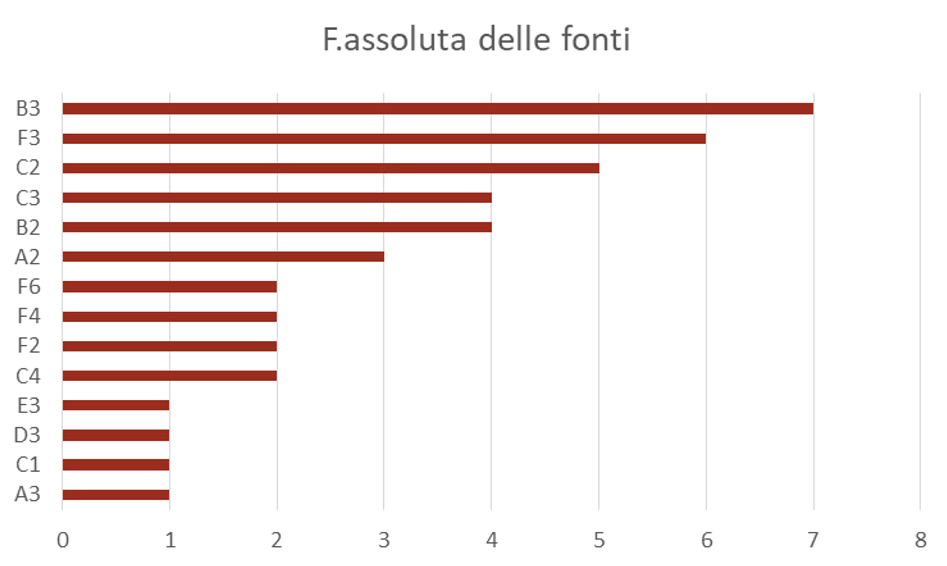

Il piano di raccolta strutturato della ricerca OSINT è stato sviluppato su un foglio di Microsoft Excel che conteneva 41 fonti provenienti dal Web di superficie, deep e dark web. L’affidabilità della maggior parte delle fonti è stata valutata secondo il modello della Canadian Checklist per la valutazione delle fonti su Internet, per cui la valutazione è condotta attraverso una lista di controllo composta da diverse domande alle quali gli analisti devono rispondere e assegnare un punteggio compreso tra 0 e 3. Il punteggio totale corrisponderà a una valutazione sintetica (espressa attraverso A, B, C, D, E, F) che definisce l’affidabilità della fonte (molto alta, alta, media, bassa, molto bassa, non valutabile). Per alcune fonti del deep web e dark web di cui risultava difficile la valutazione si è usato il sistema Admiralty/NATO, un esempio sono i siti web pro-IS completamente anonimi o alcuni utenti Twitter. La credibilità delle informazioni è stata valutata seguendo uno schema di domande guida collegato al sistema Admiralty/NATO.

È stata poi svolta un’analisi statistica sul piano di raccolta OSINT di quante notizie più o meno affidabili si sono ottenute (Figura 3) ed è risultato che, per questo piano di raccolta, a prevalere di poco è un livello di affidabilità e credibilità B3 (solitamente affidabile / forse vero), ma degno di nota è il secondo posto occupato da fonti F3 (affidabilità non giudicabile / forse vero). Questo risultato si crede dovuto alla tipologia di richiesta per la quale la maggior parte della raccolta si è spostata nel deep web, quindi verso siti la cui affidabilità non era giudicabile, nonostante gli strumenti a disposizione. Nel caso del dark web la ricerca è stata ardua nonostante l’uso di search engine quali Torch e altri o l’esplorazione di forum come Libreddit. Difatti, mediante l’uso di parole chiave in arabo e inglese, non si sono ottenuti risultati soddisfacenti coerenti con la richiesta. In questo caso i metodi risultati più proficui per ottenere link .onion sono l’attenta disamina dei siti web satellite che potrebbero rimandare a delle reti di link (link che collegano ad altri link e così via) oppure ottenerli accedendo ai canali Telegram (o altre applicazioni simili come Element) tramite i contatti forniti dalle pagine in questione; per questo piano di raccolta si è potuta seguire solo la prima opzione. Un altro elemento da tenere in considerazione è la raccolta fatta su Twitter, dove gli account erano difficili da valutare, poiché in questi casi è facile cadere nel vortice degli account fake creati, per esempio, dai governi per il monitoraggio e il contrasto al terrorismo. Proprio per questo per ognuno dei profili è stata condotta una verifica sull’affidabilità, in alcuni casi ottenendo dei risultati e in altri no.

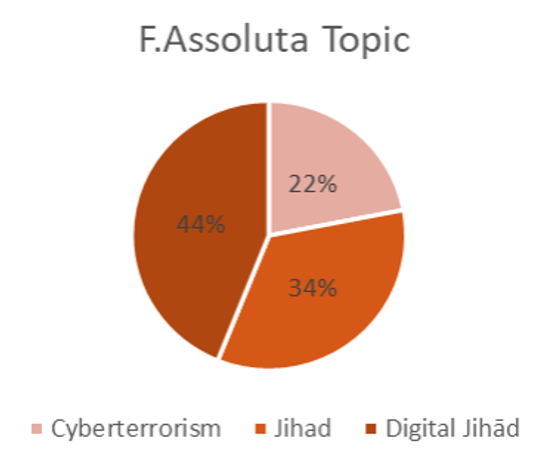

Un’ulteriore analisi statistica è stata generata sulla frequenza assoluta, relativa e percentuale del Topic (Figura 4), quindi sono stati prima scelti un massimo di tre argomenti nel caso specifico (Cyberterrorism, Jihad, Digital Jihad), da cui è emerso che la raccolta si è concentrata per il 44% sul Digital jihad e per il 34% sul Jihad, mentre il Cyberterrorism ha ottenuto la percentuale minore. Il fatto che il topic Digital Jihad abbia ottenuto la percentuale maggiore indica che il piano di raccolta è coerente con la richiesta fatta. Per quanto riguarda invece il 22% ottenuto per il Cyberterrorism, potrebbe essere collegato anche al fatto che il topic venga usato solitamente ad alto livello. Infatti, più l’indagine veniva canalizzata nel deep web, meno le parole chiave usate nella prima fase della ricerca funzionavano e meno affidabili risultavano le fonti, nonostante sia stato possibile confutare la credibilità di buona parte delle notizie raccolte.

Risultati

L’analisi puntava a produrre conoscenza su:

a) Uso dello spazio cibernetico da parte dell’organizzazione terroristica IS

L’analisi ha dimostrato che lo Stato Islamico ha integrato e implementato le sue attività nello spazio cibernetico. L’organizzazione si dirama in una costellazione di gruppi satellite resilienti e questo consente sia ai simpatizzanti che agli estremisti di non perdere la rete di contatti ove questa venisse attaccata da operazioni di contrasto al terrorismo. Dal totale delle fonti esaminate, risultano più attivi sul web i gruppi jihadisti pro-IS rispetto all’organizzazione centrale stessa. Nonostante lo Stato Islamico abbia affrontato un periodo di crisi dopo il collasso del Califfato avvenuto nel 2019, sembra che in tempi recenti abbia sfruttato l’evento del COVID-19 per rilanciare e migliorare la sua attività online sfruttando i social media e incitando, sul campo sia fisico che digitale, l’azione dei suoi sostenitori sparsi per tutto il globo tramite le sue piattaforme ufficiali decentralizzate per la diffusione della propaganda e della narrazione jihadista. Il fattore della decentralizzazione risulta considerevole ai fini dell’uso dello spazio cibernetico poiché i gruppi jihadisti o i gruppi pro-IS si stanno espandendo a livello intellettuale più di quanto non lo sia l’organizzazione centrale stessa e questo gli permette di avere successo nel consolidare l’ideologia ed espandere la conoscenza su larga scala senza limiti territoriali; quest’ultimo è un fattore rilevante, perché potrebbe generare un problema interno allo Stato italiano. Dalle fonti osservate è emerso che la sfera dei “soldati” che si muove nel mondo virtuale è fluida, anonima e resiliente nel perpetrare il digital jihad, pertanto è diversa da quella che opera sul campo fisico. Alcuni dei social media maggiormente sfruttati dai gruppi dello Stato Islamico rilevati dalla ricerca OSINT sono: SoundCloud, Youtube, Vimeo, DailyMotion SendVid, Wikr, Tam Tam, Telegram, Element, Threema, Riot, Rocket Chat, Reddit, Twitter e Facebook. Inoltre, la disseminazione dei prodotti mediatici può essere trovata prevalentemente nel deep e dark web. L’analisi delle notizie raccolte ha evidenziato che l’uso dello spazio cibernetico non si limita alla propaganda, narrazione, reclutamento o finanziamento; durante la sua esistenza l’IS, anche a causa delle operazioni governative di contrasto al terrorismo, ha sviluppato una sempre maggiore capacità difensiva nonché una volontà offensiva.

b) Capacità tecniche dell’IS inerenti al dominio cibernetico

Dall’analisi è emerso che un buon metodo per intendere le capacità tecniche di IS e dei suoi seguaci è monitorare le loro pubblicazioni focalizzate sulla cybersecurity e information security, nonché le dichiarazioni, ove vi fossero, di gruppi hacker o di esperti tecnici che si schierano con l’IS. Il gruppo jihadista dimostra continuamente che ha bisogno, per il suo jihad globale, di essere presente nel dominio cibernetico mediante il digital jihad; quindi, produce e distribuisce contenuti senza limiti di tempo e di spazio per informare e rendere consapevole la Ummah delle minacce che la circondano. L’analisi ha dimostrato che i gruppi pro-IS possiedono effettivamente delle competenze tecniche in evoluzione di cui non si conosce il livello reale, che tuttavia potrebbe essere valutato da professionisti del settore mediante il metodo succitato. Un ulteriore elemento rilevante è la controsservazione posta in essere dai gruppi jihadisti nei confronti degli Stati che li monitorano e li combattono; infatti è anche grazie a questa attività che stanno implementando le loro capacità di difesa in ambito tecnico e stanno avanzando campagne di awareness verso la Ummah. Da quando l’organizzazione è stata fondata si sono verificati casi di gruppi di hacker dichiaratisi pro-IS, come per esempio, nel 2015, quello di Jumaid Hussain c.d. “TriCk”, cittadino britannico che andò a combattere per l’allora ISIS e che divenne leader della Cyber Caliphate Army, prima squadra di hacking legata all’IS; il suo successore fu Siful Haque Sujan, di cittadinanza bangladese. Dalle fonti sono stati individuati altri gruppi simili, come l’Islamic State Hacking Division o The United Cyber Caliphate (UCC), anche se dall’indagine svolta risulta che questi gruppi non solo non siano più attivi ma che non abbiano nemmeno condotto attività minacciose. Si segnala però la volontà offensiva, che – se identificata e monitorata – potrebbe rappresentare un buon sensore di sviluppo dell’intenzione di condurre attività con finalità terroristiche nello spazio cibernetico da parte di gruppi decentralizzati dello Stato Islamico. L’analisi delle fonti consente di comprendere la capacità difensiva nel cyberspace di cui i gruppi jihadisti (IS) sono e potrebbero essere in possesso, in tal senso una delle capacità rilevate risiede nell’ Information Security (in particolare nell’uso della crittografia) ma anche nella conoscenza dell’uso delle Virtual Private Network (VPN). Inoltre, dai link controllati è stata osservata la capacità di sfruttare la tecnica dei link-shortener, che comprime un URL originale e lo rende impossibile da interpretare a vista. Anche nel caso della documentazione inerente alla sicurezza delle informazioni su Internet e alla cybersecurity in generale tali gruppi producono e disseminano manuali, video tutorial, testi esplicativi, articoli ecc.

Di seguito (Figura 5) alcuni snapshot esplicativi a sostegno dei risultati dell’analisi OSINT.

Entrambe le acquisizioni provengono dal dark web e forniscono indici aggiornati e indicazioni utili per non perdere l’attività dell’IS. Nell’immagine a destra il titolo si traduce come “Ultimo modo per non perdere il collegamento al sito di news musulmane” mentre l’altra, a sinistra, fornisce una serie di link utili per non perdere il materiale e le pubblicazioni ufficiali dello Stato Islamico, incluso un link di collegamento a Web Archive. La Figura 6 rappresenta due fonti che producono notizie nell’ambito delle scienze, della tecnologia e dell’informazione: alcuni argomenti trattati sono per esempio sul come specializzarsi in programmazione (website development o database development, application development, mobile application development). La fonte di destra è un sito pro-IS impegnato nella diffusione delle competenze informatiche per fini difensivi, i temi maggiormente trattati sono come imparare a scoprire se l’account personale è stato hackerato e come proteggersi, social media, legal espionage, guida sulla protezione dei cellulari, rischi per la sicurezza dei cellulari, lezioni sull’IP e sulla crittografia, come usare Telegram, METADA, metodi e tecniche di information gathering, come progettare un sito web, come crittografare la memoria di un cellulare Android, la differenza tra cybersecurity e information security.

Un gruppo pro-IS degno di nota è l’Electronic Horizons Foundation, che ha dimostrato mediante le sue pubblicazioni un’ampia conoscenza delle materie inerenti all’ambito dell’informatica (in particolare information security e cybersecurity), ha prodotto moltissimo materiale e nel 2021 ha dichiarato di aver sviluppato la Horizons Cloud Platform; tuttavia, dai controlli effettuati momentaneamente le sue pagine sono inattive. In un archivio della loro produzione di materiale tecnico trovato su PasteThis.to (ultima pubblicazione risale al 2019) vengono illustrate le tecniche di raccolta delle informazioni [cookies, active web contents, JavaScript, Browser Fingerprinting, Browser history and cache, Web bugs and banner, ADS TCP Timestamps, IP (Internet Protocol)].

Sono presenti, inoltre, molte guide per l’installazione e l’uso di TOR anche su sistema Android (Figura 7, immagine a destra), nonché consigli sull’installazione di proxy di TOR nell’app di Twitter. Molto interessante è la lista di un buon numero di servizi VPN gratuiti (Figura 7, immagine al centro) che violano la privacy degli utenti sfruttando i loro dati a scopi commerciali.

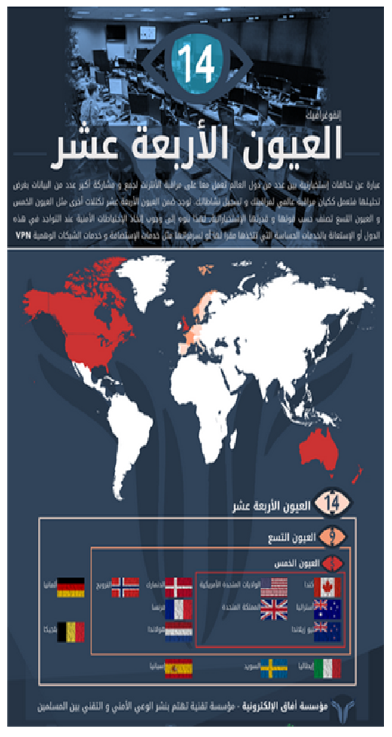

L’ultimo elemento ritenuto rilevante a sostegno del fatto che i gruppi in questione monitorano a loro volta, nei limiti delle loro capacità, il nemico (USA e alleati) è la Figura 8, parte di un articolo sull’InfoSec nel quale è inclusa anche l’Italia. L’articolo si intitola «The Fourteen eyes» e mette in guardia la Ummah dagli occhi di 14 stati tracciando uno schema che rappresenta un’intelligence alliance. Il core è costituito dagli USA, UK, Australia, Nuova Zelanda, Canada seguono Francia, Svizzera, Norvegia, Olanda. L’Italia si trova nel cerchio esterno insieme a Svezia, Spagna, Belgio e Germania.

Il Digital jihad Activity Framework (DJAF)

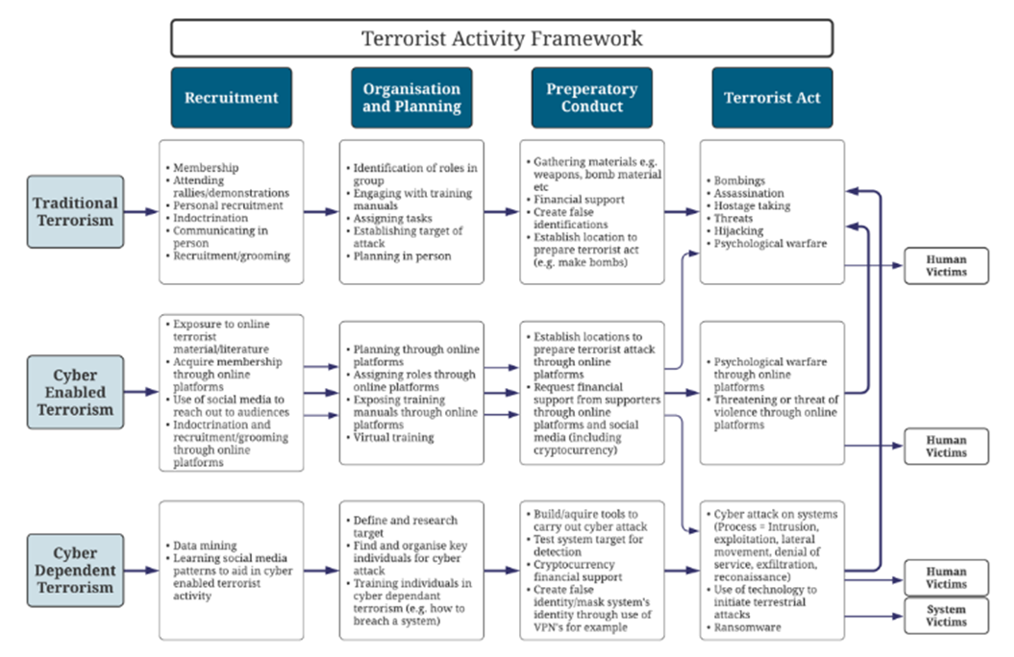

Fonte: Correia, J. V. (2022), An Explorative Study into the Importance of Defining and Classifying Cyber Terrorism in the United Kingdom, in Computer Science, vol.3, n. 84, p.83

Il Framework in Figura 9 è stato selezionato dalla ricerca di Victoria Janada Correia intitolata «An Explorative Study into the Importance of Defining and Classifying Cyber Terrorism in the United Kingdom» del 2022. Sebbene il TAF (Terrorist Activity Framework) sia basato su uno studio condotto per il Regno Unito, lo si crede utile ai fini di una comprensione più chiara di alcune tipologie di attività terroristiche che si verificano o si potrebbero verificare nel cyberspace, nonché per mettere in luce i collegamenti tra terrorismo tradizionale e terrorismo cibernetico. Correia (2022) ha proposto un modello ternario, vale a dire l’incrocio tra tre categorie di terrorismo (Traditional Terrorism, Cyber Enabled Terrorism, Cyber Dependent Terrorism) e quattro tipologie di attività terroristica (Recruitment, Organisation and Planning, Preparatory Conduct, Terrorist Act). Il TAF mette in evidenza le somiglianze tra i tre tipi di terrorismo e mediante le frecce accentua ulteriormente i collegamenti che possono sussistere tra l’uno e l’altro. I differenti percorsi hanno tutti come output un terrorist act e una tipologia di vittima. Tuttavia non è detto che le prime tre fasi si susseguano sistematicamente, in quanto potrebbero verificarsi simultaneamente.

Si richiama l’attenzione poi sulla categoria del Cyber Enabled Terrorism, le cui attività hanno alla terza fase la possibilità di diramarsi sia nei percorsi tradizionali sia in quelli Cyber Dependent in quanto l’attività del Cyber Enabled Terrorism può essere di supporto per gli altri due percorsi. Per quanto riguarda l’attività di Recruitment, sia per il terrorismo tradizionale che per quello cibernetico, ha la capacità di rimanere attiva in background durante l’intero processo, indipendentemente dall’attacco terroristico. Per ciò che concerne gli effetti dell’atto di terrorismo cibernetico – e quindi la vittimologia – dal TAF si evince che per il Traditional Terrorism l’attentato ha come risultato le human victim, per il Cyber Enabled Terrorism il processo potrebbe deviare nella fase tre (Preparatory Conduct) e quindi concludersi o come un atto di terrorismo tradizionale o come un atto di terrorismo cibernetico. Il Cyber Dependent Terrorism invece si sviluppa interamente nel Quinto dominio ed è l’unico che ha come risultato dell’atto terroristico sia vittime umane sia i sistemi informatici. Incrociando le informazioni derivanti dell’analisi OSINT della sezione precedente e il Terrorist Activity Framework è possibile, a questo punto, provare a posizionare lo Stato Islamico in una delle tre categorie sulla base delle sue attività nel perseguimento del digital jihad. Seguendo questo framework lo Stato Islamico, che comprende le sue province e tutti i gruppi simpatizzanti, va classificato come Cyber Enabled Terrorism, le cui attività, come si può notare, hanno alla terza fase la possibilità di diramarsi sia nei percorsi tradizionali sia in quelli del Cyber Dependent Terrorism.

Analysis of Competing Hypotheses (ACH): il Digital jihad rappresenta una minaccia per le infrastrutture critiche italiane?

Dopo aver quindi compreso a che punto si trova l’IS nella sua evoluzione e averlo posizionato in un framework, la metodologia proposta prevede l’utilizzo di tali informazioni per un’analisi di intelligence. Visto che generalmente un terrorista punta al danneggiamento o alla distruzione dei settori essenziali che costituiscono un ordinamento nazionale, ai fini della ricerca si è ritenuto interessante analizzare quali siano le infrastrutture critiche (materiali e immateriali) italiane che potrebbero rappresentare un potenziale target per il digital jihad, provocando gravi effetti sulla sicurezza del nostro Paese sia a livello cibernetico che fisico. Considerando che le ICN (infrastrutture critiche nazionali) sono completamente gestite da sistemi informatici, interconnesse dalla rete Internet e fortemente interdipendenti, il verificarsi di un attacco di terrorismo cibernetico potrebbe danneggiare o distruggere non solo l’infrastruttura stessa, ma anche l’erogazione di un servizio vitale al cittadino. Un esempio sono i servizi non immagazzinabili come le telecomunicazioni e l’elettricità, la cui fruizione potrebbe cessare se dovesse verificarsi un grave attacco alle infrastrutture che le erogano. Dopo aver individuato le infrastrutture critiche nazionali ci si è avvalsi di una tecnica di analisi strutturata, in questo caso l’Analysis of Competing Hypotheses (ACH), il cui key customer ipotizzato è la Repubblica italiana.

La richiesta era: “Il Digital jihad rappresenta una minaccia per le infrastrutture critiche italiane?”

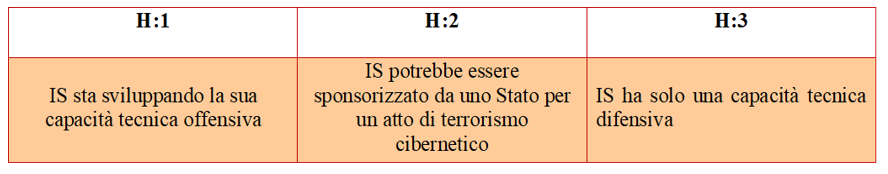

Il principio scientifico alla base di questa tecnica è di procedere cercando di confutare quante più ipotesi ragionevoli possibili, piuttosto che confermare quella che inizialmente sembra essere l’ipotesi più probabile. L’ipotesi più probabile è quindi quella con la minor quantità di informazioni inconsistenti, non quella con un’abbondanza di informazioni rilevanti a supporto. Si è scelto di svolgere l’analisi manualmente usando un file Excel impostato in maniera molto simile al famoso modello proposto dal software PARC ACH 2.0.5 sviluppato dal Palo Alto Research Center. La prima fase del processo è la formulazione ragionata e quanto più oggettiva di potenziali ipotesi, le quali costituiscono il fondamento principale su cui si basa tutta l’analisi (Teti 2015). In questo caso ne sono state identificate 3, riportate nella tabella 1.

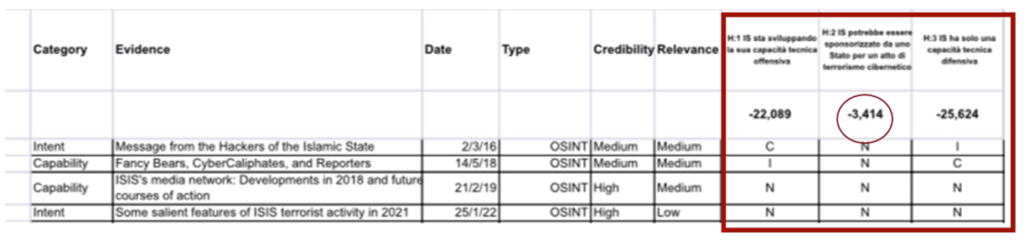

Le ipotesi rappresentano tre proposte di scenario basate su ciò che è vero, su ciò che esiste o che accadrà e riguardano tutte delle ragionevoli possibilità che possono verificarsi, incluse quelle che sembrano improbabili ma non impossibili. L’ipotesi due (H:2) era quella con un minor numero di informazioni a sostegno, ma si è potuta comunque inserire perché esistevano almeno due prove che la supportassero. Come si può notare dalla formulazione, le ipotesi si escludono a vicenda; infatti, se H:1 è vera, H:3 e H:2 devono essere false. Le ipotesi fanno parte di una matrice di cui un esempio è la Figura 10.

Tutte le ipotesi sono correlate da prove (Evidence) che in questo caso derivano dal piano di raccolta OSINT: queste ultime devono poi essere aggiunte alla matrice per valutarne la Credibilità e la Rilevanza. Per ogni ipotesi (H1/H2/H3) bisogna fare una diagnosi valutando se ogni singolo elemento di Evidence è N (Neutral/Not Applicable), C (Consistent), CC (Very Consistent), I (Inconsistent), II (Very Inconsistent). Per assegnare uno di questi valori ci si è posti questa domanda: «l’informazione è consistente con l’ipotesi, è inconsistente con l’ipotesi o non applicabile o non rilevante?». Una volta completata la valutazione risulteranno dei numeri sotto ogni ipotesi. Nel caso di questa analisi si è applicato il Weighted Inconsistency Score, che valuta l’inconsistenza tenendo conto del valore di ogni punteggio calcolato sulla base della credibilità e della pertinenza con l’elemento di prova. In questa analisi la più plausibile è la H:2 “IS potrebbe essere sponsorizzato da uno Stato per un atto di terrorismo cibernetico”, perché possiede il numero di (I) Inconsistent o (II) Very Inconsistent minore. Questo risultato è stato poi sfruttato per un’analisi di intelligence previsionale a breve e lungo termine, il cui risultato è riportato di seguito.

A. Nel breve termine non dovrebbero verificarsi attacchi di terrorismo cibernetico alle infrastrutture critiche (materiali e immateriali) italiane che mettano in pericolo la sicurezza della Repubblica, poiché lo Stato Islamico e i gruppi pro-IS sono dotati, al momento, di una capacità tecnica difensiva, nonostante si segnali una crescente capacità tecnica offensiva. Per condurre atti di terrorismo cibernetico illegali, violenti e politicamente motivati che sortiscano effetti di vasta portata e che quindi intacchino i servizi essenziali mettendo così in discussione gli interessi strategici della nostra nazione (politici, militari, economici, scientifici e industriali), l’IS potrebbe essere sponsorizzato da uno Stato e quindi agire con il sostegno, il supporto o l’istigazione di una potenza straniera nel perseguimento di un attacco di terrorismo cibernetico contro le ICN (infrastrutture critiche nazionali) maggiormente colpite da attacchi cibernetici. Tra le ICN che potrebbero rappresentare un obiettivo, coerentemente con la richiesta, si riportano per il settore pubblico le infrastrutture IT riferibili a enti locali e strutture sanitarie; per il settore privato quello energetico, dei trasporti e delle telecomunicazioni. Particolare attenzione dovrebbe essere indirizzata inoltre alle tecnologie di automazione industriale e ai sistemi cyber fisici, in quanto le reti di molte infrastrutture critiche del Paese dipendono in modo strategico da sistemi SCADA (Supervisory Control and Data Acquisition) che, se attaccati nella loro mansione di sistemi informatici per il monitoraggio e il controllo di sistemi industriali, potrebbero provocare seri danni anche ai cittadini.

B. Nel lungo termine si ipotizza che l’IS, nel perseguimento del suo digital jihad, possa sviluppare sempre di più una capacità offensiva dovuta anche alla particolare decentralizzazione che lo caratterizza, difatti i gruppi pro-IS che operano nel cyberspace sono fluidi, dinamici e resilienti e potrebbero essere composti da soggetti di differente nazionalità aventi capacità tecniche avanzate. Pertanto, si prevede che nell’arco di 20 anni l’IS possa giungere ad avere efficaci ed efficienti competenze offensive transnazionali incentrate maggiormente nell’ambito della programmazione, della sicurezza delle informazioni e della cybersecurity. Secondo l’analisi svolta lo Stato Islamico farà leva sempre di più sul perseguimento del digital jihad da parte del singolo jihadista, il quale potrebbe trovarsi sia al di fuori dei confini italiani sia al suo interno.

Conclusioni

Avevamo l’obiettivo di studiare il fenomeno del terrorismo cibernetico, mettere in pratica una metodologia e dimostrarla con lo studio di un caso specifico, nonché di proporre un contributo innovativo per la ricerca. La revisione della letteratura ha evidenziato che non esiste in Italia una definizione di terrorismo cibernetico e una sua relativa categorizzazione. Formulare una definizione di un fenomeno complesso e mai verificatosi potrebbe essere controproducente; tuttavia, se ne proporrà una seguendo il principio filosofico del «rasoio di Occam» secondo il quale occorre circoscrivere il problema al nucleo essenziale, senza aggiungere elementi interpretativi non necessari e preferendo le interpretazioni più semplici rispetto a quelle più astratte (Caligiuri 2019). Ciò non implica che la spiegazione più semplice sia sempre quella più corretta, ma occorre trovare il giusto bilanciamento tra semplicità ed efficacia. Nel proporre una definizione di terrorismo cibernetico si seguirà una rappresentazione che sia coerente con la realtà, con lo scopo di tracciare le linee generali di un fenomeno mai verificatosi finora.

“Terrorismo cibernetico” è l’insieme di azioni illegali e violente perpetrate da singoli o da gruppi che agiscono clandestinamente nello spazio cibernetico spinti da motivi ideologici, politici o confessionali allo scopo di compiere atti terroristici mediante strumenti informatici o telematici contro gli assetti informatici del bersaglio che vogliono colpire, distruggendo o destabilizzando la popolazione civile, uno Stato e i suoi interessi o un’organizzazione internazionale per diffondere terrore e condizionare orientamenti e scelte (Florio 2023).

La definizione del fenomeno spiana la strada per un ulteriore tentativo di innovazione che nasce da una necessità dovuta alla metamorfosi che i gruppi terroristici stanno subendo. Nel caso in cui si dovesse verificare un attacco cibernetico, a meno che non sussista un’inequivocabile rivendicazione da parte del gruppo terroristico agente, sarebbe difficile per un tecnico etichettarlo come terroristico. Per limitare il campo di indagine e creare un quadro statico si propone un esempio di categorizzazione empirica (Mantici 2019) alla quale si tenterà di includere il terrorismo cibernetico sia come sottocategoria del terrorismo tradizionale sia come nuova categoria a sé stante. La madre di tutte le categorie terroristiche è l’eversione, tuttavia sotto quest’ultima si posizionano anche altri fenomeni come la violenza politica e la guerriglia (nei casi più estremi). Il terrorismo tradizionale si dirama in terrorismo nazionale (es. Brigate Rosse, Prima Linea ecc.) e terrorismo internazionale (es. terrorismo internazionale di matrice jihadista), terrorismo di Stato e terrorismo sponsorizzato da uno Stato, a loro volta caratterizzate da sottocategorie che non verranno approfondite in questo documento. In generale nel caso del terrorismo cibernetico queste distinzioni diventano difficilmente applicabili, a causa della natura transnazionale del fenomeno e della difficoltà, oltretutto, di identificare i colpevoli grazie non solo alle caratteristiche dell’ubiquità e della pervasività che offre Internet ma anche all’anonimato.

Per “eversione” si intende l’insieme delle attività che mirano ad alterare gli assetti istituzionali di un Paese con atti violenti, illegali e politicamente motivati.

Il “terrorismo” deve essere un insieme di azioni politicamente motivate, violente e illegali, perpetrate da singoli o da gruppi che agiscono perfettamente mimetizzati all’interno della società che vogliono colpire e che puntano all’attenzione di un auditorio bersaglio, il quale rappresenta l’obiettivo dell’azione terroristica.

Le categorie succitate fanno chiaramente riferimento al terrorismo “tradizionale” che si muove e si sviluppa nel mondo reale. Se volessimo categorizzare il terrorismo cibernetico basandoci sull’esperienza non potremmo farlo, poiché il fenomeno inteso nel senso più “puro” non si è ancora realizzato, ecco perché nel titolo si fa riferimento all’evolversi della minaccia eversiva. Dunque, alla luce di quanto osservato, il fenomeno potrebbe essere trattato in due modi, come sottocategoria del terrorismo tradizionale o come categoria a sé stante.

Il “terrorismo cibernetico come sottocategoria del terrorismo tradizionale” potrebbe essere un insieme di azioni politicamente motivate, violente e illegali perpetrate da singoli o da gruppi che agiscono clandestinamente nello spazio cibernetico, al fine di perpetrare condotte e/o atti che hanno finalità terroristiche sfruttando strumenti informatici o telematici (Florio 2023).

Il “terrorismo cibernetico propriamente detto” potrebbe essere un insieme di azioni politicamente motivate, violente e illegali perpetrate da singoli o da gruppi che agiscono clandestinamente e totalmente nel mondo cibernetico al fine di compiere atti terroristici mediante strumenti informatici e telematici contro gli assetti istituzionali digitalizzati del bersaglio che vogliono colpire (Ibidem).

Si vuole sottolineare che entrambi gli esempi puntano all’attenzione di un auditorio bersaglio il quale rappresenta l’obiettivo dell’attività terroristica.

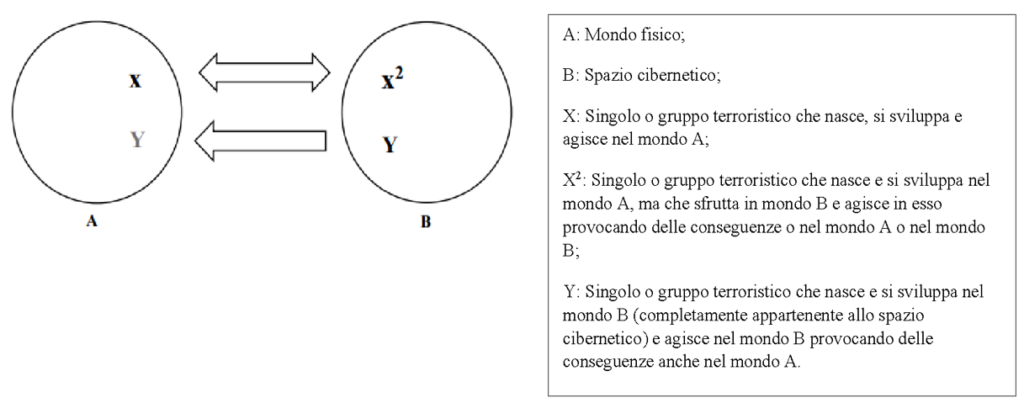

Fonte: P. Florio (2023), Terrorismo cibernetico e sicurezza nazionale, p.49.

Visto il quadro teorico nazionale tracciato fin qui e tenendo conto della legge vigente in Italia, dalla Figura 11 si può intuire che il terrorismo tradizionale, così come erano per esempio le Brigate Rosse degli anni Settanta, nasce, si sviluppa e agisce nel mondo reale (A). Nel momento in cui i gruppi del terrorismo tradizionale iniziano a transitare nello spazio cibernetico (B) per perpetrare condotte prodromiche alla prestazione di atti di terrorismo (propaganda, finanziamento, reclutamento, addestramento per finalità terroristiche ecc.) o per condurre attentati terroristici che hanno delle effettive conseguenze nel mondo A o nel mondo B, inevitabilmente mutano e diventano x2. Tuttavia, per parlare di terrorismo cibernetico puro sarebbe forse erroneo legarlo a una sottocategoria del terrorismo tradizionale poiché – pur trattandosi di due fenomeni con caratteristiche molto simili (terrorismo) – essi nascono, si sviluppano e agiscono in due mondi differenti, per cui bisognerebbe riflettere se considerare lo studio di una segmentazione del terrorismo cibernetico stesso. Come si evince dalla figura in questione, Y nasce, si sviluppa e agisce mediante condotte e atti nello spazio cibernetico e i suoi effetti devono essere diretti sia al mondo cibernetico B che al mondo reale A al fine di generare implicazioni di vasta portata; questo è uno dei fattori che lo distingue da x2. Si ritiene importante ribadire che diverso è il supporto al terrorismo cibernetico (Nelson et al. 1999), che è l’uso altrimenti legale di sistemi informativi da parte di terroristi o loro sostenitori non inteso, di per sé, ad avere un effetto coercitivo su un pubblico target. Il supporto al terrorismo cibernetico aumenta o migliora altri atti terroristici: l’atto supportato potrebbe essere il terrorismo tradizionale o il terrorismo cibernetico.

Pertanto, un attacco di terrorismo cibernetico per definirsi tale deve innanzitutto ricadere sotto l’ombrello dell’eversione, che è la madre di tutte le categorie terroristiche. Per cui se un attacco cibernetico non è violento, illegale e politicamente motivato (secondo la categorizzazione seguita) non può definirsi eversivo. Una volta che l’attacco cibernetico è stato inquadrato come eversivo, bisogna indagare se si tratta di terrorismo cibernetico o di un altro fenomeno eversivo che potrebbe essere, per esempio, l’hacktivismo nei casi più estremi. Si precisa che le categorie dell’eversione, così come quelle del terrorismo, non si escludono a vicenda. A questo punto ci si potrebbe rifare alla definizione scritta precedentemente e poi indagare più a fondo, classificando l’atto di terrorismo cibernetico o come sottocategoria del terrorismo tradizionale o come terrorismo cibernetico propriamente detto. Una definizione generale come quella proposta, a causa della sua semplicità, potrebbe richiamare più matrici di terrorismo cibernetico; tuttavia l’indagine del caso specifico e quindi lo studio, la profilazione e la contestualizzazione del singolo gruppo è obbligatoria se si vogliono impiegare delle buone pratiche di prevenzione e contrasto.

Pertanto, si dovrebbe applicare una distinzione all’interno del terrorismo cibernetico eversivo che si presuppone riferito a tipologie di terrorismo come quelle di matrice anarco-insurrezionalista, di estrema destra, di estrema sinistra o etnico-separatista, compresa quella confessionale. Poiché ogni singolo gruppo, pur perpetrando atti di terrorismo cibernetico potenzialmente identici, per gli analisti del campo, ha delle peculiarità in termini di ideologia dalla quale sono spinti, di struttura interna, di modus operandi, di auditorio bersaglio, di contesto storico e geografico ecc.

Quindi il terrorismo cibernetico di matrice jihadista è un fenomeno differente e totalmente distinto, per esempio, da un gruppo di terrorismo cibernetico anarco-insurrezionalista.

Un esempio è lo studio svolto per questa ricerca: si è partiti dalla macro-categoria – ossia il terrorismo cibernetico – e si è arrivati allo studio del caso dell’IS (Islamic State), gruppo riconosciuto di terrorismo di matrice jihadista. Una volta studiato, contestualizzato e profilato il fenomeno, le sue attività e le sue capacità, grazie all’analisi si è compreso che l’IS non può essere classificato come appartenente al terrorismo cibernetico propriamente detto, ma va invece inserito nella categoria del terrorismo cibernetico come sottocategoria del terrorismo tradizionale (cfr. DJAF) e quindi, richiamando lo schema logico (figura 11), attualmente è una x2 (singolo o gruppo terroristico che nasce e si sviluppa nel mondo A, ma che sfrutta e agisce nel mondo B provocando delle conseguenze o nel mondo A o nel mondo B). Questo esercizio, dunque, potrebbe essere potenzialmente ripetuto anche per le altre matrici.

Bibliografia

- Burato, A. (2015), Sicurezza, Terrorismo e Società, in «International Journal, Italian Team for Security, Terroristic Issues & Managing Emergencies», EDUCatt- Università Cattolica del Sacro Cuore, Milano. ISSN 2421-4442.

- Caligiuri, M. (2019), Come i pesci nell’acqua. Immersi nella disinformazione, Rubbettino Editore.

- Correia, J. V. (2022), An Explorative Study into the Importance of Defining and Classifying Cyber Terrorism in the United Kingdom, in «Computer Science», vol. 3, n. 84. https://doi.org/10.1007/s42979-021-00962-5.

- d’Amore, F. (2020), in AA.VV. “Studiare l’intelligence in Italia”. Rubbettino Editore, 2023. ISBN: 9788849873795. Il master di II livello in: Sicurezza delle informazioni e informazione strategica, il DIS e l’OSINT.

- Florio, P. (2023), Terrorismo cibernetico e sicurezza nazionale. Potenziale metamorfosi della minaccia eversiva, Tab edizioni.

- Macdonald, S., Lorenzo-Dus, N. (2021), Visual Jihad: Constructing the “Good Muslim” in Online Jihadist Magazines, in «Studies in Conflict & Terrorism», vol. 44, n. 5, pp. 363-386. DOI: 10.1080/1057610X.2018.1559508.

- Macdonald, S., Jarvis, L., Lavis, M. S. (2014), Cyberterrorism Today? Findings from a Follow-on Survey of Researchers, in «Studies in Conflict & Terrorism». DOI: 10.1080/1057610X.2019.1696444.

- Mantici, A. (2019), lezioni universitarie di Buone pratiche di contrasto alla criminalità, UNINT (Università degli Studi Internazionali di Roma).

- Nelson, B., Choi, R., Iacobucci, M., Mitchell, M., Gagnon, G. (1999), Cyber Prospects and Implications, Center on Terrorism and Irregular Warfare Naval Postgraduate School. URI: http://hdl.handle.net/10945/27344.

- Pherson, R. H., Heuer, JR. J. (2021), Structured Analytic Techniques for Intelligence Analysis, SAGE, CQ Press, Thousand Oaks.

- Rudner, M. (2017), “Electronic Jihad”: The Internet as Al Qaeda’s Catalyst for Global Terror, in «Studies in Conflict & Terrorism», vol. 40, n. 1, pp. 10-23. DOI:10.1080/1057610X.2016.1157403.

- Talihärm, A. M. (2010), Cyberterrorism: in Theory or in Practice?, in «Defence Against Terrorism Review», vol.3, n. 2, Fall 2010, pp. 59-74.

- Teti, A. (2015), Open Source Intelligence & Cyberspace. La nuova frontiera della conoscenza, Rubbettino Editore.

- Weimann, G. (2004), Cyberterrorism: How Real is the Threat?, Special Report, disponibile su https://www.usip.org/sites/default/files/sr119.pdf, consultato il 19 febbraio 2022.

- Zampetti, R. (2015), Sicurezza nazionale e spazio cibernetico. Una minaccia “invisibile” nell’era digitale, disponibile su https://www.archiviodisarmo.it/view/ylWJuVUoQfdaM5gqeM_x7V3yPWolExD_9pRLrgHyH04/sis-gennaio-2015.pdf, consultato il 10 aprile 2023.

Articolo a cura di Fabrizio d’Amore e Pasqualina Florio