Replay – Cyber Threat Intelligence per l’implementazione di efficaci misure di difesa e prevenzione

Il 27 maggio si è tenuta la tavola rotonda dal titolo “Cyber Threat Intelligence per l’implementazione di efficaci misure di difesa e prevenzione” durante la Cyber Security Virtual Conference 2021.

- Moderatore: Mirko Lapi, Presidente presso OSINTITALIA

- Giuseppe Brando, Expert in Cyber Intelligence and Cyber Security Operations presso Eni

- Roberto Giacobazzi, Professore Ordinario di Informatica Università di Verona, Direttore del Dipartimento di Informatica

- Massimo Grandesso, Cybersecurity Competence Center Manager presso Innovery SpA.

Mirko Lapi, Presidente presso OSINTITALIA

“È evidente che il tessuto produttivo italiano non è fatto solo dalle grandi realtà, ma per una larghissima percentuale dalle piccole e medie imprese. E in questo senso, un pò per mancanza di cultura o a causa di risorse limitate, sussistono ancora alcuni fraintendimenti. Parliamo di Cyber Threat Intelligence, quindi ci focalizziamo in particolare sulla minaccia. Ci sono ancora alcuni equivoci però, ad esempio, troviamo delle realtà all’interno delle quali si può presumere che basti dotarsi di un security operation center per fare Cyber Threat Intelligence. In realtà non è così, ci sono delle sostanziali differenze tra un SOC e un Threat Intelligence Center, ma alla fine, queste due realtà dovrebbero dialogare all’interno nell’ambito di un serio programma di Cyber Threat Intelligence.”

Giuseppe Brando, Expert in Cyber Intelligence and Cyber Security Operations presso Eni

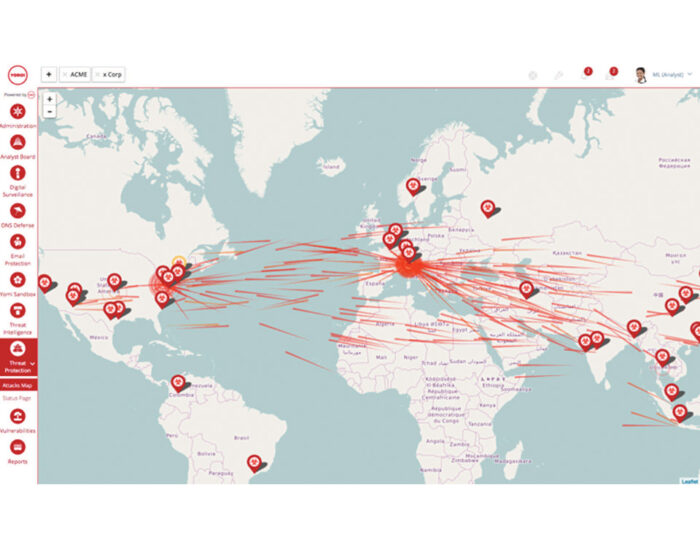

“Il Threat Intelligence Center lavora su tre macro-aree: l’intelligence tattica, l’intelligence operativa e l’intelligence strategica. Quando tramite il ciclo dell’intelligence vengono raccolte, analizzate e poi condivise le informazioni di tipo tecnico, vengono fornite ai centri di cyber security – in questo caso il Security Operation Center ma potrebbe essere anche il CERT, il Computer Emergency Response Team – preziose indicazioni su quelle che sono le minacce emergenti, le nuove modalità di attacco, i nuovi vettori di infezioni, i nuovi malware e molto altro. Queste informazioni vengono elaborate per capire quali sono le giuste contromisure da applicare per contenere le minacce, e quindi per tarare sistemi che stanno a protezione dell’infrastruttura. Passiamo poi alla parte di intelligence strategica. In questo caso il Threat Intelligence Center non fa altro che fornire reportistica e analisi che ha un enorme valore per il processo decisionale del top management.

Quindi due centri imprescindibili che svolgono ruoli fondamentali all’interno di una organizzazione e che pertanto devono lavorare in modo sinergico, devono avere un engagement bidirezionale bilaterale, e devono lavorare all’interno di un programma strutturato di ripresa e resilienza, senza dimenticare che la mancanza di un’informazione, che non arriva e quindi non viene veicolata da un centro o dall’altro, si potrebbe trasformare in una grave deficienza che potrebbe causare un attacco informatico e la compromissione della società.”

Roberto Giacobazzi, Professore Ordinario di Informatica Università di Verona, Direttore del Dipartimento di Informatica

“In periodo pandemico possiamo assimilare in un certo senso lo studioso di malware ad un virologo di un oggetto sintetico che è un pezzo di codice. In effetti le similarità tra al mondo biologico e il mondo digitale su questo lato sono enormi. Anzitutto il malware è un oggetto che non è l’unico elemento dell’attacco. Spesso è un vettore, può essere un elemento che porta avanti alcuni elementi dell’attacco. Esso va inteso in modo olistico, in modo molto più ampio intorno alla cyber threat. Ma se guardiamo specificatamente come si evolvono i malware, la prima cosa che si nota osservando il numero di attacchi robotizzati attraverso un software (perchè il malware non è altro che un sistema d’attacco robotizzato) è che questo numero cresce esponenzialmente negli ultimi 5, 10 anni. Ma per chi produce questi oggetti la crescita non è esponenziale. Ciò significa che c’è una grande differenza tra chi attacca, quindi il numero di hacker, e il numero di attacchi. Questa differenza, che è sempre maggiore, è dovuta al fatto che si ri utilizzano molto spesso malware vecchi che vengono re ingegnerizzati in modo tale da sfuggire alle tecniche di tracciamento. Un pò come la Sars che a volte cerca di sfuggire ad alcune tecniche di tracciamento, o come nel caso di antivirus tipo il vaccino: nel momento in cui conosco l’antivirus, quindi l’algoritmo che aiuta la banca dati, le astrazioni sui dati che mi permettono di tracciare la presenza di un noto malware, una reingegnerizzazione di questo malware mi permette di bypassare l’ostacolo e quindi di penetrare il sistema. Non basta semplicemente erigere un firewall che blocca i malware noti o che abbia astrazioni abbastanza sofisticate da permettere di beccare anche qualche variante, ma bisogna proprio cercare di prevedere le varianti che stanno arrivando, profilando alcuni siti o alcune tendenze nell’evoluzione dei malware. E questo vuol dire fare intelligence non solo sull’attore umano, che è un elemento fondamentale, ma fare intelligence sul codice, che è in certo senso il DNA dell’attacco robotizzato.”

Massimo Grandesso, Cybersecurity Competence Center Manager presso Innovery SpA.

“Tutti gli attuali modelli di governance della information security, in particolare con aziende molto importanti e molto strutturate, con un altissimo livello di maturità, implementano scenari di rischio per valutare opportunamente quelle che sono le minacce. Le minacce non vengono più cercate all’interno guardando all’interno dell’azienda ma nel mondo esterno, guardando fuori. Avere informazioni verificate e valide che permettano di valutare opportunamente queste minacce all’esterno e introdurre le corrette misure di mitigazione degli impatti consente all’azienda di calibrare in maniera corretta quelli che sono gli sforzi economici per l’implementazione delle misure di sicurezza, indirizzando le risorse disponibili per identificare e contrastare le minacce realmente più probabili, sia per la tipologia di azienda che per i mercati di riferimento. E qua rientra anche tutta la parte di geopolitica.

La Threat Intelligence non si deve limitare alla semplice ricerca analisi di dati, ma deve fare una selezione, un vaglio delle informazioni, un reporting umano. Non basta il Machine Learning o l’intelligenza artificiale ma ci deve essere anche la componente umana, per poter soddisfare quelle che sono le specifiche necessità informative delle aziende e gli specifici contesti da sottoporre a risk assessment.

Quindi la Threat Intelligence deve fornire informazioni su scenari specifici, modalità di attacco, motivazione, capacità degli attaccanti del sistema. La Threat Intelligence affidabile è un valido supporto per quella che è l’analisi dei rischi e per una pronta risposta a quelli che sono gli incidenti che possono accadere.”