TA444: la startup APT che usa il malware per sottrarre criptovalute

TA444, un gruppo di minacce APT sponsorizzato dalla Corea del Nord che si sovrappone alle attività pubbliche denominate APT38, Bluenoroff, BlackAlicanto, Stardust Chollima e COPERNICIUM, ha probabilmente il compito di generare entrate per il regime nordcoreano. Se in passato ha spesso preso di mira le banche, più di recente ha rivolto la sua attenzione alle criptovalute.

“Con una mentalità da startup e una passione per le criptovalute, TA444 guida la Corea del Nord nella generazione di flussi di denaro per il regime, facendo affluire fondi riciclabili. Questo attore di minacce concepisce rapidamente nuovi metodi di attacco e abbraccia i social media come parte del suo modus operandi”, spiega Greg Lesnewich, Senior Threat Researcher di Proofpoint. “Nel 2022, TA444 ha portato la sua attenzione sulle criptovalute a un nuovo livello e ha iniziato a imitare l’ecosistema del crimine informatico testando una varietà di catene di infezione per contribuire ad ampliare i propri flussi di entrate.”

Ai tempi del suo interesse iniziale per blockchain e criptovalute, TA444 aveva due vie principali di accesso: una delivery chain LNK-oriented e una che si avvaleva di documenti che utilizzavano modelli remoti. Nel 2022, il gruppo ha continuato a usare entrambi i metodi, ma si è cimentato anche con altri tipi di file, cercando di variare il vettore dei propri payload.

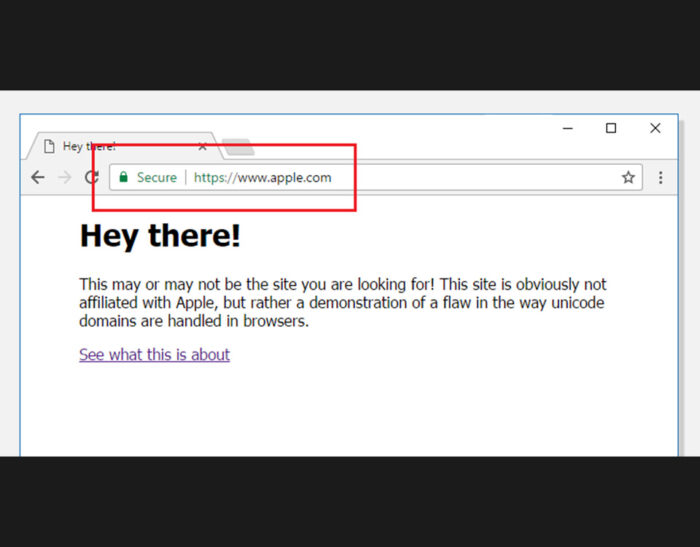

Per convincere le vittime a cliccare sui link malevoli e aumentare le possibilità di ottenere nuove entrate ricorrenti, TA444 ha elaborato una strategia di marketing completa, che inizia con la creazione di contenuti di richiamo, tra cui analisi di blockchain di criptovalute, opportunità di lavoro presso aziende prestigiose o adeguamenti salariali.

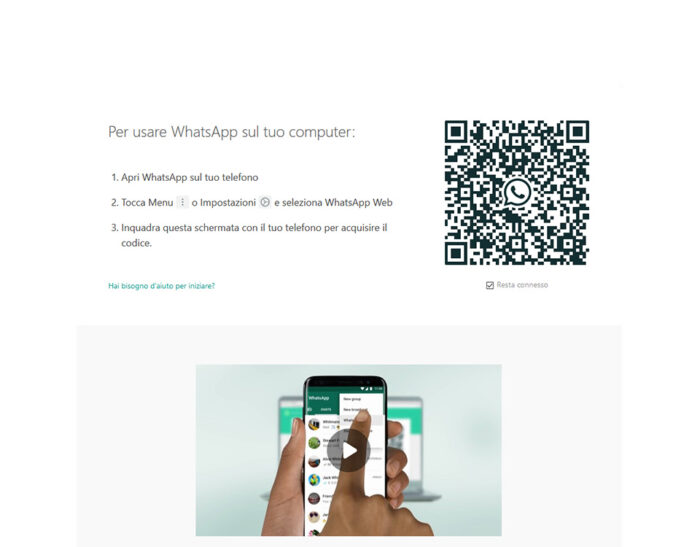

Il gruppo ha utilizzato strumenti di email marketing come SendInBlue e SendGrid per coinvolgere il suo pubblico di riferimento e reindirizzarlo verso file ospitati nel cloud o direttamente all’infrastruttura di TA444. L’uso di questi link ne favorisce l’apertura in quanto contenuti marketing non vengono necessariamente segnalati nel corso delle attività di formazione sul phishing.

C’è poi una componente social molto intensa da parte di TA444 che utilizza LinkedIn per coinvolgere le vittime prima di fornire il link al malware.

All’inizio di dicembre 2022, i ricercatori di Proofpoint hanno osservato un cambiamento significativo dalle normali operazioni di TA444 attraverso una campagna di raccolta di credenziali relativamente semplice. Un dominio C2 di TA444 ha inviato email di phishing OneDrive piene di errori di battitura a un’ampia varietà di obiettivi negli Stati Uniti e in Canada nei settori dell’istruzione, della PA e della sanità, oltre al finance. Le email invogliavano gli utenti a cliccare su un URL di SendGrid che reindirizzava a una pagina di raccolta di credenziali. La deviazione nel targeting di TA444 e il volume dei messaggi ci hanno spinto ad analizzare a fondo la campagna per comprendere l’attività, ma anche per mettere in discussione le nostre ipotesi sul gruppo. Questa ondata di spam da sola ha quasi raddoppiato il volume totale di messaggi email di TA444 che avevamo osservato nel 2022.

Sebbene TA444 abbia sperimentato nuove linee di produzione, sono ancora le sue famiglie principali a sostenere il maggior peso delle infezioni. La famiglia CageyChameleon (alias CabbageRAT) ha ampliato le sue funzionalità, ma opera ancora come framework per profilare le vittime, esfiltrare i processi in esecuzione e le informazioni sull’host, impostando il potenziale per il lancio di successivi strumenti caricati dal server di comando e controllo.

Allo stesso modo, TA444 ha mantenuto le sue implementazioni infrastrutturali e il contenuto dei documenti, riutilizzando efficacemente l’iconografia dell’esca nei file carichi di macro del secondo stadio e prendendo in prestito il contenuto direttamente dalle entità di cui sta mimando comunicazioni e comportamenti. I file modello remoti del primo stadio si sono adattati non solo per scaricare la macro del secondo stadio (rintracciata come Astraeus da Proofpoint), ma il primo stadio contiene ora una backdoor cardinale offuscata, come rilevato da PWC e Kaspersky.

In conclusione, TA444 è un avversario astuto e capace, determinato e in grado di frodare le vittime per centinaia di milioni di dollari. Si stima che abbia rubato quasi 400 milioni di dollari di criptovalute e beni correlati nel 2021, mentre nel 2022 ha superato questo valore con un singolo furto da oltre 500 milioni di dollari, raccogliendo più di 1 miliardo di dollari nel corso dell’anno.

Ulteriori informazioni sull’analisi dei ricercatori Proofpoint sono disponibili qui: https://www.proofpoint.com/us/blog/threat-insight/ta444-apt-startup-aimed-at-your-funds