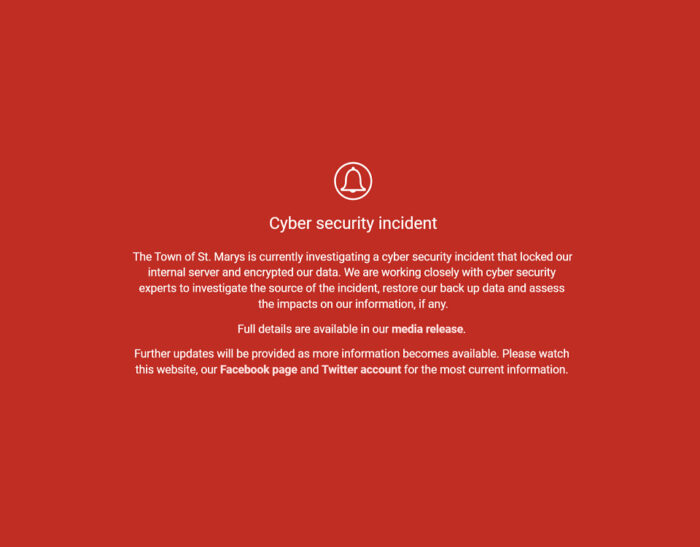

Il ransomware Lockbit paralizza St Mary, cittadina canadese alle prese con il malware

St Mary, cittadina canadese presa di mira da un attacco hacker. Il ransomware Lockbit ha bloccato i server e crittografato i dati dell’intera cittadina dell’Ontario: richiesto il riscatto. Impatti dell’Attacco Ransomware e Richiesta di Riscatto Siamo ormai abituati alle notizie di attacchi hacker da parte di ransomware particolarmente maligni. Questa volta è toccato ad un’intero…