Smart Working ed emergenza: rischi, minacce e raccomandazioni

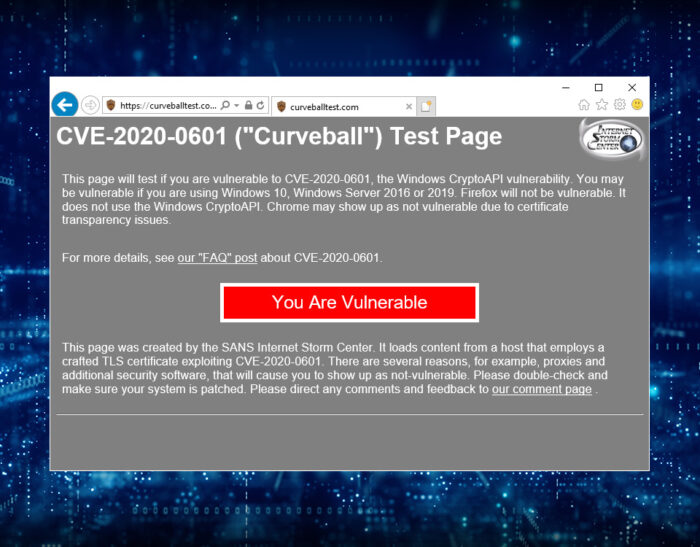

Pandemia e rischio cyber COVID-19 è una malattia respiratoria causata da un nuovo coronavirus, identificato per la prima volta alla fine del 2019[1]. L’attuale pandemia determina impatti dirompenti su ogni aspetto della nostra vita quotidiana, mettendo in discussione quelli che fino a ieri erano considerati pilastri fondamentali dal punto di vista economico, sociale, politico e…