La sicurezza informatica nei sistemi informativi: pericoli e contromisure

La sicurezza informatica è diventata cruciale per le aziende nell’era digitale. Questo articolo esplora le minacce ai sistemi informativi e le contromisure essenziali per proteggere dati sensibili e risorse aziendali. Vengono analizzate le tipologie di attacchi, dai rischi interni alle minacce esterne, e gli obiettivi fondamentali della sicurezza informatica: disponibilità, riservatezza, integrità, autenticazione, autorizzazione e non ripudio.

Si illustra inoltre il processo di valutazione del rischio e si esaminano alcune delle principali vulnerabilità. Proseguendo con la presentazione dei principali strumenti di difesa come: firewall, utile a filtrare il traffico dannoso, Intrusion Detection System (IDS), capace di rilevare manipolazioni non autorizzate, e honeypot, al fine di studiare e confinare i cyber attacchi.

Viene poi discussa l’importanza della sicurezza protocollare, con focus sulle VPN, e si sottolineano le best practice per l’analisi di sicurezza, inclusi audit e penetration test, mettendo poi in primo piano il ruolo cruciale della formazione sulla cybersecurity per sensibilizzare il personale aziendale.

L’importanza della sicurezza informatica aziendale

Con l’incremento dei servizi digitali online condotti dalle aziende, difendere e proteggere il patrimonio delle informazioni e della propria reputazione digitale rappresenta un punto chiave per una gestione ottimale di ogni attività aziendale, per contrastare le possibili cause di compromissione. Compito di un sistema informativo, in termini di sicurezza informatica, è quello di salvaguardare le informazioni trasmesse sulla rete quanto quello di custodire adeguatamente i dati in esso archiviati. Occorre che le aziende si proteggano dalle minacce che possono mettere in serio pericolo applicazioni e risorse.

Tipologie di minacce informatiche: Classificazione dei rischi per la sicurezza informatica

Escludendo in questa trattazione le minacce dovute a calamità naturali – che possono comunque causare periodi di inattività del sistema informativo, con malfunzionamenti, danneggiamenti e perdita di dati per i quali occorre assumere ovvie misure di sicurezza fisica di prevenzione – possiamo classificare i rischi legati all’azione umana, cui un sistema informativo è soggetto, in minacce intenzionali (interne/esterne) oppure involontarie, da parte di utenti inesperti.

Con l’avvento di Internet e della elaborazione distribuita delle informazioni su linee condivise, l’esigenza di sicurezza informatica è divenuta sempre più preponderante.

Ecco perché la rete aziendale, se non adeguatamente protetta, potrebbe essere passibile di accessi non autorizzati, con eventuali compromissioni di rete e furto di informazioni.

Le minacce umane intenzionali possono essere dovute a soggetti con interessi personali ad acquisire informazioni o a limitare l’operatività dei processi aziendali, mossi dalla ricerca di un guadagno economico, politico o semplicemente per divertimento. Come prima accennato, un attacco intenzionale può scaturire:

- da personale interno (ex dipendenti, dipendenti scontenti o malintenzionati). I dipendenti conoscendo i sistemi di sicurezza e la struttura del sistema informativo, in possesso di autorizzazioni per l’accesso al sistema stesso possono carpire informazioni o inserire codice malevolo più facilmente;

- da individui estranei alla organizzazione.

Obiettivi della sicurezza informatica: Garantire protezione e integrità dei dati

Garantire la sicurezza di un sistema informativo significa impedire l’accesso o l’uso non autorizzato delle sue informazioni e risorse, evitando – o cercando di mitigare – l’impatto dei danni che ne possono derivare in caso contrario. Ecco gli obiettivi fondamentali, da verificare tramite una corretta valutazione del rischio:

- la disponibilità. Assicurare la continua disponibilità per ogni utente autorizzato ad usufruire di dati e risorse;

- la riservatezza. Le informazioni devono essere leggibili e comprensibili solo agli utenti autorizzati;

- l’integrità. Rispettare l’integrità dei documenti salvaguardandoli da alterazioni e modifiche non autorizzate, anche involontarie, per prevenire danneggiamenti o perdita di dati;

- l’autenticazione. La certificazione dell’identità di un utente deve essere garantita attraverso un processo di riconoscimento del soggetto che esegue determinate operazioni. L’identificazione per l’accesso al sistema informativo può avvenire attraverso la conoscenza di informazioni riservate quali le credenziali, oppure tramite device quali smart card, token e strumenti di riconoscimento biologici (riconoscimento visivo, impronta digitale);

- l’autorizzazione. L’utente una volta autenticato per l’accesso al sistema, deve poter agire, accedere, consultare e modificare risorse e dati secondo determinati permessi e autorizzazioni;

- il non ripudio: ogni documento, messaggio o firma prodotti devono essere associati ad un soggetto autenticato ed autorizzato, senza possibilità di ripudio della paternità.

Valutazione del rischio informatico: Fasi e componenti del processo

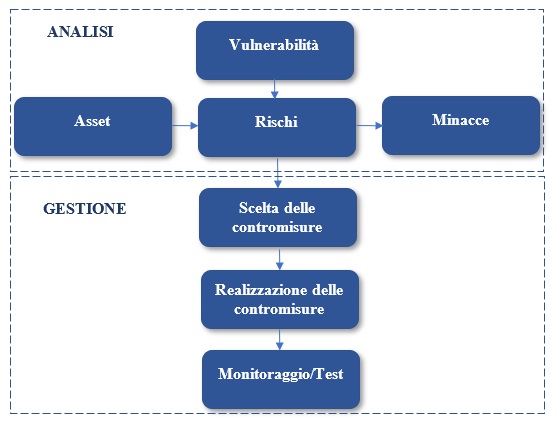

La valutazione del rischio deve essere esaminata così come si fa con un qualunque processo aziendale, ovvero prevedendo delle fasi e studiandone le singole componenti costituenti:

- si individuano gli asset ovvero i beni, i dati, le risorse umane e le tecnologiche necessari per la fruizione di ogni servizio;

- si individuano per ogni servizio le vulnerabilità per ciascun asset;

- per ciascuna vulnerabilità si individuano le possibili minacce, intese come evento intenzionale (attacco) o accidentale che può causare la perdita di una proprietà di sicurezza. Si procede con una stima probabilistica della verificabilità della minaccia e del suo grado di danno;

- per ogni minaccia si individuano e studiano le possibili contromisure necessarie ed effettivamente implementabili, valutando il miglior rapporto costo/benefici;

- si procede con l’implementazione delle contromisure individuate;

- si procede al test di ciascuna contromisura per valutarne efficacia ed efficienza.

Attacchi allo stack protocollare TCP/IP: Vulnerabilità ai diversi livelli

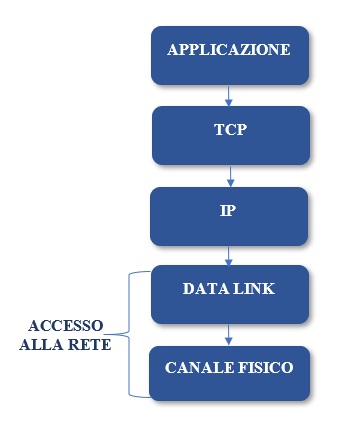

Sappiamo che la comunicazione in rete segue un approccio a livelli, in cui ogni livello aggiunge un tassello all’attività del livello precedente secondo il paradigma implementativo TCP/IP utilizzato su Internet e che prevede solo 4 livelli (Applicazione, TCP, IP, Accesso alla Rete) rispetto allo standard protocollare ISO/OSI.

Secondo questo modello ogni dato, suddiviso dall’host in pacchetti sui vari livelli, viene inviato all’host remoto destinatario (lungo un percorso che prevede tante stazioni intermedie). Il problema risiede sul fatto che ognuno di questi livelli è suscettibile a determinati tipologie di attacchi, che a prescindere dalle motivazioni e dagli scopi sfruttano le vulnerabilità riguardanti indistintamente il sistema, i controlli o i criteri di sicurezza. Vediamo a quali tipologie di minacce può essere soggetto ciascun livello.

Il livello applicazione è il livello più alto della pila e più vicino agli utenti, e rappresenta di fatto una interfaccia con i vari software. Contiene anche delle applicazioni standard e native quali Telnet, SMTP, FTP. Pertanto tale livello può essere vulnerabile allo sfruttamento di bug (exploit) di vario tipo, ad esempio per l’accesso non autorizzato ai sistemi, ma anche al phishing (i truffatori impersonano una azienda/contatto legittimo cercando di rubare informazioni o credenziali) e all’hijacking (sfruttamento di una sessione utente valida per guadagnare un accesso non autorizzato).

Il livello TCP (trasporto) è deputato al trasporto dei dati, dividendoli in pacchetti, e alla gestione degli errori di trasmissione. Un classico attacco cui è soggetto tale livello è il Denial of Service, tecnica attuata per disabilitare, interrompere o danneggiare un sito web, un servizio o la comunicazione di una intera rete attraverso la saturazione della banda di trasmissione.

Il livello IP (rete) permette di gestire l’indirizzamento dei dati, attraverso il loro invio in rete. Il Man in the Middle è lo scenario di attacco tipico a questo livello.

L’Accesso alla Rete ingloba, rispettivamente, due livelli ISO/OSI:

- il collegamento dati (data link) che rappresenta l’interfaccia tra la scheda di rete e il mezzo di trasmissione e che si occupa della specifica di come i dati devono essere inviati a prescindere dal tipo di rete. Lo spoofing (mascherare una fonte sconosciuta come nota e attendibile in una comunicazione di rete) potrebbe rappresentare una reale minaccia per questo livello. L’avvelenamento ARP, ad esempio, consente delle manipolazioni a livello data link per ingannare i protocolli di livello superiore;

- il canale fisico che è deputato alla conversione dei dati digitali sul mezzo trasmissivo (ad esempio cavo in rame tramite impulsi elettrici o fibra ottica tramite modulazione della luce). Le tecniche di packet sniffing [1], consentendo di catturare i dati una volta messi in circolo sulla rete, possono minare la riservatezza delle comunicazioni.

Strumenti per la sicurezza informatica: Firewall, IDS e Honeypot

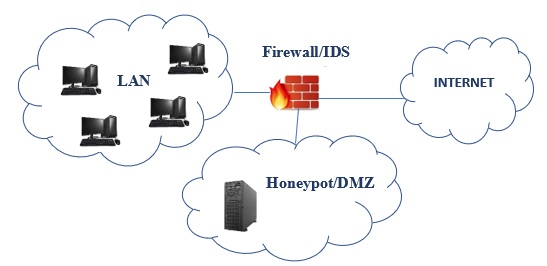

Gli strumenti di difesa non possono assicurare una protezione totale ed impenetrabile ma possono di sicuro rendere l’attuazione di un attacco più difficile e oneroso per gli attaccanti, rilevarne l’esecuzione e mitigarne i danni.

Firewall: Protezione della rete da traffico dannoso

Il Firewall è uno strumento hardware/software il cui scopo è quello di proteggere un host o un segmento della rete dal traffico potenzialmente dannoso proveniente dalla rete esterna (ad esempio Internet).

Questo strumento può operare a diversi livelli della pila protocollare ISO/OSI:

- se lavora a livello IP, per ispezionare i relativi pacchetti filtrandoli secondo preordinati criteri si parla di Network Layer Firewall;

- se lavora a livello Trasporto per monitorare lo stato delle connessioni TCP tramite uno SPI (Stateful Packet Inspection) si parla di Stateful Firewall;

- l’Application Layer Firewall è invece un proxy che ispeziona il traffico a livello applicativo;

- Il Bridge Firewall, opera a livello data link come un filtering bridge ed è completamente trasparente agli altri nodi di rete.

Il firewall, inoltre, può consentire di partizionare la rete in tre zone secondo diversi livelli di sicurezza informatica:

- una zona untrusted costituita dalla rete esterna da cui proviene il potenziale traffico dannoso;

- Una zona trusted, costituita da quella parte di rete interna che non necessita di esporre servizi all’esterno;

- Una zona DMZ (Demilitarized Zone), costituita da quella parte di rete che necessita di essere raggiungibile dalla rete esterna e che per tale motivo il firewall isola considerandola insicura, impedendo ogni connessione in ingresso alla zona trusted per il suo tramite.

Intrusion Detection System (IDS): Rilevamento di manipolazioni non autorizzate

Un Intrusion Detection System (IDS) altro non è che uno strumento per rilevare possibili manipolazioni non volute a un determinato sistema o rete. Può essere implementato a diversi livelli della pila protocollare ISO/OSI per individuare, ad esempio, tentativi di sniffing o attacchi DoS. Si possono distinguere IDS passivi, che si limitano ad analizzare e stilare report, e IDS attivi che invece una volta individuata l’anomalia sono in grado di eseguire delle contromisure precedentemente programmate.

Per una maggiore efficacia di questi nodi di rete che fungono da sensore, solitamente si preferisce adottare una implementazione distribuita (diversi sensori Slave che comunicano con un sensore Master per l’elaborazione ed interpretazione dei risultati). Occorre, pertanto, prestare una adeguata attenzione nel dimensionamento di un sistema IDS per evitare che grosse quantità di traffico da analizzare creino dei colli di bottiglia sulla rete.

Honeypot: Trappole per studiare e confinare gli attacchi informatici

Una honeypot è solitamente formata da uno o più insiemi di sistemi utilizzati per rilevare, attrarre e studiare tentativi di accesso o di attacchi, allo scopo di cercare di mantenere, a sua insaputa, l’attaccante confinato in un ambiente trappola isolato e protetto. Si possono distinguere honeypot fisiche e virtuali.

- Una honeypot fisica è sostanzialmente realizzata con un insieme di computer reali, opportunamente allestiti con determinati servizi in esecuzione, allo scopo di far ritenere al potenziale attaccante che si tratti dell’effettivo sistema informativo in uso dall’azienda. C’è da dire però che un sistema del genere risulta oneroso da mantenere, soprattutto per la gestione e la protezione di tutto l’ambiente;

- una honeypot virtuale, invece, è una rete in un ambiente virtuale in cui viene simulata l’operatività di un sistema informativo sia nella topologia che nei servizi in esecuzione su più nodi. Ovviamente la simulazione non potrà garantire lo stesso livello di credibilità di una honeypot fisica.

Sicurezza protocollare: VPN e protocolli di protezione dati

In generale, è molto difficile garantire che il traffico su una rete non venga intercettato. Una soluzione potrebbe essere pertanto quella di cifrare i dati trasmessi, in modo che non siano intellegibili nei casi di sniffing. Se le esigenze di sicurezza informatica non riguardano un singolo protocollo dello stack protocollare, ma la gran parte del traffico effettuato, è possibile utilizzare una VPN (Virtual Private Network) [2], per creare una rete di comunicazione sicura per il tramite di una rete non sicura (Internet).

Nella pratica, dopo una fase di autenticazione, i pacchetti di rete incapsulati, che viaggiano lungo un tunnel virtuale, vengono cifrati e decifrati ai due estremi della rete VPN, in modo del tutto trasparente per l’utente.

L’incapsulamento e il tunneling possono essere implementati su diversi livelli della pila ISO/OSI, e ogni protocollo con la propria specificità può contribuire alla protezione dei dati in trasmissione.

Tra i protocolli più comuni si possono citare PPTP e L2PT (livello data link), IPSEC (livello rete), SSL/TLS (livello trasporto) e HTTPS (livello applicazione).

Però ci sono due fattori da tenere presente qualora si volesse adottare una VPN:

- il carico computazionale per l’implementazione dei protocolli sicuri può essere un problema nel caso si disponga di risorse limitate;

- la sicurezza di una VPN deve sempre fare i conti con i limiti dell’elemento umano.

Analisi di sicurezza: Audit e Penetration Test

Con l’audit di sicurezza è possibile monitorare e dare una valutazione alle relative politiche adottate da un’azienda. Per attuare questa operazione, eseguibile esclusivamente all’interno della rete aziendale, è necessario avere una completa conoscenza di tutte le risorse di rete da esaminare.

Alternativamente o congiuntamente all’audit di sicurezza informatica è possibile mettere in pratica una tipologia di analisi, il penetration test, che opera all’esterno della rete simulando un attacco. A differenza dell’audit di sicurezza per svolgere un pentest ed effettuare un’analisi più vicina alla realtà, non è necessaria una conoscenza preliminare della rete.

Sensibilizzazione e consapevolezza: Formazione sulla sicurezza informatica

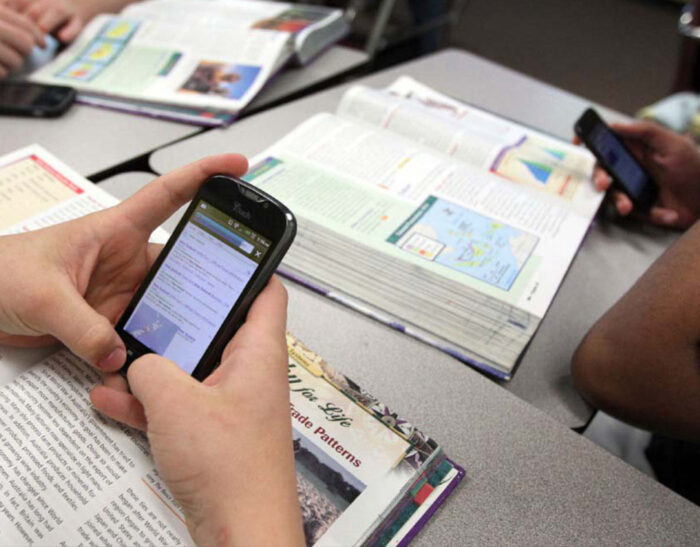

Un’azione di sensibilizzazione sui vari aspetti della sicurezza delle informazioni, per incrementare il livello di consapevolezza degli utenti, risulta quanto mai indispensabile per innalzare il livello di protezione dell’organizzazione.

Lo scopo di un adeguato programma di security awareness è quello di fornire agli utenti (dipendenti e dirigenti) delle competenze base allestendo delle opportune linee guida riguardo prevenzione e regole di comportamento:

- protezione del proprio pc e dei dispositivi mobili;

- robustezza, protezione e custodia delle credenziali;

- riconoscimento dei tentativi di truffe e intrusione;

- politiche e controlli di sicurezza;

- buone pratiche di prevenzione e di risposta.

I canali per l’attuazione di una campagna di formazione sulla sicurezza informatica possono essere, ad esempio:

- formazione in aula o a distanza (modalità e-learning), erogata da formatori interni/esterni;

- newsletter e intranet aziendali, argomentando sinteticamente sulle specifiche tematiche di sicurezza informatica, riuscendo così a raggiungere più facilmente il personale distribuito in più sedi.

Conclusioni sulla sicurezza informatica nei sistemi informativi

Alla luce di quanto detto risulta imprescindibile introdurre delle misure che prevedano un certo livello di protezione tanto delle informazioni residenti su pc e server e trasmesse in rete, quanto delle risorse e i servizi offerti.

Una adeguata strategia di sicurezza deve porsi come obiettivo principale quello di salvaguardare tutte le risorse fondamentali dell’organizzazione e di garantirne sempre la disponibilità con:

- la prevenzione attraverso la protezione dei sistemi e delle comunicazioni;

- la rilevazione attraverso monitoraggi e test;

- l’investigazione attraverso analisi, controlli e la collaborazione di tutti gli attori coinvolti.

Note

[1] https://www.cybersecurity360.it/nuove-minacce/tecniche-di-sniffing-dallanalisi-delle-reti-al-furto-di-credenziali-cosa-sono-e-come-funzionano/, di Salvatore Lombardo

[2] https://www.cybersecurity360.it/soluzioni-aziendali/vpn-cose-come-funziona-e-a-cosa-serve-una-virtual-private-network/, di Salvatore Lombardo

Riferimenti

- Salvatore Lombardo, La Gestione della Cyber Security nella Pubblica Amministrazione, marzo 2018

- https://www.ictsecuritymagazine.com/articoli/unita-di-crisi-informatica-le-basi-per-gestire-al-meglio-lemergenza/ di Salvatore Lombardo

- https://www.cybersecurity360.it/soluzioni-aziendali/la-protezione-della-identita-cibernetica-tecniche-e-consigli/ di Salvatore Lombardo

Articolo a cura di Salvatore Lombardo

Salvatore Lombardo è laureato in Ingegneria Elettronica orientamento Telematico. Ha frequentato un Master in Information and Communication Technologies – Internet Software Engineering.

Da oltre dieci anni svolge l’attività di funzionario informatico presso la Pubblica Amministrazione, curando in particolare la sicurezza informatica e l’amministrazione di rete.

In qualità di esperto ICT, iscritto all’albo dei docenti della ex Scuola Superiore dell’Amministrazione dell’Interno, ha tenuto vari corsi di formazione e aggiornamento per il personale.

È autore del libro La Gestione della Cyber Security nella Pubblica Amministrazione.