Analisi forense dei sistemi di videosorveglianza

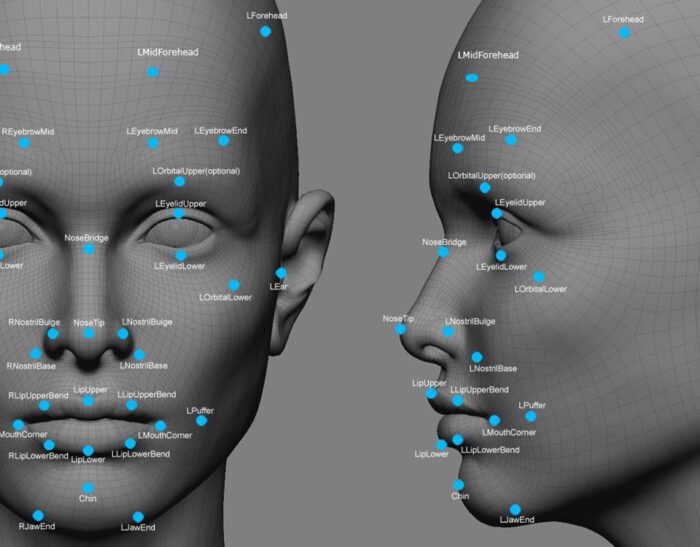

Ormai i sistemi di videosorveglianza fanno parte già da tempo degli strumenti atti a garantire sicurezza sia alle persone che alle cose. Anche i sistemi di videosorveglianza sono cambiati nel corso del tempo, sia nella tecnologia che nell’approccio. I sistemi di nuova generazione consentono dettagli di immagini impensabili fino a qualche anno fa e l’avvento…