Come approcciare Business Continuity e Cyber Security sinergicamente

INTRODUZIONE

In un mondo sempre più digitale, il pericolo principale a cui tutte le aziende devono far fronte è rappresentato senza dubbio dagli attacchi verso i propri sistemi informativi. È indispensabile dotarsi di strumenti atti a prevenire il verificarsi di tali attacchi, che se condotti con successo possono comportare la compromissione dell’integrità, disponibilità e riservatezza delle informazioni e dei processi vitali dell’organizzazione. Tuttavia, è noto che anche in organizzazioni molto strutturate gli attacchi cibernatici possono raggiungere il loro scopo, bloccandone l’attività. E’ quindi necessario considerare piani specifici da mettere in atto nel malaugurato caso che l’attacco cibernetico comprometta la continuità aziendale.

Ogni organizzazione moderna deve comunque garantire la continuità dei servizi erogati, in qualsiasi situazione. A tal fine, ed anche per compliance alle normative, molte aziende si sono dotate da anni di piani di continuità del business, detti Business Continuity Plan (BCP). In molti casi, questo piano si è evoluto in un sistema di gestione della Business Continuity, detto Business Continuity Management system, capace di garantire la continuità operativa dopo il verificarsi di molteplici situazioni avverse quali disastri naturali, guasti agli impianti, sabotaggi, attacchi terroristici, pandemie, ecc.

Risulta ora necessario integrare nel sistema di gestione della Business Continuity gli scenari di incidente tipici della sicurezza informatica, in particolare quelli di cyber security. Nei paragrafi seguenti viene illustrato come questa integrazione possa aumentare considerevolmente la resilienza complessiva dell’organizzazione.

BUSINESS CONTINUITY MANAGEMENT (BCM)

Per Business Continuity Management si intende la capacità di mantenere attivi i propri processi di business, i servizi, le tecnologie ed anche il personale nonostante il manifestarsi di situazioni avverse, pur accettando performance differenti rispetto la normale operatività. Il BCM dovrebbe essere conforme allo standard ISO 22301, che definisce come debba essere definito e messo in opera un sistema di gestione della continuità operativa. Tale sistema di gestione, consiste infatti in un insieme strutturato di processi che hanno l’obiettivo di:

- assicurare la “sopravvivenza” di tutte le funzioni essenziali dell’organizzazione;

- identificare gli eventi e gli incidenti potenzialmente in grado di compromettere la continuità del business aziendale;

- definire una struttura organizzativa in grado di reagire tempestivamente in caso di interruzioni o compromissioni dei processi di business;

- ridurre complessivamente i rischi correlati alla continuità operativa aziendale, gestendone le conseguenze sul piano gestionale, amministrativo e legale.

Per raggiungere tali obiettivi, è necessario porre in essere le tre componenti fondamentali di un sistema di Business Continuity Management:

- valutazione degli impatti sul business, BIA (Business Impact Analysis),ovvero la mappatura dei processi aziendali al fine di identificarne criticità e impatto sul business, la tempistica di ripristino (RTO) oltre che la mappa delle risorse necessarie affinché il processo possa essere mantenuto a livelli accettabili di funzionamento;

- piano di continuità operativa, BCP (Business Continuity Plan)ovvero il complesso di procedure formalizzate che guidano le organizzazioni nel rispondere all’incidente, recuperare e ripristinare i processi critici ad un livello sufficiente e nel tempo stabilito (RTO);

- piano IT di recupero dei sistemi informatici da situazioni di disastro, DRP (Disaster Recovery Plan), ovvero il processo documentato per recuperare una infrastruttura IT in caso di disastro. Un disastro IT può essere sia fisico, come ad esempio un incendio l’inondazione del data-center, sia logico, come ad esempio cyber attack, ransomware,…

L’analisi BIA e i piani DRP e BCP devono essere necessariamente collegati e coerenti tra loro.

CYBER SECURITY

Il NIST definisce la Cyber security come: “The ability to protect or defend the use of cyberspace from cyber attacks”. Lo stesso NIST definisce il Cybespace come “A global domain within the information environment consisting of the interdependent network of information systems infrastructures including the Internet, telecommunications networks, computer systems, and embedded processors and controllers”.

La Cyber security è stata definita la seconda emergenza in Europa, dopo il cambiamento climatico e prima dell’immigrazione. Il Presidente della Commissione Europea, Jean-Claude Junker, lo ha sostenuto nel discorso sullo stato dell’Unione del 13 settembre 2017. Da diversi anni i governi di tutto il mondo riservano alla Cyber security ampio spazio nelle loro agende. Il blocco dell’operatività di aziende, il furto di dati, della proprietà intellettuale o di informazioni cruciali per la sopravvivenza di un’azienda sono esempi delle maggiori minacce che ogni organizzazione deve affrontare.

Nonostante gli attacchi cyber abbiano raggiunto la loro notorietà soprattutto in conseguenza della violazione della riservatezza dei dati personali, è da ricordare anche la capacità distruttiva di questi attacchi anche nei confronti della continuità operativa dei sistemi informatici e quindi dell’azienda stessa.

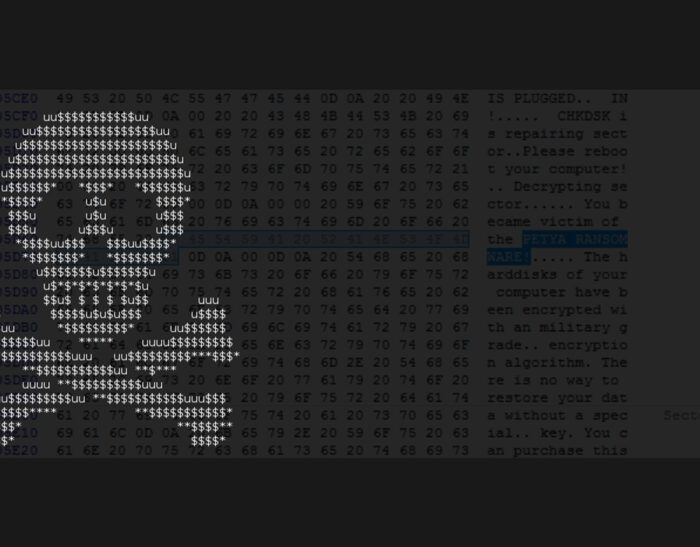

Un caso reale, che ha avuto una grande risonanza mediatica nel giugno 2017 e che può essere considerato un utile caso di studio, è sicuramente quello del gigante danese della logistica Maersk. La società danese, coinvolta nell’attacco NotPetya (noto alle cronache come un particolare tipo di ransomware), ha visto messi offline tutti i propri sistemi informatici, subendo perdite superiori ai 300 milioni di dollari. Lo stesso attacco ha comportato su scala planetaria danni superiori ai 10 miliardi di dollari.

Riteniamo che le conseguenze dell’incidente per Maersk sarebbero state molto più contenute in presenza di un piano di Business Continuity che avesse considerato lo scenario ‘impossibile’ di indisponibilità totale dei sistemi informativi.

Ma Maersk non è un’eccezione. In situazioni analoghe si potrebbero trovare tutti i CIO e CISO di piccole, grandi e medie aziende, che sono già in difficoltà nella difesa quotidiana da attacchi continui di vario tipo. Il volume e la complessità degli attacchi cresce infatti ogni anno, così come i danni economici conseguenti. Infatti, in seguito ad una violazione di cyber security le organizzazioni registrano considerevoli perdite economiche per via dei costi di ripristino, di gestione dell’evento, di notifica a terzi coinvolti, di difesa legale e non ultimi danni alla reputazione dell’azienda stessa.

Per mitigare le minacce di cyber security le aziende monitorano continuamente i potenziali cyber risk e sviluppano di conseguenza strategie di risposta. A queste strategie è necessario ora collegare il sistema di continuità operativa (BCM) dell’azienda, in modo che in caso di eventi cyber l’azienda possa rispondere tempestivamente con un piano d’azione di sicurezza ben coordinato e al tempo stesso, nel caso di compromissione effettiva della disponibilità dei sistemi IT, mantenere comunque attivi i processi critici aziendali.

Disporre di un BCM integrato nelle soluzioni di cyber security può anche semplificare la vita alle organizzazioni nell’adempiere a requisiti cogenti, come ad esempio quelli indicati dal nuovo Regolamento Europeo sulla privacy (GDPR). Nello specifico, l’articolo 32, richiama la necessità di ’…assicurare …la disponibilità e la resilienza dei sistemi e dei servizi di trattamento’, e più avanti nello stesso articolo si richiede ‘…la capacità di ripristinare tempestivamente la disponibilità….’. A questo si affianca, nell’ambito la notifica delle violazioni di sicurezza (Art. 33), l’obbligo per le organizzazioni di informare le autorità di controllo entro 72 ore dal momento in cui si viene a conoscenza di una violazione di sicurezza, pena l’applicazione di pesanti sanzioni.

In sostanza, da ora in poi uno scenario di rischio cyber deve essere sempre considerato nel corso di un progetto di BCM, in particolare nelle fasi BIA e Risk Assessment, e quindi nella stesura del BCP.

INTEGRARE BUSINESS CONTINUITY E CYBER SECURITY

Un recente studio condotto dal Ponemon Institute sul costo dei data breach, evidenzia come le organizzazioni che legano la cybersecurity con il Business Continuity Management, hanno ridotto significativamente il tempo medio per affrontare una violazione dei dati, nonché la probabilità di subire nuovamente un incidente analogo nel futuro. Lo studio riporta infatti che un BCP ben definito contribuisce a ridurre i costi di una violazione dei dati, in media di $9 per record, in quanto in grado di mantenere attive e operative le attività aziendali.

L’integrazione della Cyber security con il Business Continuity Management risulta facile ed efficace mettendo in atto le seguenti azioni:

- includere la BIA nel processo di analisi del rischio informatico, e viceversa considerare le dipendenze dai sistemi informativi durante la BIA;

- coinvolgere il top management nella definizione della strategia di risposta agli incidenti e di continuità aziendale, spiegando la presenza di nuovi scenari di incidente ‘cyber’;

- identificare soluzioni tecniche di continuità dei sistemi IT che considerino sia tradizionali scenari ‘fisici’ (e quindi un sito di Disaster Recovery) sia scenari di incidente logico;

- allineare la strategia di business continuity alle procedure esistenti di sicurezza delle informazioni e viceversa;

- sviluppare un sistema di continuità operativa che consideri anche le dipendenze da terze parti di natura informatica (hosting, cloud provider,..);

- relazionare periodicamente al management aziendale sullo stato di gestione del rischio cyber includendo informazioni sugli indispensabili test di continuità operativa;

- elaborare un efficace piano di comunicazione in caso di crisi, rivolto a tutti gli stakeholder, che consideri gli obblighi di legge (GDPR).

CONCLUSIONI

In situazioni estreme come quella precedentemente descritta per Maersk, ovvero di caduta totale dei sistemi informativi per più giorni, risulta evidente che l’implementazione di un sistema di BCM esteso alla cyber security, permetterebbe alle aziende di reagire in modo più efficace, infatti:

- la BIA permette la completa identificazione e valorizzazione dell’importanza dei dati e dei sistemi informatici posti a supporto dei processi vitali dell’azienda;

- il BCP permette di definire un piano per garantire di operare ad un livello minimo accettabile, anche in assenza di sistemi informativi;

- il DRP considera non solo gli scenari di distruzione fisica, ad esempio del data center, ma anche la reazione in presenza di incidenti logici.

In conclusione, nell’ottica di aumentare la resilienza complessiva delle aziende è opportuno che queste agiscano contemporaneamente su due aspetti: innanzitutto la definizione e l’implementazione di un sistema di gestione della cyber security, focalizzato sulla prevenzione, parallelamente predisponendo un BCP da attuare nell’eventualità che un evento avverso evento di cyber security renda comunque indisponibili i propri sistemi informativi.La combinazione di queste due pratiche moderne di Risk Management, il loro continuo test e miglioramento, è certamente capace di aumentare le possibilità di sopravvivenza delle aziende anche nelle condizioni più estreme.

A cura di: Matteo Salvaggio

Dopo una esperienza in ambito marketing e comunicazione aziendale, entra a far parte del team Bl4ckSwan dal 2017 come consulente in ambito sicurezza delle informazioni, privacy e Business Continuity, conseguendo la certificazione ISO/IEC 27001 Lead Implementer e Associate Business Continuity Professional (ABCP). Supporta quotidianamente i clienti nel raggiungere e mantenere la compliance agli standard ISO/IEC 27001, ISO 22301 e GDPR.