CSI Linux: una Distro Linux per le investigazioni online

CSI linux è una distro linux che raccoglie tutti gli strumenti open source finalizzati alle attività di investigazioni online. Con 175 strumenti sta diventando un punto di riferimento strategico per questo tipo di attività. La distro CSI si basa sulla solida Ubuntu LTS, acronimo di long time support, fork di Debian, ormai la Ubuntu LTS è un punto di riferimento lavorativo di Canonical per server e workstation con un attenta analisi dei pacchetti prima di ogni aggiornamento proposto dalla community. Gli strumenti a disposizione per le analisi sono tutti preinstallati e pronti da utilizzare.

Il punto di riferimento del progetto è il sito web (https://csilinux.com/) dove ospita il blog e vengono trattati i diversi argomenti correlati alla mission della distro ovvero la digital forensics, incident response (DFIR) e l’OSINT.

Nella sezione del sito training il progetto CSI mette a disposizione risorse per la formazione in base al settore che si vuole specializzare con formazione finalizzata alle certificazioni più accreditate in circolazione. Nella parte di “publications” del sito si viene rimandati all’indirizzo (https://informationwarfarecenter.com/) dove sono presenti le cyber war publications, ovvero link utili e articoli riguardanti CVS e vulnerabilità note del momento.

L’attività di digital forensics a cui parte della distro è orientata, è un ramo della scienza forense che comprende il recupero e l’indagine del materiale trovato nei dispositivi digitali come recita wikipedia. La computer forensics è quindi l’analisi di dati digitali per raccogliere prove in un’indagine giudiziaria o una controversia legale. La digital forensic può essere utilizzata per recuperare dati da dispositivi di archiviazione per rilevare intrusioni nella rete informatica o per recuperare file eliminati. La digital forensic viene anche utilizzata per individuare attività illecite, come la pirateria informatica, l’hacking o la diffamazione online. Le attività principali della digital forensic includono:

- Acquisizione delle prove: prevede la creazione di una copia forense del supporto dati sospetto, al fine di preservare ogni dato per la successiva analisi.

- Analisi delle prove: l’analisi forense del supporto dati consente di estrarre dati critici e di comprendere come il sistema sia stato usato.

- Interpretazione dei risultati: la valutazione dei dati raccolti fornisce l’interpretazione del contesto e quindi l’identificazione di eventuali violazioni nella catena di custodia.

- Presentazione dei risultati: i risultati dell’indagine devono essere presentate in un formato chiaro e comprensibile ai giudici e ad altri stakeholder.

La digital forensics viene utilizzata in vari contesti come il settore privato, il governo e altri organizzazione per difendersi dalle attività criminali e ricondurre i perpetratori delle azioni alle autorità competenti. Per tali attività la distro CSI mette a disposizione tool come HASH capture, Forensic Disk Image Mounter, Autopsy e Guymager, solo per citarne alcuni.

Le attività di incident response come viene definito dal NIST (National Institute of Standard Technology), è un processo strutturato che le organizzazioni utilizzano per identificare e gestire gli incidenti di sicurezza informatica. Tale processo necessita di strumenti che la distro CSI mette a disposizione dell’operatore/i addetti a tale attività.

Le fasi della gestione degli incidenti (Incident Response) possono essere identificate in queste fasi:

- Pianificazione: in questa fase, un’organizzazione sviluppa il proprio piano per la gestione degli incidenti, tenendo conto delle sue specifiche esigenze e della natura dei rischi che potrebbe incontrare. Questa fase include anche l’identificazione degli stakeholder e dei membri del team di gestione degli incidenti.

- Rilevazione e validazione: in questa fase, l’organizzazione rileva un possibile incidente di sicurezza e lo verifica per determinare se si tratta effettivamente di un incidente valido che richiede una risposta immediata.

- Contenimento: dopo la verifica dell’incidente, l’organizzazione cerca di limitare l’espansione del problema, ad esempio bloccando l’accesso degli utenti al sistema interessato o interrompendo le connessioni con altre parti del sistema.

- Investigazione: in questa fase, l’organizzazione esamina l’incidente con più attenzione per identificare l’origine del problema, la gravità dell’incidente e le azioni necessarie per prevenire futuri problemi di sicurezza.

- Ripristino: una volta identificata la causa dell’incidente, l’organizzazione implementa le misure necessarie per risolvere l’incidente definitivamente e ripristinare i normali processi di business. Questa fase include anche la valutazione del danno causato dall’incidente e la documentazione di tutte le attività svolte durante la gestione del problema.

Il progetto CSI linux mette a disposizione diversi strumenti DFIR.

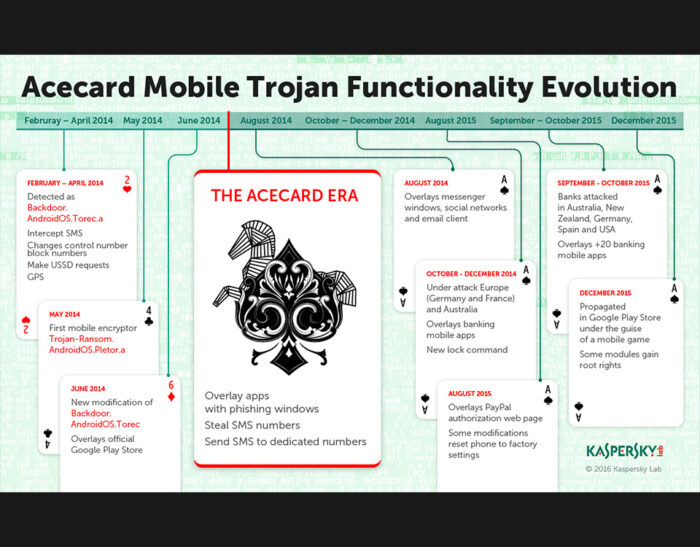

L’OSINT (Open Source INTelligence) è l’attività di raccogliere informazioni da fonti aperte e accessibili pubblicamente, comprese le informazioni disponibili su Internet, sui siti web, sui social media e nei dati pubblici. Pertanto, l’OSINT si concentra sull’utilizzo di fonti di informazione aperte, piuttosto che su fonti di informazione riservate o classificate. L’OSINT viene utilizzato da organizzazioni governative, non governative e del settore privato per raccogliere informazioni su una vasta gamma di argomenti, tra cui la sicurezza nazionale, la concorrenza commerciale, l’intelligence aziendale e la sicurezza informatica. Le attività di OSINT possono essere svolte manualmente utilizzando strumenti di ricerca online avanzati, o attraverso l’utilizzo di software, presente nella distro CSI, specializzati per raccogliere, organizzare e analizzare grandi quantità di dati in modo efficiente e accurato. Tra i software pre-installati il progetto metto a disposizione OSINTgram, OSINTFramework, Osint-Search e Maltego. L’analisi di malware (o Malware Analysis) è il processo di esaminare e comprendere il funzionamento interno di un software malevolo, noto anche come malware. L’obiettivo dei software di CSI linux orientati a questa attività dell’analisi di malware è di identificare il comportamento malizioso del software e di sviluppare metodi efficaci per contrastarlo e prevenirlo.

L’analisi di malware comprende principalmente tre fasi:

- Raccolta dei campioni di malware: in questa fase, il malware viene raccolto tramite metodi come il campionamento automatico, la cattura del traffico di rete o il recupero dei file infetti dal dispositivo. Questo passaggio è fondamentale per fornire materiale sufficiente per l’analisi.

- Analisi statica e dinamica del malware: la fase successiva si divide in due parti principali. L’analisi statica esamina il malware senza eseguirlo, cercando di identificarne le funzioni principali, il linguaggio di programmazione utilizzato e le eventuali vulnerabilità. L’analisi dinamica, invece, esegue il malware in un ambiente protetto e sicuro per osservarne il comportamento. Grazie all’analisi dinamica, l’esperto è in grado di registrare l’interazione tra il malware e il sistema operativo, individuando modelli di comportamento o eventuali danni causati.

- Generazione di report: dopo aver concluso l’analisi del malware, l’esperto genera un report dettagliato per descrivere il comportamento, la struttura, le funzionalità e le vulnerabilità del software malevolo. Il report è utile per comprendere appieno l’entità dell’infezione e sviluppando metodi per prevenirla e contenere gli eventuali danni, inoltre può essere condiviso con l’industria cybersecurity per analizzare e classificare eventuali nuovi campioni di malware.

Il processo richiede una conoscenza approfondita dell’architettura dei sistemi operativi e delle tecniche di hacking, per individuare eventuali vulnerabilità e sviluppare i metodi di protezione necessari. Queste sono le attività dove la distro tende a specializzarsi, operazione possibile solo alla mentalità del software libero (Open Source) in cui la licenza permette di modificare e personalizzare il kernel linux e tutto il mondo legato al software libero che gira attorno. CSI Linux è l’unica valida raccolta di software per uso lavorativo nel settore dell’investigazione digitale, settore che con l’aumento di account social, portali e attività online è sempre più richiesta. Lo spionaggio è antagonista di contro-spionaggio, i dati consapevoli e non presenti online permettono di sapere molte informazione sulle nostre abitudini, interessi e informazioni private, Tale dati vengono chiamati bigdata, dati usati come è successo per orientare decisioni politiche, votazioni e modo di pensare su un determinato argomento. Con l’attuale guerra in Ucraina la parte di attività russa di disinformazione ha tocca livelli impensabili. Solo con strumenti come CSI linux associato al software open source permetteranno una maggior consapevolezza di quali informazioni circolano in rete, in reti Lan interne e analizzare, come indica il GDPR con il termine Disaster Recovery e audit, una consapevolezza se l’accaduto è fonte di un errore interno o di un’attività illecita. Solo la libertà data dalla licenza GPL di GNU/Linux accoppiata al software libero ha permesso questo progetto, sostenuto anche da molti sviluppatori che in modo gratuito mettono il proprio tempo a disposizione per il supporto e sviluppo di questi strumenti. Strumenti che nel contesto in cui viviamo sono sempre più richiesti da attività di intelligence.

Articolo a cura di Fabio Carletti

Fabio Carletti aka Ryuw è un White Hat del gruppo (SoldierX Hacker team).

Esperto di sicurezza informatica con una vasta esperienza nel campo della protezione dei sistemi, delle reti e dei dati sensibili. Con più di 20 anni di esperienza nel settore della sicurezza informatica, ha lavorato con diverse organizzazioni per implementare strategie di difesa avanzate e mitigare le minacce informatiche in continua evoluzione.

Collabora come membro volontario del Tor Project team.

Ospite di rilevanti eventi italiani riguardanti la privacy, gnu/linux e software open source dedica le sue energie alla ricerca nella sicurezza informatica.