Cybersecurity: dalla Privacy all’Internet of Things (IoT)

Il tentativo di proteggere la Privacy oltre i confini dello stato

Il 25 maggio 2018 entrerà in vigore il GDPR (General Data Protection Regulation), regolamento 679/2016 dell’Unione Europea [1] che, in quanto tale, non necessita di alcuna legislazione applicativa degli stati membri, diventando subito realtà alla sua scadenza di attuazione. E’ il primo tentativo per proteggere la Privacy oltre il confine dello stato europeo.

Si pensi al solo problema della geolocalizzazione di un cellulare: oggi l’utente non è a conoscenza di dove questo dato viene conservato e quali sono le entità che lo stanno utilizzando. C’è infatti, tra le grandi novità che il GDPR sta introducendo, il concetto della portabilità del dato dentro il confine della Comunità Europea. Ne consegue che il detentore del dato dovrà dichiarare il luogo in cui si conserva il dato e, in caso di trasferimento dello stesso, dovrà anche dichiarare a quale ente l’avrà trasferito. Se ne dovrà quindi garantire la tracciabilità tra diversi enti. Di tutto ciò l’utente dovrà essere preventivamente informato e di conseguenza avrà facoltà di autorizzare o meno la portabilità del dato tra enti diversi e tra siti diversi dello steso ente. Oggi i nostri dati vengono trasferiti da un server all’altro nel cloud di una società a nostra completa insaputa. L’utente non è a conoscenza del luogo in cui è situato il server. Queste migrazioni sono spesso dovute alla continua tendenza alla riduzione dei costi di storage o a miglioramenti dell’affidabilità dell’hardware.

La nascita dell’organismo di controllo

Ogni stato membro della Comunità Europea dovrà istituire un’autorità per sovrintendere i reclami, le indagini e sanzionare le infrazioni sul trattamento dei dati personali. Qualcuno parla di ridondanza funzionale di questo nuovo organo e di sovrapposizione con quello della Polizia Postale e delle Comunicazioni. Ma non è così: ognuno di questi enti ha la sua mission. La Polizia Postale è impegnata nella repressione del crimine informatico che spazia dall’intrusione su sistemi e reti alla diffusione illecita del dato personale, mentre questo nuovo organismo di controllo funzionerà essenzialmente da deterrente sulle attività illecite di diffusione del dato non solo personale, ma soprattutto sensibile e giudiziario. Si auspica quindi che la funzione deterrente del nuovo organismo alleggerirà le sofferenze della Polizia Postale, che risulta essere sicuramente sottodimensionata rispetto alla crescente fenomeno del crimine informatico. Questi organi nel futuro avranno sempre più bisogno di personale capace di investigare su web e di creare software applicativi che segnalano situazioni anomale di rete.

Tutte le attività della nostra vita sono diventate net-centriche (incentrate sulla rete), pertanto, per prevenire il crimine, si dovrà monitorare il web in maniera sempre più intelligente e automatica. Sarà necessario ingegnerizzare il processo di reazione di un attacco hacker, abbassando quello che è il tempo che intercorre tra il momento in cui viene rilevato e quello in cui inizia l’attività di contrasto.

Conservazione del dato, scadenza di conservazione e diritto all’oblio

Un’altra novità del GDPR è la logica del dato conservato a tempo determinato, concetto che si era già presentato in sordina nel Dlgs. 196/2003 [2], dove si era precisato che il tempo di detenzione del dato non doveva superare i limiti previsti dal codice (si veda il caso delle fatture nella normativa fiscale). Ma il rispetto di tale norma non è stato mai fatto osservare, soprattutto perché manca il famoso organismo di controllo e di supervisione. Di conseguenza, oggi ci sembra del tutto normale essere chiamati a telefono per proposte commerciali dalla vecchia società di servizi (telefonica, di energia elettrica, di gas, ecc.), addirittura dopo oltre dieci anni dalla conclusione del nostro contratto. Da maggio 2018 questi comportamenti saranno osservati con attenzione dall’organismo di controllo. Un’altra novità e il diritto all’oblio del dato, cioè il concetto di oscurare il dato personale per un range di tempo definito, su richiesta dell’interessato. Questo, a nostro parere, impatta sul sistema CRM (Customer Retention Management) delle società e sulle sue procedure interne di work-flow (gestione della pratica). Spieghiamo con un esempio: se un giorno un utente chiama un call center di una società di servizi e comunica che da quel momento in poi per una settimana il proprio dato deve essere oscurato, questo potrebbe essere un problema se quel dato è stato trasferito ad altre società in precedenza. Nel giro della settimana sicuramente il dato sulla società che abbiamo contattato al call center verrà oscurato dall’operatore, ma potrebbe essere un problema comunicare l’oscuramento a terzi in tempo reale. La comunicazione tra i diversi sistemi di CRM spesso non è in tempo reale e ha anche molte defaillances. Si potrebbe immaginare di creare un punto centralizzato di detenzione del dato, un organismo super-partes, come un Authority che detiene la visibilità del dato e le sue scadenze. Le società di servizi potrebbero consultare l’Authority per sapere se il dato è utilizzabile o meno e le relative scadenze.

C’è da considerare che la scadenza del dato potrebbe inoltre essere oggetto di un attacco hacker il quale, per danneggiare l’immagine della società di servizi, cambia il range temporale di oscuramento nel database. La detenzione centralizzata e controllata del dato su un sistema molto ridondato e molto protetto dagli attacchi potrebbe dare maggior garanzia dell’applicazione di questa novità apportata dal GDPR.

La figura del DPO (Data Protection Officer)

La nuova figura che il GDPO introduce nell’organizzazione è il DPO (Data Protection Officer), il responsabile della protezione dei dati personali. A tale figura è stata data particolare enfasi: è un professionista con conoscenze specialistiche della normativa e delle prassi in materia di protezione dei dati. Designato dal Titolare del Trattamento dei Dati e dal Responsabile del Trattamento dei Dati, il DPO è la figura di alta professionalità che è in grado di implementare una vera analisi dei rischi sul trattamento dei dati e funge da supporto alle decisioni del Titolare e del Responsabile del Trattamento dei dati personali.

Siamo veramente sicuri nel decollo dell’Internet of Things (IoT) ?

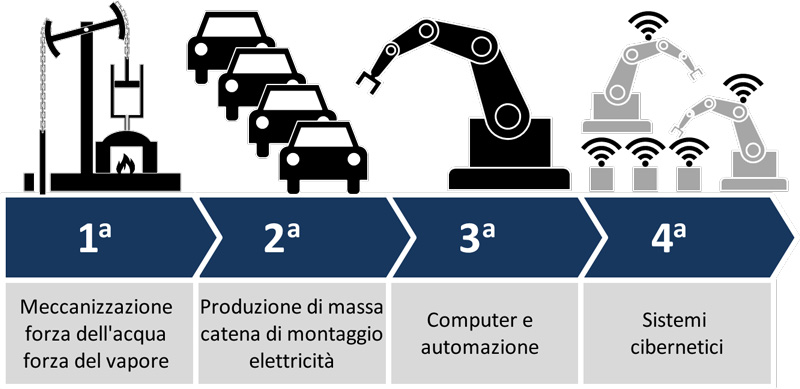

IoT, Industria 4.0 (Fig.1) e Smart Cities sono acronimi molto usati nell’ultimo decennio. Kevin Ashton (Fig. 2) [3], un pioniere della tecnologia britannica, durante il suo studio sull’identificazione a radio frequenza (RFID), ha coniato la parola “Internet of Things”, immaginando un sistema di sensori universale che collega il mondo fisico a Internet. Quindi, le cose, Internet e la connettività sono le tre componenti di base dell’IoT. Con l’avvento dell’Industria 4.0 e delle Smart Cities ci troviamo di fronte alla necessità di risolvere il problema della sicurezza e dei grandi volumi di dati generati e trasmessi in rete dai sensori. Termostati, dispositivi di videosorveglianza, rilevatori di luminosità, orologi, dispositivi indossabili (bracciali e orologi collegati), sensori ambientali e spaziali generano grandi set di dati che devono essere gestiti dalle reti.

(Massachussets Institute of Technology)

L’insufficienza della larghezza di banda e la congestione della rete sono ancora problemi attuali. Sebbene le tecnologie di instradamento dei dati della rete siano molto avanzate, i nodi di rete sono spesso congestionati da situazioni temporanee difficili che comprimono la rete rallentandola.

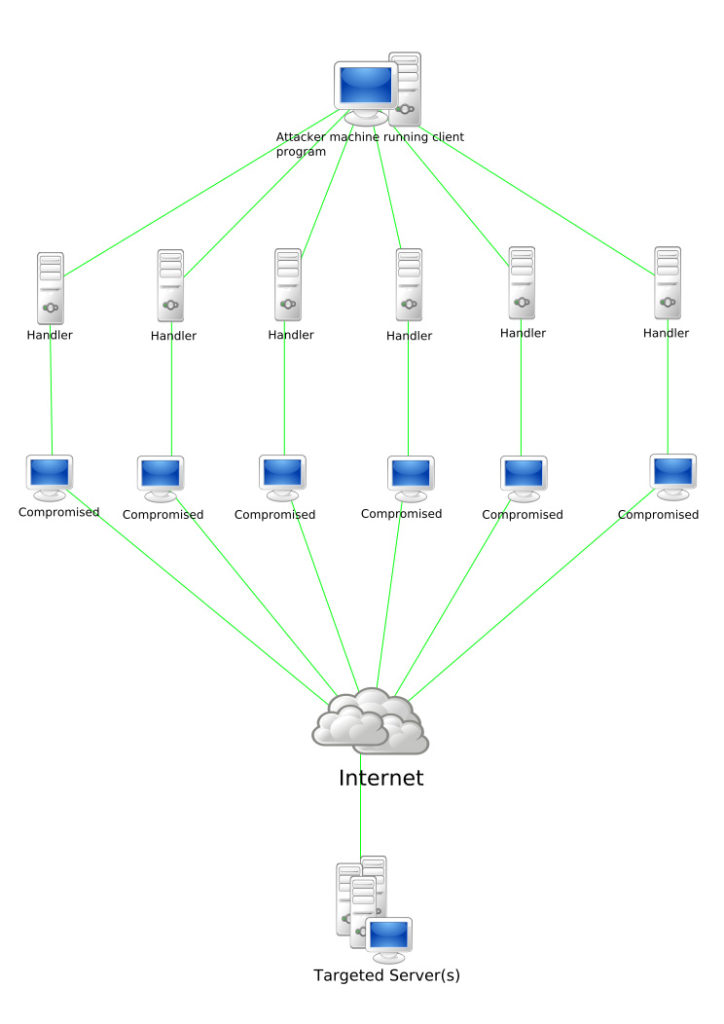

La sicurezza della rete inoltre sta diventando un problema enorme e richiede una soluzione immediata. Il crimine informatico è una specialità emergente del crimine. I criminali stanno sfruttando Internet per implementare una vasta gamma di attività che non conoscono confini. Un attacco informatico criminale alla rete dei sensori del traffico di una città potrebbe essere determinante per la sicurezza delle persone. È ovvio che la minaccia principale è la diffusione sempre crescente di malware, software dannoso specializzato nel furto di informazioni sensibili, nel monitoraggio delle azioni degli utenti, nella manomissione dei dati con l’intento di estorcere denaro, negli attacchi DoS (Denial of Service, l’attacco per bloccare l’attività di un sistema) (Fig. 3) e in altri tipi di azioni dannose.

Il mercato del malware si è evoluto esponenzialmente grazie alla crescita vertiginosa dell’e-commerce. E’ diventato molto semplice e relativamente economico entrare in contatto con i fornitori di questo tipo di software. E’ possibile, infatti, utilizzare i servizi di una botnet (rete di dispositivi infettati da malware) più o meno estesa e rimanere completamente anonimi, eseguendo pagamenti con denaro elettronico (anche di tipo bitcoin e simili) (Fig. 4). Inoltre, il fatto che le società, che offrono questo tipo di servizi, nella maggior parte dei casi siano residenti in paesi in cui la legislazione non regolamenta questo tipo di attività, diventa molto difficile perseguirle. Sfortunatamente, gli strumenti di indagine (antivirus, anti-malware) sono sempre più in difficoltà dal momento che sono basati, per lo più, sul rilevamento delle firme dei virus. Pertanto, cambiando il metodo di offuscamento, è facile creare un malware completamente invisibile, sebbene sia stato ben noto in precedenza.

In conclusione un organismo di controllo che sovrintende e funziona da deterrente per tante attività illecite in rete potrebbe essere ad esempio un freno al rischio di attacco ai sensori di una rete. Fino a maggio 2018 siamo completamente disarmati per due motivi: il primo è l’assenza dell’organismo di monitoraggio che abbiamo appena citato, l’altro è la quasi assenza di software idonei a rilevare le anomalie e le minacce provenienti dagli attacchi in rete.

Cosa manca dal punto di vista tecnologico per proteggerci dagli attacchi ?

Innanzitutto oggi manca la definizione di una politica standardizzata che ci guidi su come reagire ad un attacco e ci dica quali sono i passi da seguire per implementare il contrasto. Una volta definita la politica di gestione dell’attacco, bisognerà implementare la formazione per tutti gli operatori del settore. Sarà necessario esercitarsi su delle simulazioni di un attacco ad una rete o ad un sistema.

E’ un pò simile all’excursus che è stato fatto in Italia sulla sicurezza dei luoghi di lavoro, che ha portato alla definizione del d.lgs. 81/2008.

Si dovrebbe inoltre entrare nell’ottica di un’ingegnerizzazione della risposta all’attacco. Sarebbe necessario creare procedure che minimizzino il tempo di risposta di un attacco. Il danno provocato dall’attacco è direttamente proporzionale al tempo di reazione. L’uomo non può controllare le reti con il lanternino, non è possibile affidare la sicurezza informatica alla professionalità e bravura del singolo, bisogna osservare la rete in maniera automatica e sistematica. Lo studio dovrà avere l’obiettivo di trovare il valore di soglia oltre il quale scatta un allarme.

C’è da dire che qualcosa si inizia a muovere nella giusta direzione negli Stati Uniti, dove il fenomeno si è presentato già da qualche tempo. Siamo fiduciosi che questo avverrà con l’attuazione del GDPR, anche perché se non c’è domanda, non c’è offerta e quindi se non nasce in maniera sistematica il problema del controllo della rete, nessun produttore di software si cimenterà mai nella progettazione di sistemi di controllo.

Sitografia

(siti web con ultimo accesso 15 febbraio 2018)

[1]: GDPR reg. 679/2016: http://www.garanteprivacy.it/regolamentoue,

[2]: http://www.camera.it/parlam/leggi/deleghe/03196dl.htm

[3]: http://www.rfidjournal.com/articles/view?4986#back-from-modal

A cura di: Crescenzio Gallo, Michele Perilli, Michelangelo de Bonis

Università di Foggia