Insider Threat o Minaccia Interna

«Se non vuoi far sapere il tuo segreto ad un nemico, non dirlo ad un amico»

Benjamin Franklin

Nell’analizzare il tema delle minacce interne, voglio prendere in prestito un’espressione latina: “Nosce te ipsum”, che riprende il più antico “γνῶθι σαυτόν – Gnothi sauthon” greco, entrambe traducibili nell’esortazione “conosci te stesso”.

Le aziende più virtuose spendono ingenti somme per proteggere i propri perimetri dalle minacce esterne.

Ma se il pericolo fosse dentro le proprie mura?

Le organizzazioni che vogliono acquisire un’elevata postura di sicurezza devono in primis conoscere sé stesse, i propri limiti e le eventuali insidie interne, per contrastarle e acquisire una maturità più elevata.

Basta ad esempio andare, durante la pausa pranzo, in un ristorante nelle vicinanze di una big company per ascoltare le conversazioni dei lavoratori dell’impresa, acquisendo informazioni sensibili e di grande valore per i competitor.

La minaccia interna (o “insider threat”) è ancora un fattore fin troppo sottovalutato: sebbene le aziende siano consce del problema, infatti, raramente gli dedicano le risorse o l’attenzione esecutiva necessaria a risolverlo.

Ma cosa si intende per Insider Threat?

Il termine racchiude ogni possibile minaccia proveniente da persone interne all’organizzazione: ad esempio dipendenti, ex dipendenti, appaltatori o soci in affari, che dispongono di informazioni relative ai dati, ai sistemi informatici e alle pratiche di sicurezza aziendali.

Le minacce interne presentano un rischio complesso e dinamico che colpisce i domini pubblici e privati di tutti i settori, incluse le infrastrutture critiche.

La definizione di queste minacce è un passaggio fondamentale per comprendere e stabilire un programma di mitigazione. Per esempio, gli Insider possono includere:

- un soggetto di cui l’organizzazione si fida, inclusi dipendenti, membri dell’organizzazione o coloro a cui la stessa abbia fornito accesso e informazioni sensibili;

- un soggetto a cui è stato assegnato un badge o altro dispositivo di accesso che lo identifica come qualcuno che effettua accessi regolari o continui;

- un soggetto a cui l’organizzazione ha fornito un computer e/o l’accesso alla rete;

- un soggetto che sviluppa i prodotti e i servizi dell’organizzazione (questo gruppo include coloro che conoscono i segreti dei prodotti che danno valore all’organizzazione);

- un soggetto che conosce i fondamenti dell’organizzazione, inclusi prezzi, costi e punti di forza e debolezza;

- un soggetto a conoscenza della strategia e degli obiettivi aziendali, a cui sono affidati i piani futuri o i mezzi per sostenere l’organizzazione;

- nell’ambito istituzionale l’insider può essere una persona avente accesso a informazioni protette che, se compromesse, potrebbero causare danni alla sicurezza nazionale o all’incolumità pubblica.

La finalità perseguita può essere il furto (di proprietà intellettuale, di informazioni riservate o di valore commerciale), il sabotaggio di sistemi informatici oppure una frode. L’utilizzo e/o la vendita di informazioni privilegiate da parte dei propri dipendenti o fornitori rappresenta tuttora uno dei problemi irrisolti in materia di sicurezza informatica.

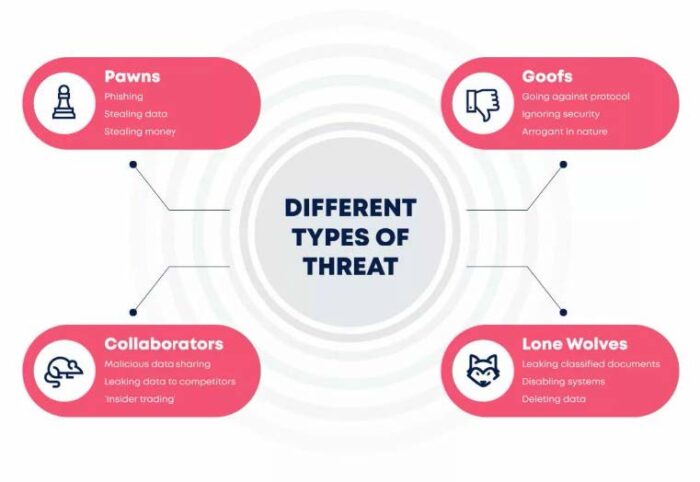

A seconda dell’identità dell’attore e dal suo intento, l’Insider può essere ricompreso in quattro categorie:

- Pedine (o Pawns): un dipendente o collaboratore che viene ingannato o costretto a eseguire un attacco permettendo agli aggressori l’accesso ai dati. Spesso le pedine vengono identificate e manipolate tramite schemi di social engineering o spear phishing, progettati ad hoc per ottenere delle informazioni sensibili. Ad esempio, gli utenti possono scaricare inconsapevolmente un malware o fornire credenziali tramite siti contraffatti o comunicazioni ingannevoli.

- Personale incompetente (o Goofs): alcuni insider sono addetti ai lavori negligenti o che eseguono deliberatamente azioni potenzialmente dannose per l’azienda. Solitamente questi soggetti peccano di superbia, ritenendo che le politiche di sicurezza non si applichino a loro ovvero di sapere, meglio di altri, come mantenere protetti loro stessi e i sistemi aziendali.

Si stima che il 95% delle aziende abbia al suo interno utenti che tentano di aggirare i controlli di sicurezza previsti, come ad esempio la disattivazione dei blocchi popup, la sospensione dei programmi antivirus o l’archiviazione di dati sensibili in un archivio cloud non approvato. - Collaboratori (o Collaborators): un collaboratore è un insider che sceglie di lavorare con aggressori esterni, come società concorrenti o altri Stati nazionali. Questi utenti abusano dei propri privilegi, legittimati dalla loro posizione in azienda, per fornire informazioni e/o accesso a terze parti, in genere in cambio di vantaggi economici o personali.

- Lupi solitari (o Lone Wolves): un lupo solitario è un insider che lavora in modo indipendente per un proprio vantaggio o scopo. Questi utenti hanno spesso una conoscenza approfondita dell’organizzazione in cui operano e sanno come sfruttare i loro privilegi interni.

Se l’insider threat può recare danno all’interno di un’organizzazione privata, occorre pensare anche alle realtà considerate strategiche per il sistema Paese.

Infatti, in caso di “next level” della minaccia interna, possono configurarsi alcune gravi condotte. In particolare:

- Spionaggio – attività clandestina tesa a raccogliere, a vantaggio di un’altra organizzazione (o Stato) informazioni utili dal punto di vista industriale, scientifico, economico o politico.

- Terrorismo – intesa come minaccia interna che ha l’obiettivo di promuovere l’uso della violenza illegittima, finalizzata a incutere terrore nei membri di una collettività organizzata e a destabilizzarne l’ordine mediante azioni violente.

- Divulgazione non autorizzata di informazioni sensibili.

- Corruzione – comprende la partecipazione alla criminalità organizzata transnazionale.

- Furto di proprietà intellettuale – riguarda la sottrazione di segreti commerciali o prodotti proprietari.

- Sabotaggio – descrive azioni deliberate volte a danneggiare l’infrastruttura fisica o virtuale di un’organizzazione, inclusa la non conformità con la manutenzione o le procedure IT oppure l’eliminazione di codice per impedire operazioni regolari.

- Violenza – include tutti i comportamenti minacciosi che creano un ambiente intimidatorio, offensivo e ostile all’interno dell’organizzazione.

- Perdita o degrado (intenzionale o meno) di risorse.

Lo spionaggio aziendale merita un breve approfondimento a sé stante. Non c’è dubbio che sia un tema poco considerato dalla classe dirigente italiana; eppure si tratta di un problema rilevante per la salvaguardia della nostra economia nazionale.

Un paio di anni fa, il rapporto annuale al Parlamento del Dipartimento di Informazione per la Sicurezza della Repubblica (DIS) sottolineava chiaramente “la persistente esposizione ad iniziative di spionaggio industriale, specie con modalità cyber agevolate dalla digitalizzazione pressoché integrale dei processi produttivi e più pervasive nei confronti delle piccole e medie imprese”.

Purtroppo esistono moltissime realtà, sia governative sia private, che nemmeno accennano a tali problematiche nelle mappe di rischio dei propri modelli di compliance.

Per dirla in termini più semplici, nella gran parte dei casi lo spionaggio industriale è fuori dai radar di chi è deputato alla sicurezza organizzativa, ivi compreso il top management.

Al riguardo preme condividere alcuni spunti ritenuti particolarmente attuali, che però richiederebbero ulteriori riflessioni e approfondimenti:

- l’importanza – ormai consolidata – della cybersecurity all’interno delle organizzazioni, a tutela e protezione delle informazioni;

- lo sviluppo della Supply Chain Security e la gestione dei rischi delle terze parti, ossia le attività a tutela della propria catena di fornitura (sul punto è intervenuta la recente normativa sul Perimetro di Sicurezza nazionale cibernetica a tutela degli asset strategici per il Paese);

- l’incremento delle c.d. “internal investigations”, strumento di origine anglosassone ormai diffuso anche in Italia, con il quale le aziende portano avanti indagini finalizzate ad accertare eventuali comportamenti illeciti commessi dai propri dipendenti a danno dell’azienda medesima.

In un sistema economico globalizzato e altamente concorrenziale, le informazioni costituiscono una risorsa fondamentale per le aziende che intendono competere efficacemente sui mercati nazionali ed esteri. Il segreto industriale, infatti, tutela tanto gli aspetti organizzativi quanto i processi e i prodotti; deve quindi essere adeguatamente implementato e salvaguardato, nel rispetto delle norme esistenti e delle best practice internazionali.

Per tutelare questo patrimonio informativo le organizzazioni devono investire su soggetti specializzati, con competenze verticali su tecniche investigative e di intelligence: dal più tradizionale HUMINT a quelle di natura più cyber, che sfruttano tecnologie di AI e ML per l’acquisizione e l’analisi dei dati.

Oggi più che mai, il Security Manager assume un ruolo di fondamentale importanza nell’organigramma aziendale.

I crimini informatici e le relative tecniche, utilizzate al fine di compromettere i sistemi per acquisirne i dati, sono in continua evoluzione e richiedono una formazione costantemente aggiornata.

Diventa quindi necessario, per un’azienda, poter contare su esperti in grado di controllare e garantire la sicurezza (fisica e logica) dell’organizzazione; e, soprattutto, nell’organizzazione.

Alcuni consigli su come difendersi:

- servirsi di programmi di security contro le minacce interne basati su monitoraggi continui dell’ambiente di sicurezza, che consentono un tempestivo rilevamento di attività pericolose;

- investire sulla formazione e sensibilizzazione dei dipendenti, tramite campagne di awareness sulla sicurezza delle informazioni;

- predisporre policy mirate e specifiche contromisure per le minacce interne;

- utilizzare la microsegmentazione, ossia la creazione di ambienti separati che isolano i carichi di lavoro e li proteggono tramite accessi privilegiati;

- implementare soluzioni di Identity Access Management.

“Nessuna tipologia di rete, firewall o software di sicurezza può far fronte a un utente che clicca su un link all’interno di una mail o che lascia gli accessi dello smartphone a qualcuno che finge di appartenere al dipartimento IT” (Australian Computer Society Report).

In altre parole: possiamo chiudere la porta di casa a chiave con tutte le mandate, ma se la minaccia è già all’interno non saremo mai veramente al sicuro.

Articolo a cura di Giuseppe Maio

Giuseppe Maio è Security Advisor in ambito Governance, Risk and Compliance (GRC) per un importante società di Consulenza strategica. Dopo aver conseguito una laurea in Giurisprudenza presso l’Università Mediterranea di Reggio Calabria, ha frequentato un master di II Livello presso

l’Università LUISS Guido Carli in “Cybersecurity: Politiche Pubbliche, Normative e Gestione”. Attualmente è membro della Commissione Cyber Threat Intelligence & Warfare presso la Società Italiana di Intelligence.