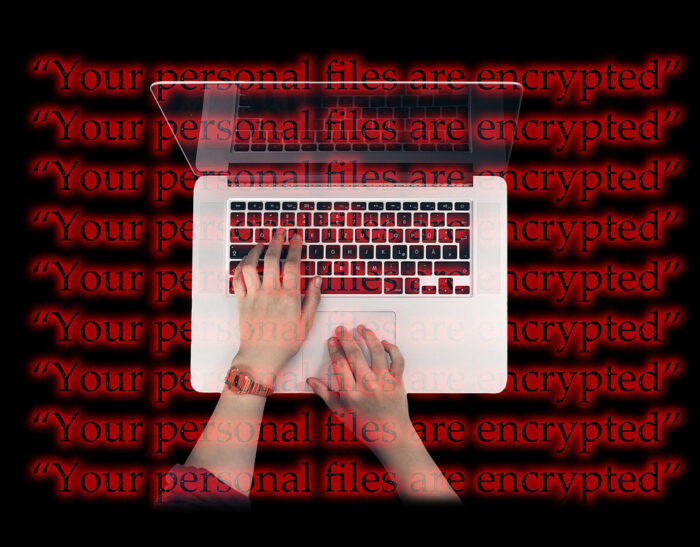

Coronavirus e smart working: l’impatto sulla cyber security

Le misure adottate per smorzare la diffusione della pandemia Covid-19 hanno mutato, senza ombra di dubbio, non solo il nostro modo di vivere ma anche quello di lavorare. Il ricorso allo smart working, imposto dall’emergenza come unica soluzione lavorativa in grado di garantire distanziamento sociale e nel contempo la continuità operativa, ne rappresenta un esempio…