Sextortion: Analisi di una mail del ricatto

Nel mese di Settembre il CNAIPIC (Centro Nazionale Anticrimine Informatico per la Protezione delle Infrastrutture Critiche) ha diramato una comunicazione riguardante una massiva attività di spamming a scopo estorsivo. Un’email informa che il proprio account di posta elettronica è stato violato e che attraverso un malware installato mentre si visitavano siti web per adulti sono state fatte delle registrazioni video compromettenti. Pertanto per non condividere il materiale con i contatti personali viene fatta una richiesta di denaro in criptovaluta.

Ovviamente trattatasi di una mail allestita ad hoc per indurre la vittima a pagare il riscatto. Ecco di seguito alcune considerazioni al riguardo che ritengo possano essere utili per capire di cosa si tratta.

Cercherò attraverso una trattazione più semplice possibile e senza richiedere al lettore particolari conoscenze tecniche, di fornire degli spunti per valutare l’attendibilità delle mail che si ricevono. Tenendo sempre bene in mente che, in caso di reati telematici, bisogna rivolgersi alle autorità competenti. A tale scopo la Polizia di Stato, per avviare l’iter investigativo, ha reso disponibile un servizio di denuncia via web.

Come funziona la posta elettronica

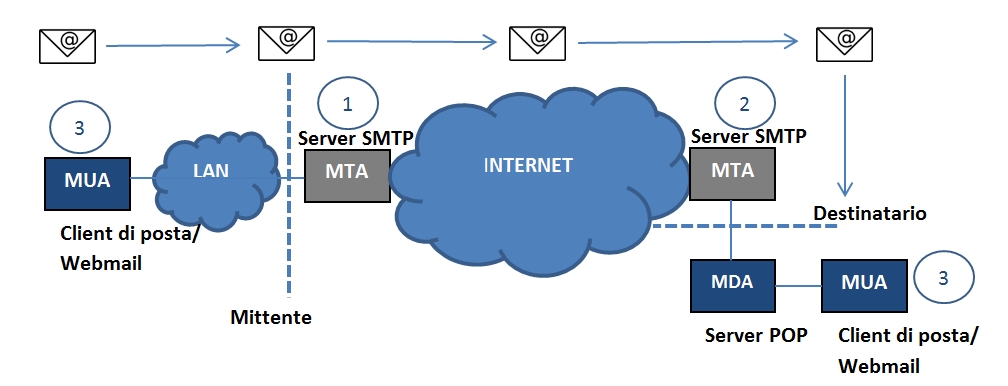

Quando si spedisce una mail da un PC ad un altro attraverso la rete, nella trasmissione vengono coinvolti anche altri computer, i cosiddetti server di posta. Il mittente e il destinatario, dispongono di un client di posta elettronica, ossia un programma in grado di gestire, scaricare e spedire le email.

È opportuno che il client sia opportunamente configurato per dialogare con predeterminati server, demandando a questi il compito di contattare il server destinatario oppure di immagazzinare la posta in attesa di lettura.

Detto questo, vediamo di capire quali siano i passaggi seguiti da un messaggio di posta elettronica dal momento in cui il client del mittente lo spedisce a quello in cui viene consegnato definitivamente al client del destinatario.

- Quando si invia una email, il messaggio viene consegnato al server di posta elettronica mittente deputato al suo trasporto, il cosiddetto MTA (Mail Transport Agent) e inoltrato fino al raggiungimento dell’MTA del destinatario. Gli MTA comunicano tra loro attraverso il protocollo SMTP (Simple Mail Transfer Protocol) e vengono per questo chiamati server SMTP.

- Il server MTA del destinatario consegna quindi la posta al server di posta elettronica in entrata l’MDA (Mail Delivery Agent), il cui compito è quello di conservare il messaggio in attesa che venga scaricato dal client di posta del proprio utente (ricevente). I protocolli di comunicazione degli MDA sono il POP3 (Post Office Protocol) e l’IMAP (Internet Message Access Protocol).

- L’invio ed il ritiro della posta avviene tramite un software detto MUA (Mail User Agent):

- Se si utilizza un software installato sul proprio sistema, si parla di client di posta (esempio Microsoft Outlook, Eudora Mail, etc.).

- Se si tratta di un’interfaccia web, si parla di servizio Webmail.

Gli header di una email

Ogni messaggio email è composto da un intestazione e da un corpo:

- Il corpo comprende il contenuto del messaggio (body).

- L’intestazione (header) comprende delle indicazioni standard visibili, come il nome mittente, l’oggetto e la data d’invio, e delle altre informazioni nascoste, riguardanti soprattutto il mittente e il percorso fatto dal messaggio, che possono essere visualizzate su richiesta. Per visualizzare le intestazioni complete, sia nel caso si utilizzi un client di posta che un servizio Webmail, occorre cercare tra le proprietà e le opzioni del messaggio una voce di menu del tipo “visualizza intestazioni”, “mostra dettagli” o “leggi header”.

Gli header visibili standard sono:

- From/Da: indica l’indirizzo mail del mittente, cioè autore del messaggio.

Da: nomeMittente <indirizzoMittente@dominio.xx> - To/A: indica gli indirizzi mail dei destinatari, separati da una virgola.

A: nomeDestinatario <indirizzoDestinatario@dominio.xx>, nomeDestinatario2 <indirizzoDestinatario2@dominio.xx>, etc. - Cc: indica gli indirizzi mail di uno o più destinatari, separati da una virgola, che devono ricevere una copia dell’email (opzionale).

NomeDestinatarioInCopia <indirizzoDestinatarioInCopia@dominio.xx>, nomeDestinatarioInCopia2 <indirizzoDestinatarioInCopia2@dominio.xx> - Subject/oggetto: indica una spiegazione sintetica sul contenuto della mail.

Oggetto: spiegazione del contenuto mail

Gli header nascosti possono essere:

- Return-Path: se presente, indica l’opzione di rinvio per il mail server.

Return-Path: <indirizzoMailRinvio@dominio.xx> - Received: indica il percorso del messaggio di posta, la data e gli indirizzi dei mail server coinvolti. Generalmente sono presenti almeno due di queste righe, rispettivamente per server mittente e destinatario.

Received: from mta.slv.esempio (mail@mta.slv.esempio [indirzzo IP x.y.z.k])

by mailserver.dest.it with SMTP

for <nomeDestinatario@dominio.xx>; Thu, gg m anno ore:min:sec - Message-ID: indica un codice alfanumerico identificativo del messaggio.

Message-ID: <123456.abcdef@dominio.xx> - Content-Type: indica il tipo e il codice del corpo del testo.

Content-Type: text/plain; charset=UTF-8

Come risulta evidente gli header più importanti e utili per la ricostruzione del percorso fatto da una email sono le righe Received, le quali aggiunte di volta in volta alla busta da ciascun server coinvolto nella trasmissione, individuano a ritroso il mittente e il destinatario.

Le righe Received, almeno in parte, possono essere ritenute affidabili, anche se eventuali righe di Received possono essere falsificate ed inserite all’inizio dell’header (solitamente le righe Received più in basso). Nel dettaglio “from mta.slv.esempio (mail@mta.slv.esempio [indirzzo IP x.y.z.k])” il campo mta.slv.esempio è il nome con cui il mittente si identifica al destinatario e può essere camuffato, mentre il campo [indirizzo IP x.y.k.z] può verosimilmente indicare il reale indirizzo del mittente.

Analisi di una mail del ricatto

Analizziamo il corpo e il relativo header completo di una mail della campagna estorsiva.

Negli screenshot che seguono alcune parti sono state oscurate.

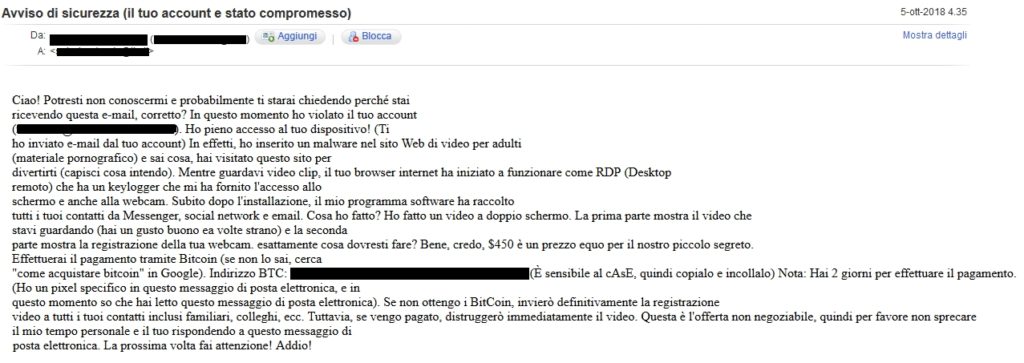

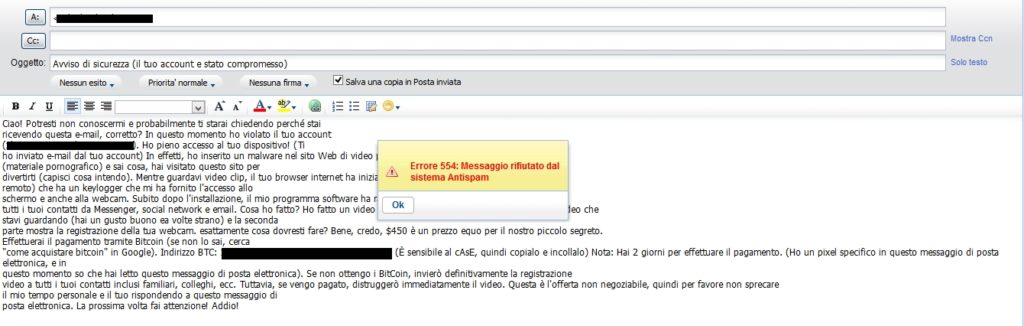

Dopo un saluto confidenziale e diretto, il ricattatore informa il destinatario di aver violato il suo account di posta elettronica “Ti ho inviato una mail dal tuo account” – scrive.

Prosegue affermando che tramite un keylogger installato sul dispositivo, ha proceduto alla registrazione, attraverso la webcam frontale, di ogni azione fatta durante la visione di un video clip a luci rosse, minacciando di inviare tutto il materiale ai suoi contatti. Per mantenere il segreto viene chiesto il versamento di una somma in un conto bitcoin.

L’email si conclude con un monito e un secco saluto: “La prossima volta fai attenzione. Addio”.

Purtroppo l’indirizzo di posta elettronica del destinatario di tale messaggio è finito nella rete di indirizzi di uno spambot. Non ci resta che esaminare le righe dell’header mail.

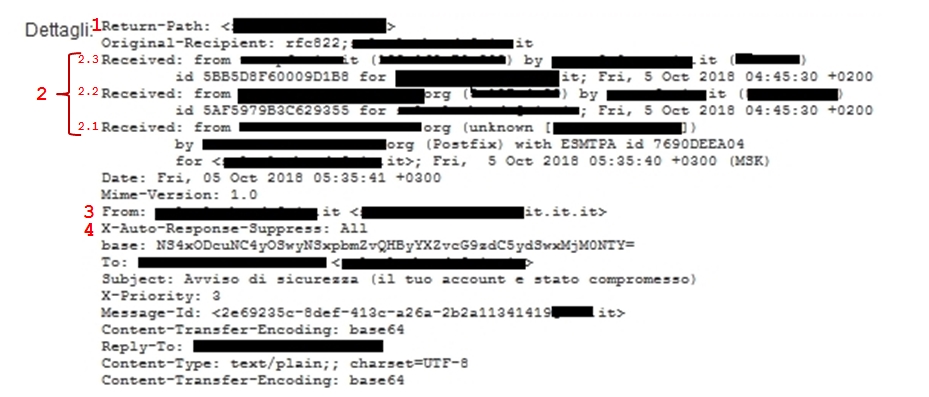

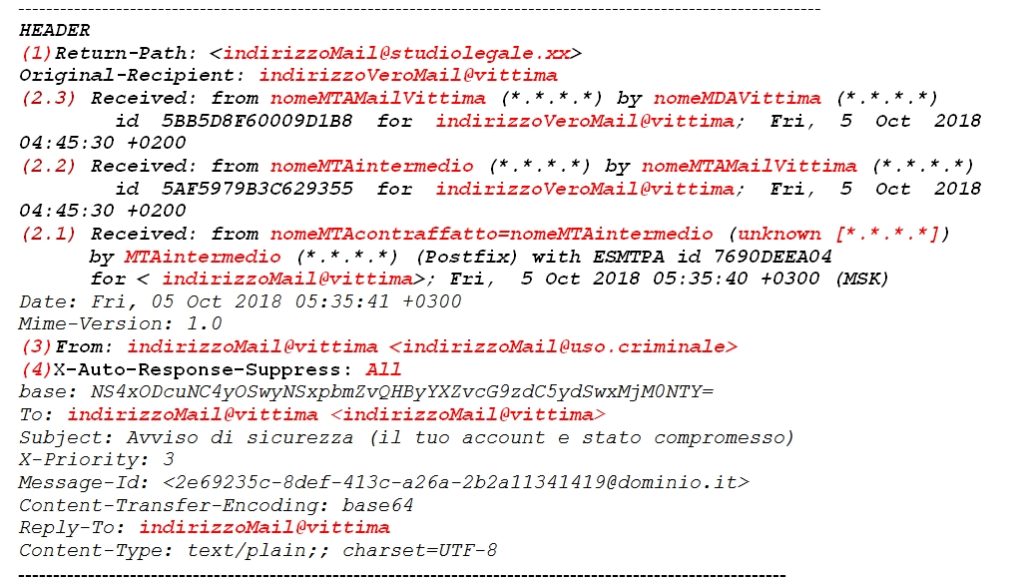

- La riga return-path indica un indirizzo email, che non è quello della vittima. Da una semplice ricerca su internet, risulta essere il contatto di uno studio legale (l’autore del messaggio si prende gioco di noi!)

Return-Path: <indirizzoMail@studiolegale.xx> - Le tre righe Received tracciano, a ritroso, il percorso della mail dal mittente al destinatario:

(Received 2.1) il messaggio originale è partito da un MTA, con nome identificativo falsificato (spoofing del server SMTP: non c’è corrispondenza tra l’indirizzo IP e l’MTA dichiarato);

(Received 2.2) il messaggio è stato successivamente inoltrato ad un MTA intermedio e recapitato all’MTA del destinatario;

(Received 2.3) il messaggio infine è stato consegnato all’MDA della vittima. - Con questa riga, per rendere più verosimile il messaggio, il truffatore fa credere che la mail sia stata inviata dallo stesso account della vittima (spoofing del mittente). L’affermazione “ti ho inviato una e-mail dal tuo account” è falsa.

From: indirizzoVeroMail@vittima <indirizzoMail@uso.criminale> - Questa riga, per la quale non esiste una standard ed è stata inserita dal client di posta mittente, indica che tutte le tipologie di notifiche e delivery reports sono state disattivate. Pertanto anche l’affermazione della presenza di un pixel specifico per la notifica di lettura e per il conseguente scatto del countdown è falsa.

Senza scendere troppo nei particolari, tramite una geo localizzazione degli indirizzi IP, è stato possibile individuare la posizione geografica dell’MTA che ha preso in carico il messaggio di posta. Dall’IP del mittente si è potuto constatare che l’autore del messaggio ha inviato la mail da un computer collegato ad una rete appartenente ad un provider estero.

Di seguito riporto l’header completo e reinterpretato con i dettagli più significativi evidenziati.

Ulteriore verifica

Se si prova a fare ciò che il criminale dice di aver fatto, inviandoci una copia fedele della mail del ricatto dal nostro stesso account, ecco cosa dovrebbe apparire:

Il server di posta dovrebbe impedire l’invio con un codice blocco errore 554.

Qualora, invece, il filtro antispam dovesse incorrere in un errore di valutazione, generando un falso negativo, consiglio di segnalare l’anomalia al proprio gestore di posta.

Considerazioni finali

Non bisogna assolutamente pagare alcun riscatto, perché il criminale, in questo caso, non dispone di alcun filmato compromettente e di nessuna lista dei nostri contatti. Ciò che invece è necessario ed indispensabile fare è proteggere i nostri account, cambiare periodicamente la propria password, utilizzare quando possibile l’autenticazione multi fattore e non abbassare mai la guardia nei confronti di possibili episodi di phishing. A tal proposito, per verificare se l’account della nostra mail è stato violato, come ulteriore accertamento possiamo consultare il servizio web HIBP.

Ad oggi, sul conto bitcoin riportato nel messaggio, il cui saldo risulta ancora attivo e destinato verosimilmente a crescere, sono stati effettuati versamenti per un totale di circa 3.000$ (0,505 BTC). Se si tiene conto dell’entità di tale fenomeno, risulta facile stimare l’indebito guadagno percepito dai truffatori attraverso le diverse campagne in atto.

Ancora una volta, gli attaccanti non sfruttano una vulnerabilità software ma fanno leva sull’elemento umano. L’unico fix possibile, in questi casi, è l’aggiornamento e il miglioramento della CONSAPEVOLEZZA.

Riferimenti Sitografici

-

-

- https://www.cybersecitalia.it/cybercrime-in-italia-arriva-una-nuova-ondata-di-estorsioni-di-tipo-sextorsion/6860/

- https://www.punto-informatico.it/truffe-email-sextorsion-bitcoin/

- https://it.ccm.net/contents/659-funzionamento-della-posta-elettronica-mta-mda-mua

- https://www.ionos.it/digitalguide/e-mail/tecnica-e-mail/lheader-delle-e-mail-e-il-loro-ruolo-nelle-e-mail-spam/

- https://www.techeconomy.it/2016/11/30/osint-cosa-dice-header-di-una-email/

-

Articolo a cura di: Salvatore Lombardo

Salvatore Lombardo è laureato in Ingegneria Elettronica orientamento Telematico. Ha frequentato un Master in Information and Communication Technologies – Internet Software Engineering.

Da oltre dieci anni svolge l’attività di funzionario informatico presso la Pubblica Amministrazione, curando in particolare la sicurezza informatica e l’amministrazione di rete.

In qualità di esperto ICT, iscritto all’albo dei docenti della ex Scuola Superiore dell’Amministrazione dell’Interno, ha tenuto vari corsi di formazione e aggiornamento per il personale.

È autore del libro La Gestione della Cyber Security nella Pubblica Amministrazione.