Cybercrime-as-a-Service (CaaS). Il ruolo delle transazioni in criptovalute nel Darknet

«The potential criminality associated with computers can be eclipsed only by the difficulty in identifying and investigating these crimes»

David L. Carter (1995:22)

Introduzione

Fin dal giorno della sua caduta, a causa di un furto provocato mediante una ben congegnata tecnica di ingegneria sociale (social engineering), l’essere umano si è trovato costantemente immerso nelle attività criminose compiute dai suoi simili e nei connessi tentativi di occultare tali attività.

Queste attività si connotano per essere il più elusive possibili, inafferrabili quanto basta, tanto da aver dato vita, spesse volte, a processi e giudizi sommari al fine di poter ristabilire l’ordine economico, politico e sociale messo costantemente in pericolo da singoli e gruppi umani.

Del resto, una scia di conseguenze dirette e indirette fa seguito a ogni atto criminoso e non stupisce che tutti i gruppi umani abbiano cercato di limitare la loro perniciosa diffusione; per non dire poi che tali atti sono all’opposto del perseguimento di uno sviluppo ottimale, il quale costituisce l’obiettivo precipuo di ogni collettività organizzata.

Ciò premesso, il processo di digitalizzazione – le cui fondamenta sono da rinvenirsi a seguito del secondo conflitto mondiale, con la messa a punto della teoria dell’informazione e dei primi modelli di computer – si è vieppiù accompagnato al correlato sviluppo della criminalità informatica (cybercrimes, e-crimes, electronic crimes, internet crimes, netcrimes, computer-related crimes).

A questo riguardo, già l’utilizzo di un’estesa terminologia mostra assai bene che in questo campo non vi è ancora una rigorosa concettualizzazione; ma ciò vale anche, in generale, per tutti i termini correlati alla cybersecurity e alla cyber intelligence (Paliotta 2022a).

Si comprende, del resto, come una definizione rigorosa di tale campo di studi sarebbe di vitale importanza non solo per l’investigazione scientifica del fenomeno ma anche perché piccole variazioni nella concettualizzazione del cybercrime potrebbero influenzarne la misurazione e lo stesso contrasto da parte delle forze dell’ordine (Carter 1995; Brenner 2004; Broadhurst 2006; Barn & Barn 2016; Phillips et alii 2022; Paliotta 2022b).

Uno dei principali fattori insiti nella difficoltosa stima della criminalità informatica è, difatti, proprio la mancanza di definizioni rigorose, di tassonomie e sistemi di classificazione in grado di tenere conto dell’ampia gamma dei reati informatici. A questa situazione si sta ponendo rimedio in alcuni paesi, quali gli Stati Uniti, mediante un atto legislativo ad hoc, il “Better Cybercrime Act” (Paliotta 2022b). Il problema della carente concettualizzazione è ulteriormente aggravato dalla considerazione che la legislazione in materia di cybercrime, nelle varie giurisdizioni statuali, non è né sistematica né uniforme; e che a tale mancanza di unità corrispondono altrettanti sforzi internazionali frammentati e non continuativi, anche se la recente firma del “Second Additional Protocol” della Convenzione di Budapest sembra andare nell’auspicata direzione di un maggiore coordinamento fra Stati.

Il cybercrime si può definire, per i fini che qui interessano, come lo svolgimento di un’attività criminale in cui un artefatto digitale (hardware e software) può essere sia lo strumento utilizzato per l’attacco malevolo sia l’obiettivo dello stesso, oppure ambedue, che sia o meno collegato a Internet, escludendo al contempo i reati tradizionali che sono solo facilitati dall’uso dell’hardware. Quest’ampia definizione permette di superare diverse difficoltà terminologiche perché, ad esempio, essa non coprirebbe i crimini tradizionali come l’omicidio se, in ipotesi, l’aggressore usasse una tastiera per colpire e uccidere la propria vittima. Vi verrebbe ricompreso, invece, il caso di un agente malevolo che introducesse dispositivi USB contenenti software dannoso ai fini della distruzione, deterioramento, alterazione, danneggiamento dei dati contenuti su un computer anche quando questi non fosse collegato a un network.

Il primo criminale condannato per crimini elettronici sembra sia stato, nel 1981, Ian Murphy – alias “Captain Zap” – per aver penetrato e alterato il dispositivo orario della fatturazione dell’American Telephone & Telegraphs (AT&T) al fine di ottenere tariffe scontate durante il normale orario di attività commerciale.

Riguardo alla tipologia dei reati, la Convenzione sul cybercrime distingue quattro diversi tipi di condotte:

- offese contro la confidenzialità, integrità e disponibilità (CIA) di computer, dati e sistemi [art. 2, accesso illegale; art. 3, intercettazione illegale; art. 4, interferenze sui dati; art. 5, interferenze sui sistemi; art. 6, uso improprio dei dispositivi];

- offese relative ai computer [art. 7, contraffazione dei computer; art. 8, frodi relative ai computer];

- offese relative al contenuto [art. 9, offese relative alla pedopornografia];

- offese relative al copyright [art. 10, offese relative alla violazione del copyright].

Senza scendere in maggiori dettagli, in questa sede si può mettere in evidenza che la deterrenza contro il cybercrime è una componente integrale di una strategia nazionale di cybersecurity e di protezione delle infrastrutture critiche, come si può evincere anche dalla recente divulgazione di quella italiana (ACN 2022).

L’oggetto precipuo del cybercrime è un artefatto digitale e, dunque, il luogo di elezione di tali attività criminose non può che essere la rete, nella sua componente clearnet ma, ancor di più, in quella darknet.

Così come nella rete sono diffusi i negozi on-line, dove gli utenti possono vendere e comprare ciò che vogliono, sono altrettanti diffusi dei luoghi virtuali dove possono essere venduti ed offerti beni e servizi illegali. Si tratta dei cosiddetti Black Markets, i quali adottano funzionalità assai comuni sulla rete (quali la reputazione, che varia in base ai feedback rilasciati dai clienti) ma soprattutto una modalità definita “central escrow service” che rassicura la domanda e l’offerta che gli scambi vengono effettuati in maniera consona a quanto convenuto tra i due contraenti.

A solo titolo esemplificativo, qualora un prodotto/servizio acquistato non venisse consegnato, l’acquirente può contattare il “central escrow service” e chiedere il blocco del pagamento al venditore.

Anche nel caso di tali mercati, il presupposto principale si basa sulla mutua fiducia che quanto pattuito sia effettivamente consegnato e pagato; nondimeno possono verificarsi casi di truffa. In tali mercati digitali sono vieppiù diffusi i servizi di messaggistica basati su tecniche crittografiche, quali Pretty Good Privacy (PGP) in modo da permettere la cifratura dei messaggi tra le parti e aumentare così il livello di sicurezza e anonimato degli stessi.

Una delle peculiarità del darknet che si vuole qui mettere in evidenza è la fornitura dei servizi e beni secondo il modello Anything as-a-Service (XaaS): i potenziali clienti si interfacciano con delle console web caratterizzate da un’elevata facilità di utilizzo le quali sottintendono, tuttavia, una notevole complessità dell’architettura basata su un grado di automazione interna che generalmente fornisce livelli variabili di tolleranza e resilienza ai guasti e un’alta scalabilità, ovvero la capacità di aumentare/diminuire i carichi di lavoro relativi alla fornitura di beni e servizi. I servizi XaaS permettono anche un notevole risparmio sui costi di gestione rispetto alle infrastrutture tradizionali, oltre a una user experience facilitata: per tali ragioni sono ampiamente presenti in quasi tutte le aree di business.

In questo testo si ipotizza che la diffusione attuale del cybercrime, principalmente basato sui forum e sui mercati digitali, venga spiegata almeno in parte dalla fornitura XaaS delle attività criminose; e che tali caratteristiche facilitino l’approccio al crimine informatico anche da parte di un’ampia frangia di neofiti i quali sono messi nelle migliori condizioni per poter iniziare una soddisfacente carriera in questo settore economico, emergente sia in termini di costi benefici sia di profitti realizzabili in brevissimo tempo.

Tale tendenza è da ricollegarsi a un processo crescente di servitizzazione dell’economia e di commodificazione delle minacce informatiche (malware, ransomware, exploit) le quali trovano un mercato sempre più fiorente, atto ad accoglierle e utilizzarle su una superficie di attacco che si è estesa oramai a tutte le imprese – anche le piccole e piccolissime – e ai singoli consumatori. Si tratta, in un certo modo, di una globalizzazione e volgarizzazione delle cyber threats, nel senso che esse possono colpire qualsiasi segmento del corpo sociale, a cui deve necessariamente fare da contraltare, per la loro difesa, un’altrettanta diffusa cyber awareness.

Un esempio di tal genere, nonché una delle ragioni del perché non sia consigliabile condividere informazioni personali in rete, è trattato in questo stesso Quaderno, nel capitolo “Il furto di identità e come non facilitarlo – il luogo comune “non ho nulla da nascondere” (D’Amore 2022).

La versione più diffusa di tale modello di affari, qui definibile come Cybercrime-as-a-Service (CaaS), è senz’altro quella del Ransomware-as-a-Service (RaaS), divenuta tristemente nota anche in Italia a seguito della crisi pandemica e dei relativi attacchi effettuati da molteplici gruppi, alcuni composte da giovanissimi cyber criminali, quali Lapsus$ Team (Paliotta & Guzzo 2022a) e Killnet Legion.

Ciò premesso, nelle pagine seguenti viene affrontato il tema di come si stia sempre più sviluppando un mercato delle attività cyber criminose che adotta vieppiù modalità commerciali, connotandosi sempre più come un vero e proprio comparto economico specializzato.

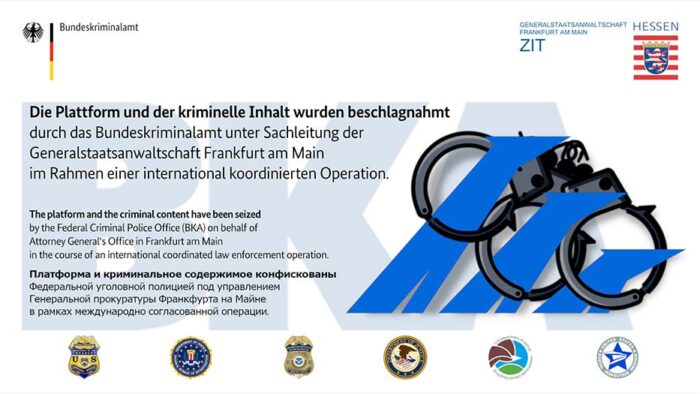

Di conseguenza, come era facile attendersi, l’emersione di tali mercati digitali sta provocando una forte reazione da parte delle forze di polizia, in uno sforzo congiunto a livello internazionale con l’obiettivo del loro contrasto e chiusura; così come mostrato nella Fig. 1, relativa a uno degli ultimi casi in ordine di tempo (Hydra), che verrà qui brevemente esaminato.

Un ulteriore aspetto preso in esame, strettamente connaturato al fenomeno oggetto di studio, è relativo alla moneta utilizzata per gli scambi su tali mercati criminali, che non può che essere quella in grado di assicurare al meglio l’anonimità delle transazioni economiche in rete. Si tratta ovviamente delle criptovalute e, sempre più in questi ultimissimi anni, della Decentralized Finance (DeFi). Quest’ultima è una tecnologia finanziaria (fintech) emergente, basata su registri distribuiti sicuri simili a quelli utilizzati dalle criptovalute. Le caratteristiche principali che ne hanno determinato il successo, anche all’interno del darknet, sono la mancanza di un controllo preventivo da parte delle banche e delle istituzioni finanziarie nonché la relativa sicurezza dei protocolli di scambio utilizzati, l’utilizzo di un wallet digitale entro cui conservare le criptovalute e la possibilità di effettuare transazioni in tempo reale sulla rete.

Nel resto dell’articolo verrà preso in esame il caso di Hydra, una piattaforma da collegarsi alla Federazione Russa: il quale servirà a illustrare, con un certo grado di dettaglio, le caratteristiche precipue di un CaaS al fine di formulare ipotesi circa i motivi della loro costante adozione presso un così ampio numero di cyber criminali.

Il ruolo dei marketplace: il caso HYDRA

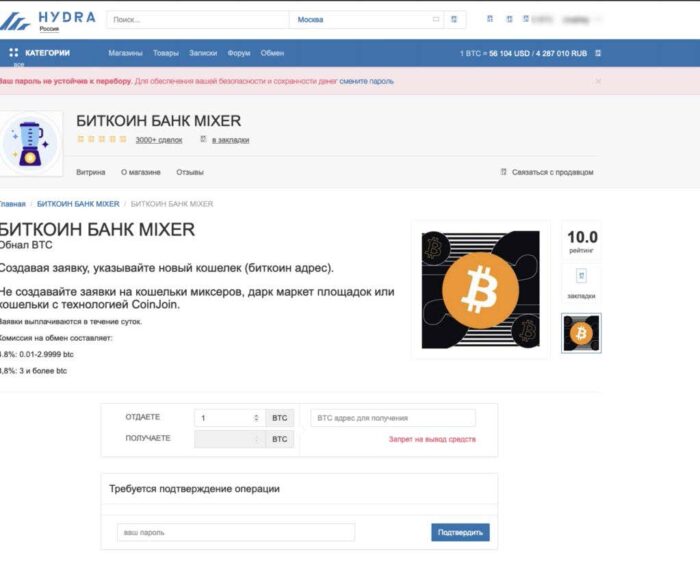

Il 5 aprile 2022, il Dipartimento del Tesoro degli Stati Uniti (U.S. Department of the Treasury’s Office of Foreign Assets Control – OFAC) ha sanzionato il mercato darknet più grande e importante del mondo, l’Hydra Market, operante in lingua russa con 19.000 account di venditori e oltre 17 milioni di profili clienti, al fine di interrompere la proliferazione delle attività di criminalità informatica, vendita di droghe e altri servizi illegali disponibili attraverso il sito con sede nella Federazione Russa. All’operazione congiunta hanno collaborato il Dipartimento di Giustizia degli Stati Uniti, l’FBI, la Drug Enforcement Administration, l’IRS-CI e l’Homeland Security Investigations. L’azione statunitense è stata rafforzata dalla cooperazione internazionale con la polizia criminale federale tedesca (Bundeskriminalamt – BKA) la quale ha spento i server Hydra localizzati in Germania e sequestrato bitcoin per un valore di 25 milioni di dollari. Il fatturato della piattaforma era stato stimato in almeno 1,23 miliardi di euro nel solo 2020. In particolare, il “Bitcoin Bank Mixer” (Fig. 2), un servizio utilizzato per l’offuscamento delle transazioni digitali, aveva reso le indagini delle forze dell’ordine molto difficili, come affermato dalla polizia stessa. La necessità di far uso di un “Bitcoin Bank Mixer” si spiega colla considerazione che, sebbene gli indirizzi bitcoin siano pseudoanonimizzati, l’intera storia finanziaria di un account viene meticolosamente registrata sulla blockchain. Le tracce create sono pubbliche e tracciabili, il che contrasta con la promessa di anonimità. I mixer o tumbler Bitcoin rispondono a questa esigenza, non sempre per motivi illegali, in quanto sono dei software o servizi che mescolano le criptovalute di diversa provenienza in modo da offuscarne completamente gli account di provenienza originali.

Fonte: https://blog.chainalysis.com/reports/hydra-garantex-ofac-sanctions-russia.

Nel giorno della presentazione alla stampa della chiusura di Hydra, la segretaria del Tesoro statunitense Janet L. Yellen aveva affermato che gli attori malevoli che hanno fatto uso di ransomware e coloro che sono coinvolti in altri crimini informatici devono essere considerati come una potenziale minaccia per gli interessi degli Stati Uniti e ciò costituisce uno dei fattori alla base della decisione di chiudere i server di Hydra. Un secondo fattore determinante è stata la volontà di interrompere l’infrastruttura finanziaria degli attori malevoli che fanno uso di ransomware richiedendo pagamenti in valuta virtuale a causa della loro natura anonima e dei mezzi di scambio non facilmente rintracciabili: «Our actions send a message today to criminals that you cannot hide on the darknet or their forums, and you cannot hide in Russia or anywhere else in the world. In coordination with allies and partners, like Germany and Estonia, we will continue to disrupt these networks».

Il vice procuratore generale Lisa O. Monaco aveva dichiarato: «The Department of Justice will not allow darknet markets and cryptocurrency to be a safe haven for money laundering and the sale of hacking tools and services. Our message should be clear: we will continue to go after darknet markets and those who exploit them. Together with our partners in Germany and around the world, we will continue our work to disrupt the ecosystem that allows these criminal actors to operate».

La lotta contro il riciclaggio di denaro da un lato e il cybercrime dall’altro, ben esemplificato dalle minacce estorsive legate al ransomware, sono divenute una priorità assoluta dell’Amministrazione Biden anche a seguito degli attacchi alle infrastrutture critiche, tra cui quella relativa alla Colonial Pipeline avvenuta il 7 maggio 2021 e a cui aveva fatto seguito l’Executive Order presidenziale del 15 aprile 2021 in tema di attività cybercriminali.

Anche lo «sviluppo responsabile delle risorse digitali» rappresenta una priorità delle amministrazioni d’oltreoceano, come si può evincere dall’Executive Order 14067 del 9 marzo 2022, “Ensuring Responsible Development of Digital Assets” in cui si dà priorità agli sforzi per identificare e mitigare i rischi di finanziamento illecito nell’ecosistema delle risorse digitali.

Le transazioni su Hydra venivano condotte in criptovaluta e gli operatori della piattaforma addebitavano una commissione per ogni transazione. L’indagine svolta dall’OFAC ha anche evidenziato che oltre 8 milioni di dollari erano da collegarsi ai proventi del ransomware ed erano stati trasferiti attraverso la criptovaluta di Hydra, comprese le transazioni con i gruppi cybercriminali Ryuk, Sodinokibi e Conti, tra gli altri. Citando un rapporto di Chainalysis, l’OFAC ha riportato che circa l’86% di tutti i bitcoin illeciti ricevuti dagli scambi di valuta virtuale russi nel 2019 provenivano da Hydra.

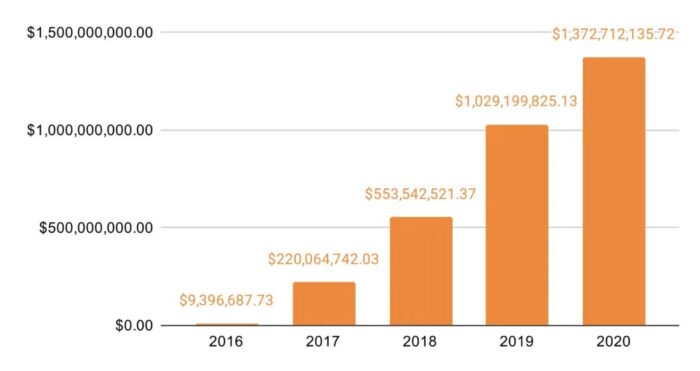

Inizialmente disponibile solo attraverso la rete TOR, Hydra era nota per la vendita di narcotici ma con il passare del tempo aveva allargato il suo raggio di azione commerciale includendovi, tra altre offerte, carte di credito rubate, documenti contraffatti (inclusi quelli di identità), banconote false e tools di attacco informatico. Grazie a quest’ampia offerta di beni e servizi, anno dopo anno i volumi di transazioni annuali avevano fatto registrare un cospicuo incremento, passando da una stima di 9,4 milioni di dollari nel 2016 ad almeno 1,37 miliardi di dollari nel 2020 (Fig. 3) con un tasso di crescita del 624% nei suoi tre anni più recenti, dal 2018 al 2020.

Fonte: https://flashpoint.io/blog/chainalysis-hydra-cryptocurrency-research.

In un recente rapporto (Chainalysis-Flashpoint 2021) viene messo in risalto come una caratteristica del successo di Hydra dipendesse dal richiedere ai potenziali fornitori di beni e servizi illeciti requisiti rigorosi. A partire almeno da luglio 2018, gli amministratori di Hydra (identificabili almeno in una dozzina di operatori) avevano fissato, difatti, la regola di almeno 50 vendite effettuate con successo prima che venissero consentiti i prelievi e che un account eWallet dovesse contenere almeno 10.000 dollari prima di poter operare sulla piattaforma.

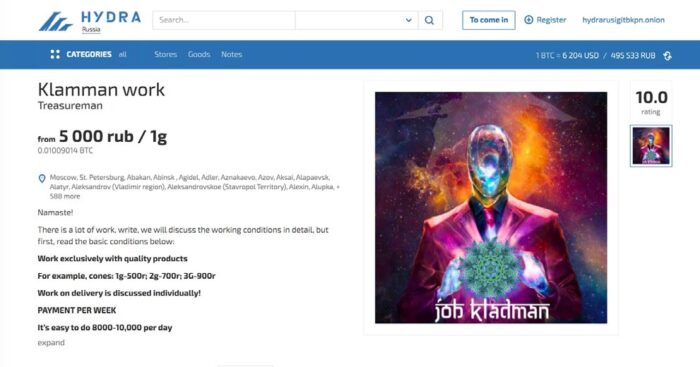

A seguito di una transazione i venditori di Hydra, reclutati sulla piattaforma stessa (Fig. 4) distribuivano le merci illecite in determinati luoghi fisici, occultandoli in forma anonima, a volte sepolti o nascosti in un luogo poco appariscenti. Gli acquirenti ricevevano la posizione solo dopo l’acquisto – spesso utilizzando valuta virtuale – e potevano così recuperare la merce illecita. «With the help of an invisible army of young couriers, Hydra is monopolising Russia’s traditional street drug trade. Like a real-life videogame, the online stores on Hydra employ drug dealers known as kladmen (“treasuremen” or “droppers”), whose job is to stash drugs in GPS-tagged hiding spots ready for pick up by online buyers. It’s a street-tech workaround in a country where the postal system is slow and unreliable and regular street drug dealing is highly risky. It’s basically Pokémon Go for drugs».

Un’altra restrizione attuata era relativa ai principali Paesi di destinazione dei fondi in criptovalute. Le visualizzazioni dei dati geospaziali, riferiti ai flussi transazionali di Hydra, confermano queste restrizioni vedendo nella Federazione Russa di gran lunga la principale destinazione dei fondi provenienti da tutti i conti Hydra (sia acquirenti che venditori). I venditori di Hydra dovevano anche obbligatoriamente convertire i loro guadagni in rubli, la valuta fiat russa, per cui non sorprende che gli scambi siano basati esclusivamente o principalmente nella Federazione Russa e nei paesi un tempo appartenenti all’Unione sovietica (Azerbaijan, Moldova, Tajikistan, Ucraina, Kazakistan, Bielorussia, Uzbekistan, Armenia, Kyrgyzstan). Infine, Hydra conduceva gli affari in un modo rigoroso e secondo un codice di condotta supervisionato da un hub centralizzato, tanto da imporsi su tutti i concorrenti. «While in other markets vendors pay once to open an account, on Hydra every one of its estimated 5,000 shops has to pay a monthly rent. This starts at $100 a month and rises to $1,000 a month for an enhanced account, known as a Trusted Seller, whose ads appear on the top banner. Trusted Sellers must have racked up at least 1,000 transactions and customer disputes should not exceed seven percent of the total number of orders per month».

Da evidenziare, infine, che l’unico periodo di inattività degno di nota della piattaforma si era verificato durante un breve periodo di tempo, alla fine di marzo 2020, coincidente con l’inizio della pandemia di Covid-19.

Fonte: https://www.elliptic.co/blog/buried-treasure-criminals-to-go-to-extreme-lengths-to-cash-out-crypto.

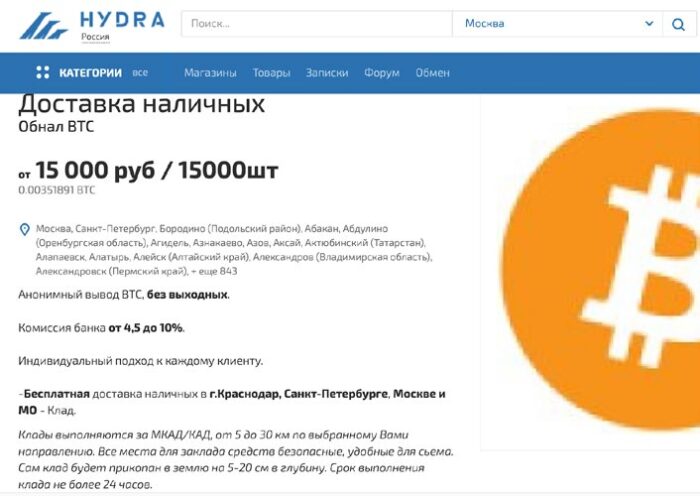

In Fig. 5 viene mostrata una lista pubblicata su Hydra relativa un servizio di prelievo bitcoin in cash out. A questo riguardo, è stato frequentemente messo in risalto il ruolo della piattaforma: «However, to say Hydra is just a darknet market is misleading – Hydra also offers sophisticated cash-out services that are designed to let users move large volumes of illicit cryptocurrency covertly, and as such could also function as a money laundering service for sanctioned Russian entities».

Le attività illecite svolte sulla darknet Hydra avevano un collegamento con l’exchange di valute virtuali Garantex, fondato nel 2019, la cui maggioranza delle operazioni vengono svolte a Mosca e San Pietroburgo, originalmente con sede nella Repubblica d’Estonia. Nel febbraio 2022, a Garantex era stata ritirata l’autorizzazione a fornire servizi di valuta virtuale perché erano state rilevate carenze significative in materia di riciclaggio AML/CFT [Countering the Financing of Terrorism] oltre a diverse connessioni tra Garantex e i wallets utilizzati per svolgere attività criminali. Anche in questo caso un’operazione congiunta, svolta tra le forze dell’ordine statunitensi e le loro controparti estoni, ha permesso di scoprire che Garantex ha facilitato oltre 100 milioni di dollari in transazioni associate ad attori illeciti e mercati darknet. Questa somma includeva quasi 6 milioni di dollari provenienti dal gruppo russo di Ransomware-as-a-Service (RaaS) Conti e altri 2,6 milioni di dollari da Hydra. A Garantex è stato applicato l’Executive Order presidenziale 14024 per aver operato nel settore dei servizi finanziari della Federazione Russa, anche a seguito delle sanzioni economiche applicate a quest’ultima per l’invasione militare dell’Ucraina e le potenziali elusioni messe in essere per aggirarle.

Conclusioni

Il darknet si può definire come uno spazio virtuale popolato da una tipologia ben determinata di singoli e di gruppi umani intrinsecamente connessi tra loro, con una serie di attività che per loro natura si collocano entro uno spazio non regolato dalle leggi comuni. È uno spazio digitale che ha tra le sue caratteristiche precipue il ricollocamento delle tradizionali attività di carattere criminoso in un nuovo contesto digitale. È facilmente accessibile grazie alla tecnologia di anonimizzazione TOR (ma sempre più presente anche nel clearnet) ed è il luogo dove si svolge, a tutti gli effetti, un’economia su scala globale grazie alle moderne criptovalute, bitcoin in primis.

Seppur digitale, il darknet esiste in uno spazio sociale, economico e politico molto reale, creato da una ben determinata comunità virtuale che opera in un mondo apparentemente senza confini, che sfrutta l’anonimato ai suoi fini e riesce a colmare il divario digitale, nell’interazione socioeconomica, tra parti interessate alla compravendita di beni e servizi illeciti. È questo il caso della piattaforma Hydra, illustrata brevemente nelle pagine precedenti.

In base alla disamina di questo caso, possono essere tratte alcune considerazioni di carattere generale. Innanzitutto, il cybercrime stava già cambiando in modo significativo, in linea con una tendenza di accentuata digitalizzazione presente nella società intera, ma si deve evidenziare che esso ha fatto segnare uno sviluppo ancora maggiore a seguito della crisi pandemica da Covid-19 (D’Amore 2021) e dell’invasione dell’Ucraina da parte della Federazione Russa, per l’incremento delle attività malevole da parte degli attori nation-state. Ambedue le crisi hanno cambiato il quadro generale della società globale, soprattutto nel mondo occidentale, tanto che attualmente le statistiche mostrano che i crimini informatici hanno superato i reati “tradizionali”.

Tale incremento è da mettere in stretta correlazione con un modello di servizio XaaS che qui si è definito come Crime-as-a-Service (CaaS). Numerosi fornitori hanno ovviamente venduto strumenti e servizi di hacking tramite il darknet Hydra, per esempio. Ma su tali piattaforme è possibile anche richiedere una sorta di hacking “a noleggio”, con servizi altamente personalizzati forniti da professionisti, quali l’accesso illegale agli account online di obiettivi ben determinati, scelti dell’acquirente. Il caso che si è qui illustrato con maggior dettaglio è quello relativo a Hydra; non solo perché esso era il più grande ed esteso al mondo ma anche perché, fino al momento della chiusura, poteva essere considerato davvero un caso di successo. Alcune caratteristiche strutturali gli avevano permesso di operare e prosperare in un ambiente fortemente competitivo come il mercato darknet. Come è stato sinteticamente osservato, «Hydra opened as a less-antagonistic option to its now-defunct competitor, Russian Anonymous Marketplace (aka “RAMP”), which was notorious for eliminating its competition via DDoS attacks and operator doxxing. Following the takedown of RAMP, Hydra built networks across Russia’s regions and helped to vertically integrate some aspects of drug production and trade».

Un tale modello di CaaS di successo rappresenta pertanto un caso paradigmatico: grazie alla standardizzazione e diffusione della tecnologia attuale, alla globalizzazione economica e alle recenti tendenze geopolitiche, esso sembra essere il più rispondente a una sorta di democratizzazione e volgarizzazione delle attività cyber criminali, rendendole più comuni, più lucrative, più facili da commettere e più difficili da individuare.

In questo senso anche l’usuale distinzione tra la criminalità “organizzata” e quella commessa dai “colletti bianchi” va sfumando sempre più, in quanto gli stessi gruppi criminali tradizionali diventano più sofisticati e mettono a frutto i loro capitali illeciti e le loro competenze tecnologiche per ricavarsi una nicchia, altamente profittevole, nel processo di digitalizzazione attuale. Per questa ragione possiamo aspettarci dei cambiamenti nelle pratiche e nei metodi di commissione dei crimini a scopo di lucro, così come dei diversi autori di reati, forse provenienti da uno spettro più ampio della società. La tecnologia porterà cambiamenti anche nelle tecniche di prevenzione, individuazione e investigazione nonché in quelle di attacco, grazie alle nuove tecnologie – intelligenza artificiale in primis – come mostrato nel contributo “Cognitive Security” presente in questo stesso Quaderno (Arruzzoli 2022).

Tra tutti i servizi offerti sui mercati darknet quello attualmente di maggior successo, oltre alla vendita di stupefacenti, è indubbiamente il RaaS, il quale viene offerto come modello di franchising perché consente anche ai neofiti, anche senza competenze pregresse di programmazione (script kiddies), di divenire degli attaccanti attivi e prendere così parte all’economia del CaaS. Da questo punto di vista, si tratta di un processo incipiente di “democratizzazione” del crimine informatico, in grado di offrire alle persone comuni e ai player più piccoli una sorta di entry level in tale mercato riducendo, al contempo, il rischio di esposizione per coloro che si trovano in cima alla catena del valore. Ad esempio, in una tipica ipotesi di insider threat, un dipendente insoddisfatto potrebbe decidere di collaborare con uno sviluppatore RaaS per infettare la propria organizzazione dall’interno al fine di condividere il risultante profitto criminoso. Del resto, tale eventualità si appresta a divenire sempre più comune anche grazie a dei veri e propri spot pubblicati sui canali dei social networks, tra i quali Telegram, tanto da rappresentare un aspetto assai rilevante nel caso di alcuni gruppi, ad esempio Lapsus$ Team (Paliotta & Guzzo 2022).

In base alla breve disamina svolta in questo articolo si può infine concludere che, essendo la criminalità informatica connaturata a una dimensione internazionale, la lotta alla stessa richieda un approccio globale e uno sforzo congiunto di diverse entità statali. Le sfide giuridiche, tecniche e istituzionali poste dal cybercrime, difatti, sono globali e di vasta portata; e possono essere affrontate solo attraverso una strategia coerente che tenga conto, in un quadro di cooperazione internazionale del ruolo delle diverse entità e delle iniziative già esistenti.

La chiusura di Hydra, che fa seguito a quelle di simili altre piattaforme, mostra anche un aspetto di cyber intelligence, propedeutico a tali chiusure, svolto dalle entità statali, dalle forze dell’ordine e finanche dai vendor commerciali. L’attività di ricognizione delle darknet (seppur onerosa, non solo in termini di tempo, per la numerosità dei siti e delle conversazioni da monitorare) è senz’altro strategica dal punto di vista dei risultati che si riescono a raggiungere. Come è stato opportunamente messo in risalto, «l’intelligence sul Dark Web può garantire l’accesso a informazioni strategiche e tattiche sulle intenzioni avverse dei cyber criminali. Ciò consente di calcolare il rischio imminente o quello potenziale ed il suo tempo di accadimento». È chiaro che tale attività pone una serie di sfide non semplici da affrontare in quanto vi sono forti tendenze al mimetismo, all’inganno, all’utilizzo di codici di linguaggio o di peculiari espressioni linguistiche che hanno l’obiettivo di “offuscare” l’intenzionalità criminosa alla base di tali interazioni. Per ovviare a tali problematiche sono state messe a punto molteplici tecniche (a solo titolo esemplificativo, il darknet spidering e l’authorship analysis) le quali costituiscono le basi di una moderna pre-reconnaissance cyber threat intelligence. Tra le entità istituzionali esistenti in Italia è indubbio che una tale attività dovrebbe essere svolta dalla neocostituita Agenzia per la Cybersicurezza Nazionale (ACN), rafforzando le capacità di proattività della stessa in linea con la sua missione di favorire la cyber resilienza, poiché aiuterebbe l’individuazione e la classificazione delle minacce desumibili dalle interazioni delle comunità criminali del darknet, da condividere successivamente con i singoli Security Operations Center (SOC) delle infrastrutture critiche, collegate in rete in una sorta di HyperSOC.

Un ultimo aspetto riguarda, infine, il ruolo delle valute virtuali; come si è visto il metodo di pagamento preferito sui mercati darknet, nell’erronea convinzione che esse siano un mezzo di scambio anonimo e non tracciabile. Le tecniche adottate da Hydra avevano permesso uno scambio crescente di fondi illeciti attraverso i wallets associati e, nello stesso tempo, la piattaforma aveva adottato «increasingly strict KYC [Know Your Customer] and AML [Anti-Money Laundering] roles on cryptocurrency exchanges by sellers offering various cashout services ranging from transfers using compromised P2P exchange accounts, to “hidden treasure” cashout, where cash is hidden at a specific location, often underground». Del resto, i pagamenti collegati all’attività estorsiva dei ransomware sono spesso richiesti in valuta virtuale per simili motivi. Le chiusure delle piattaforme darknet degli ultimissimi anni mostrano, tuttavia, che lo scambio pseudoanonimo di criptovalute non è sempre etichettabile come prono al crimine: in più occasioni, i servizi illeciti che riguardavano le criptovalute si sono mostrati tracciabili all’ispezione delle forze dell’ordine e moltissimi mercati sono stati chiusi, in gran parte a causa della trasparenza intrinseca della blockchain.

Tutto ciò può forse far realisticamente pensare che l’epoca d’oro del darknet sia giunta finalmente all’epilogo e che una larga porzione del cybercrime abbia perso la sua Tortuga digitale. Alcune autorità di settore sembrano esserne convinte, o almeno così sembrerebbe stando a un comunicato emesso dall’Europol a seguito dell’Operation DisrupTOR del settembre 2020: «The golden age of dark web marketplace is over. Operations such as these highlight the capability of law enforcement to counter encryption and anonymity of dark web market places. Police no longer only takes down such illegal marketplaces – they also chase down the criminals buying and selling illegal goods through such sites. The dark web is not a fairy tale – vendors and buyers are no longer hidden in the shadow».

Effettivamente, però, si possono nutrire molti dubbi al riguardo in quanto ad una chiusura corrispondono altrettante aperture di nuove piattaforme. Si è altresì consapevoli che gli antichi mestieri del criminale e del poliziotto continueranno a esistere, seppure in modalità ampiamente digitalizzate.

Riferimenti bibliografici

- Agenzia per la Cybersicurezza Nazionale (ACN) (2022), “Strategia Nazionale di Cybersicurezza”, Roma, ACN, pp. 32;

- Arruzzoli Francesco (2022), “Cognitive security”, Quaderni di Cyber Intelligence n. 2, ICT Security Magazine Press;

- Barn Ravinder, Balbir Barn (2016), “An ontological representation of a taxonomy for cybercrime”, Twenty-Fourth European Conference on Information Systems (ECIS), Istanbul (TR), pp. 15;

- Brenner Susan W. (2004), “Cybercrime Metrics. Old Wine, New Bottles?”, Virginia Journal of Law and Technology, v. 9, n. 13, Fall, pp. 54;

- Broadhurst Roderic G. (2006), “Development in the global law enforcement of cyber-crime”, Policing. An International Journal of Police Strategies and Management, v. 29, n. 2, pp. 408-433;

- Carter David L. (1995), “Computer Crime Categories. How Techno-Criminals Operate”, FBI Law Enforcement Bulletin, v. 64, n. 7, July, pp. 21-26;

- D’Amore Fabrizio (2021), “La cybersecurity ai tempi del Covid19: stato dell’arte e nuovi scenari di attacco”, Agenda digitale”, 23 luglio, https://bit.ly/3rpuAHr;

- D’Amore Fabrizio (2022), “Il furto di identità e come non facilitarlo – il luogo comune “non ho nulla da nascondere””, Quaderni di Cyber Intelligence n. 2, ICT Security Magazine Press;

- Flashpoint – Chainalysis (2021), “Hydra. Where The Crypto Money Laundering Trail Goes Dark. Sequencing Cryptocurrency Flows on the Russian Cybercrime Market “Hydra””, Report, pp. 16;

- Gercke Marco (2012), “Understanding cybercrime. Phenomena, challenges and legal response”, ITU Telecommunication Development Bureau, Geneva (CH);

- Paganini Pieluigi (2021), “Ransomware: una nuova evoluzione delle pratiche estorsive”, CyberSecurity 360, 14 maggio, https://bit.ly/34a6ck9;

- Paliotta Achille Pierre (2021), “La crittologia moderna. Dalla società dell’informazione all’informazione quantistica”, Tesi di Master SIIS discussa il 21 giugno, pp. 54;

- Paliotta Achille Pierre (2022a), “Una riflessione preliminare sul processo di Istituzionalizzazione della Cyber Intelligence (CYBINT)”, Quaderni di Cyber Intelligence n. 1, ICT Security Magazine Press;

- Paliotta Achille Pierre (2022b), “Dagli Usa la legge “benchmark” che può essere utile anche in Italia”, Il Sussidiario, 20 aprile, pp. 2, https://bit.ly/3rQOBGv;

- Paliotta Achille Pierre, Antonio Guzzo (2022a), “Il modello di business della cybergang Lapsus$ Team – L’importanza della leva comunicativa e del fattore umano”, ICT Security Magazine, 28 marzo, pp. 4, https://bit.ly/3Dj18Hm;

- Paliotta Achille Pierre, Antonio Guzzo (2022b), “Attacchi cyber, Italia fragile: serve una nuova istruzione di base”, Agenda digitale, 31 marzo, pp. 2, https://bit.ly/36EjIxQ;

- Phillips Kirsty, Julia C. Davidson, Ruby R. Farr, Christine Burkhardt, Stefano Caneppele, Mary P. Aiken (2022), “Conceptualizing Cybercrime. Definitions, Typologies and Taxonomies”, Forensic Science, n. 2, pp. 379-398;

Articolo a cura di Achille Pierre Paliotta, Ricercatore senior della Struttura Mercato del Lavoro dell’INAPP (ex ISFOL).

Achille Pierre Paliotta, ricercatore INAPP(ex ISFOL), afferente alla Struttura Lavoro e Professioni. Laureato in Sociologia presso l’Università La Sapienza ha conseguito, nel 2015, il Master in Data Science presso l’Università di Tor Vergata. Sta attualmente frequentando il Master in Sicurezza delle informazioni e informazione strategica presso l’Università La Sapienza. I suoi interessi di ricerca vertono su nuove tecnologie, sicurezza informatica, nuove professioni, contrattazione collettiva, welfare occupazionale, data science, blockchain, open data e deep learning.