Articoli simili

Cyber sicurezza oltre il perimetro aziendale, dalla gestione degli accessi alla protezione degli endpoint – Cyber Security Virtual Conference 2021

26 maggio 2021 – Ore 12:00 Cyber sicurezza oltre il perimetro aziendale, dalla gestione degli accessi alla protezione degli endpoint Da tempo sappiamo che il bene più ricercato dai criminali informatici sono i nostri Dati. Le informazioni aziendali di Core Business e quelle finanziarie, le credenziali di accesso, i nostri dati personali, sanitari e giudiziari…

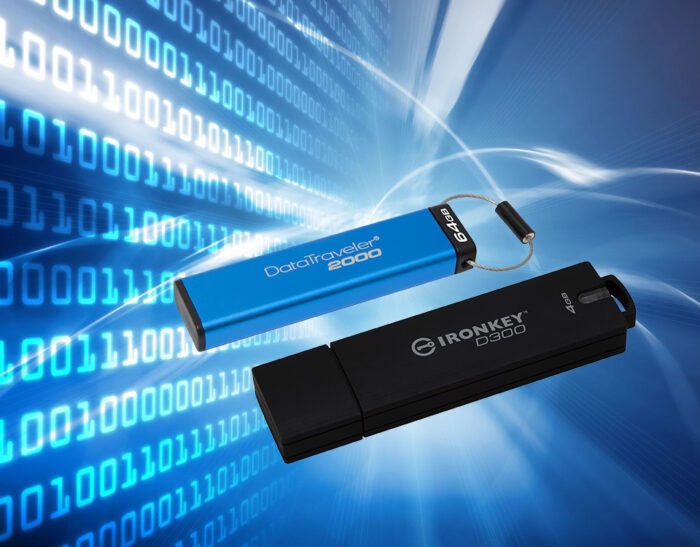

La convalida degli algoritmi crittografici: quali soluzioni adottare

Le tecniche crittografiche sono da sempre alla base delle misure di sicurezza per la protezione dei dati, siano essi in transito che residenti. Lo sviluppo di tecniche di crittografia sempre più sofisticate e la loro adozione in tutti i settori tecnologici ha consentito l’introduzione di nuovi servizi sempre più evoluti (vedi firma digitale, blockchain, …)…

La crittografia dei dati sensibili e delle informazioni personali: l’importanza per le aziende

Al giorno d’oggi è indispensabile porre la massima attenzione sui temi della sicurezza e della crittografia. La crittografia di dati confidenziali e personali trasferibili all’esterno delle aziende costituisce un modo concreto affinché le stesse possano tutelarsi e limitare danni potenziali. Si tratta di un aspetto che assume rilevanza ancora maggiore alla luce delle nuove sanzioni che potranno…

Gestire gli account privilegiati per combattere i data breach e ridurre il potenziale distruttivo degli attacchi informatici

La gestione degli account cosiddetti privilegiati, vale a dire aventi privilegi amministrativi sulla infrastruttura IT (reti, sistemi, applicazioni, cloud), costituisce una delle tematiche, nell’ambito della disciplina più ampia della gestione delle identità e degli accessi (IAM), che ha assunto un rilievo particolare negli ultimi anni, alla luce dei più recenti ed eclatanti attacchi informatici e…

non Petya, Goldeneye, il commento di Stefano Fratepietro, Esperto di Cyber Security e Digital Forensics

C’è molta confusione riguardo al nuovo cripto virus “non Petya”, già il nome la dice tutta. Gli analisti inizialmente hanno scambiato questo malware per una variante di un già noto cripto virus denominato Petya. A seguito di un lavoro di studio del codice sorgente del malware, gli analisti hanno potuto capire che questo malware è…

Breve storia dei malware: l’evoluzione delle specie dalle origini ai giorni nostri

All’inizio si parlava di “virus”. Poi sono comparsi i “worm”, seguiti dai “macrovirus”. A questi si sono presto affiancati altri tipi di software ostile come i keylogger o i locker. A un certo punto abbiamo tutti iniziato a chiamarli, più genericamente, malware. E proprio come i virus biologici, i malware si sono evoluti nel tempo….