Hive Ransomware attacca Ferrovie dello Stato, il gruppo hacker usa un trojan Cryptolocker

Ferrovie dello Stato è stata vittima di un cyber attacco che ha causato il blocco nella vendita dei titoli di viaggio sia nelle biglietterie fisiche che nei self service, oltre a disservizi nelle Sale Blu. La vendita online è rimasta funzionante e non si sono registrate interruzioni della circolazione ferroviaria.

Alcune note di Ferrovie dello Stato:

“Per problemi esterni alla rete informatica di RFI, le informazioni on line in tempo reale sulla situazione della circolazione non sono al momento disponibili. Ci scusiamo per il disagio”

«In via precauzionale sono state disattivate alcune utenze dei sistemi di vendita fisici di Trenitalia. Pertanto non è temporaneamente possibile acquistare titoli di viaggio nelle biglietterie e self service nelle stazioni, mentre è funzionante la vendita online»

«Anche la prenotazione dei servizi delle Sale blu di Rfi potrebbe non avvenire con la consueta regolarità. I passeggeri sono autorizzati a salire a bordo treno e presentarsi al capotreno per acquistare il biglietto senza sovrapprezzo. Le disfunzioni registrate non impattano sulla circolazione ferroviaria che procede con regolarità»

Nota indirizzata ai dipendenti:

«Buongiorno, causa problemi di sicurezza della rete aziendale, si prega di spegnere i computer anche se presenti in modalità smart working. Grazie»

Analisi del cyber attack

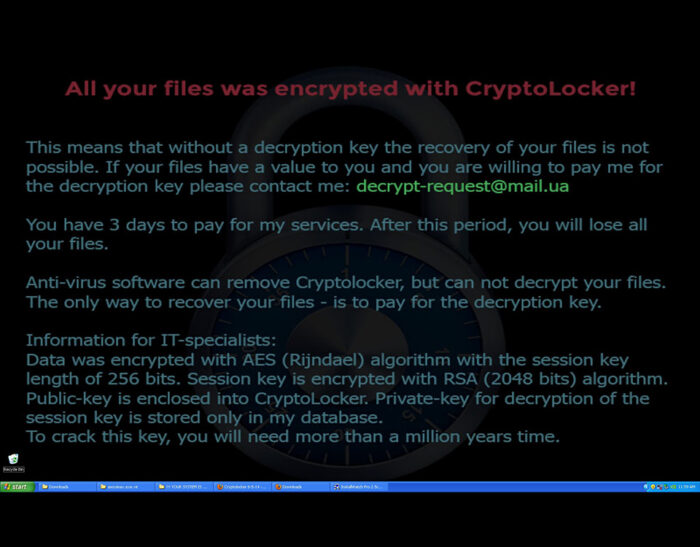

La società ha dichiarato di aver individuato un’infezione causata dal trojan Cryptolocker, un tipo di malware nato alla fine del 2013 e sviluppatosi negli anni successivi. Il malicious code, diffusosi attraverso uno degli account di posta elettronica degli amministratori di Ferrovie dello Stato, può attivarsi semplicemente aprendo l’allegato di una email: una volta entrato nel sistema cripta i dati della vittima e ne consente il ripristino solo in seguito al pagamento di un riscatto.

Il rischio maggiore è che i cyber criminali possano essere venuti in possesso dei dati personali dei viaggiatori.

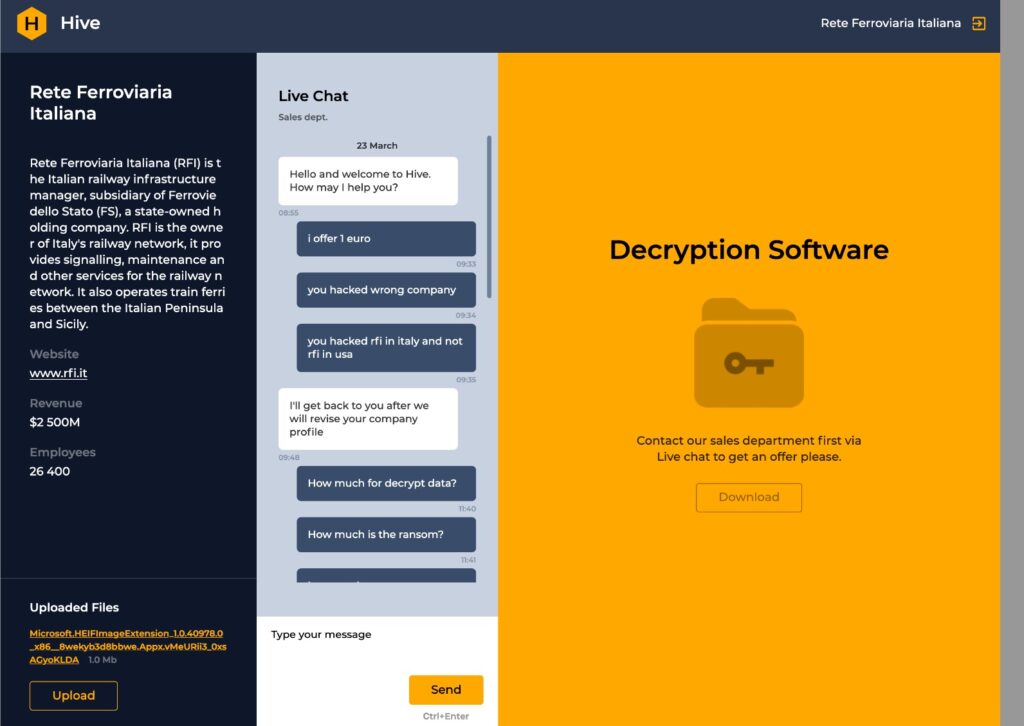

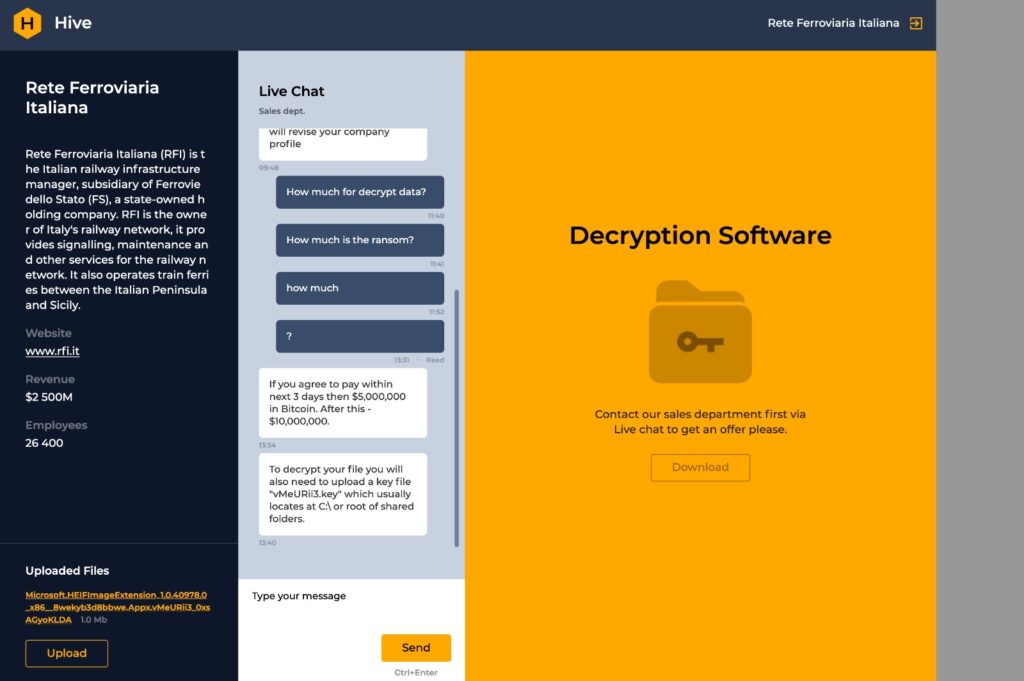

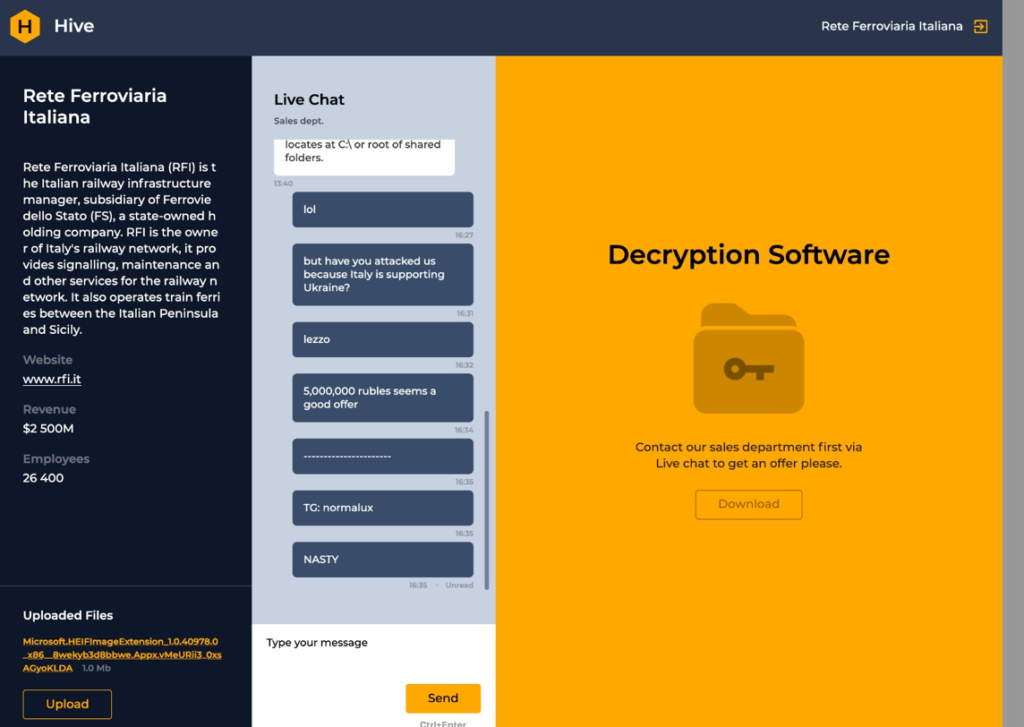

In molti temevano che l’attacco fosse una conseguenza alle dichiarazioni di ieri di Draghi in supporto all’Ucraina dopo il discorso di Zelensky al parlamento italiano. Gli analisti hanno invece accertato che la firma dell’attacco è ad opera della cyber gang Hive Ransomware, hacking group che sembra non essere state-sponsored, interessata più al guadagno che a finalità politiche.

Il gruppo infatti avrebbe chiesto un riscatto di 5 milioni di dollari da pagare entro 3 giorni per decriptare i file. In caso contrario, il riscatto raddoppierebbe raggiungendo la cifra di 10 milioni di dollari.

Ferrovie dello Stato inizialmente ha dichiarato di non aver ricevuto richieste di riscatto, ma l’affermazione è stata smentita dalla circolazione in rete della chat con gli hacker dove si discuteva del pagamento, i messaggi sono stati pubblicati su Twitch.

Probabilmente chi scrive nella chat non è FS ma persone che hanno potuto accedere al backend di Hive Ransomware grazie alle credenziali pubblicate su Twitch e diffuse attraverso Telegram.

La Procura di Roma ha aperto un fascicolo di indagine, reati ipotizzati: accesso abusivo a sistema informatico e tentata estorsione.

La cybergang Hive Ransomware

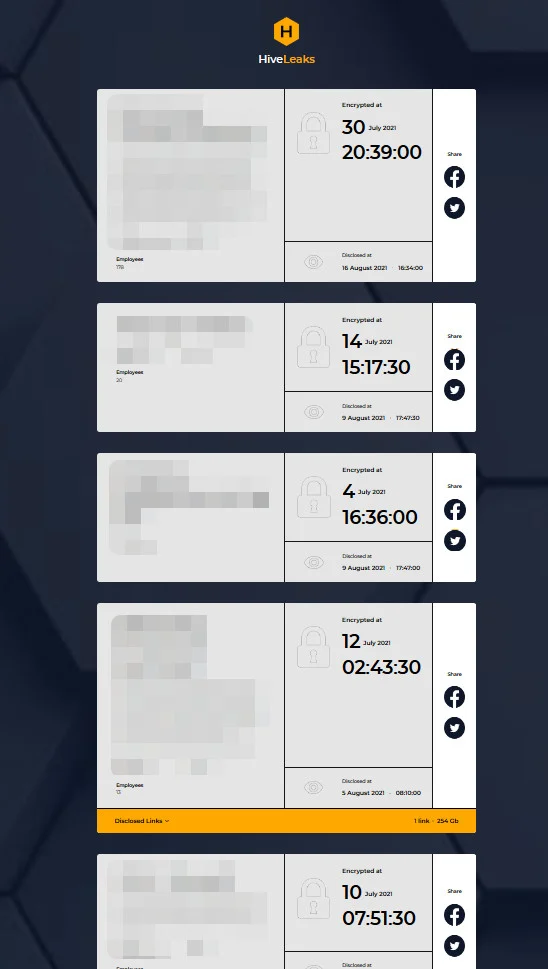

Alcuni degli attacchi riconducibili al gruppo:

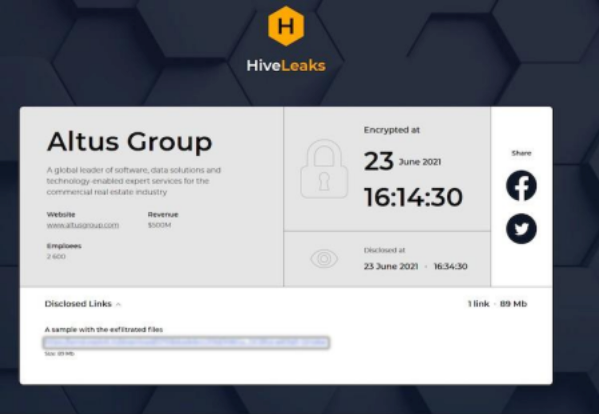

Data breach nei contronti di Altus Group, Software House specializzata nel mercato immobiliare

Data leak nei confronti del Memorial Health System, struttura ospedaliera con base in Ohio

Attacco ransomware nei confronti del gigante dell’elettronica MediaMarkt

Il gruppo Hive, conosciuto per attacchi ad aziende di tutto il mondo, opera tramite le logiche del Ransomware as Service. La gang di criminali informatici agisce come una vera e propria azienda che cede “in affitto” i propri malware e trojan ad affiliati meno esperti che li utilizzano dopo aver compromesso i devices delle vittime tramite Remote Desktop Protocol (RDP), credenziali VPN compromesse o e-mail di phishing con allegati dannosi.

Le immagini sono state prese dal sito della gang, chiamato HiveLeaks e accessibile tramite rete TOR. Nel sito sono stati resi disponibili i dati delle vittime che non hanno pagato il riscatto.

Qui uno studio fatto dall’FBI sugli indicatori di compromissione associati ad Hive Ransomware.

Negli ultimi anni si è vista una impennata dei ransomware attacks, tendenza confermata anche questo anno, ne sono un esempio le violazioni delle ultime settimane: quella vista nei confronti della Kojima Industries, che ha bloccato la produzione della Toyota, il ransomware Conti, Entropy, BlackCat, e tanti altri tipi di ransomware.

A cura della Redazione