Protezione del dato: stop agli errori più comuni

La protezione dei dati, oggi, continua ad essere un tema prioritario per la sicurezza, e con forti probabilità lo sarà anche per il prossimo futuro. La motivazione è data semplicemente dal numero di violazioni dei dati che risulta in continua crescita.

Tra gli elementi facilitatori di questi rischi vi è certamente l’espansione della superficie di attacco soprattutto quando ci troviamo in ambienti IT complessi di tipo enterprise. Ma anche l’adozione sempre più diffusa di servizi in cloud contribuisce all’aumento del rischio per i dati, così come le tecniche sempre più evolute e sofisticate utilizzate dai cyber-criminal.

Eppure vi sono numerose evidenze di come la maggior parte di queste violazioni siano in realtà prevedibili, in quanto dovute ad errori che molte organizzazioni commettono quando iniziano ad affrontare il tema della sicurezza dei dati, sottovalutando aspetti spesso identificati come “pratica comune” ma che poi in realtà si rivelano la causa di possibili violazioni. Pertanto non bisogna cadere nell’errore di non dare la giusta importanza alla sicurezza dei dati, soprattutto quelli sensibili, anzi, è fondamentale allocare adeguate risorse per implementare e diffondere una solida strategia di protezione dei dati. Strategia che di base deve prevedere tutte le attività di monitoraggio necessarie per affrontare adeguatamente requisiti e rischi di sicurezza. Questa attività spesso implica l’adozione di un approccio graduale in modo tale che, nel tempo, conferisca sviluppo e scalabilità delle best practice per tutta l’infrastruttura aziendale. Ed è per questo che bisogna coinvolgere fin da subito le principali parti aziendali interessate al processo di protezione dei dati, in modo da stabilire e comprendere bene gli obiettivi di breve e di lungo termine.

A tal proposito, in rete possiamo trovare documentazione esaustiva che evidenzia la difficoltà delle aziende nella gestione della sicurezza soprattutto nei nuovi ambienti multi-cloud e hybrid-cloud, spesso dovuto alla crescente complessità delle soluzioni di sicurezza che richiede anche ordine a livello organizzativo. Complessità che rappresenta una vera sfida per molte realtà e che spesso ostacola la governance dei dati con un’applicazione corretta delle policy di sicurezza.

Ma quali sono i principali ed i più comuni errori che, se non controllati, potrebbero costituire la causa di una probabile prossima violazione dei dati?

Conformità: condizione necessaria ma non sufficiente

Quante volte ci è capitato di sentire o di leggere che la conformità non è sicurezza? Sicuramente la maggior parte dei professionisti della sicurezza sarebbe d’accordo con questa affermazione. Tuttavia, le organizzazioni spesso concentrano le loro risorse di sicurezza sul raggiungimento della conformità e, una volta ottenute tutte le certificazioni del caso, diventano compiacenti. Se ne deduce che, molte delle più grandi violazioni dei dati degli ultimi anni si sono verificate in ambienti che potrebbero essere stati pienamente conformi sulla carta, senza per questo essere sicuri e privi di vulnerabilità. Ciò significa che occorre prevedere un piano di sicurezza a lungo termine, che sia continuamente sottoposto a revisioni periodiche ricevendo così una taratura sempre più sofisticata e capace di debellare tutte quelle “sviste” di sicurezza, veri embrioni di possibili criticità.

Centralizzazione della sicurezza dei dati

La conformità ha certamente il pregio di fornire consapevolezza sulla necessità di sicurezza dei dati, ma potrebbe risultare insufficiente se non sorretta da mandati più ampi capaci di includere una strategia per la data-privacy e per la data-protection, in quanto si correrebbe il rischio che una volta superata la conformità si perda la continua concentrazione sulla sicurezza dei dati in coerenza con le policy aziendali. Ad esempio, sono diverse le organizzazioni che dispongono di un ambiente hybrid-cloud, spesso in continua evoluzione tecnologica. E proprio in questi ambienti aumentano le probabilità di trovarci a lavorare con nuovi tipi di database, nuovi archivi di dati generati di giorno in giorno o su cadenza settimanale, favorendo la diffusione se non addirittura una dispersione di dati sensibili.

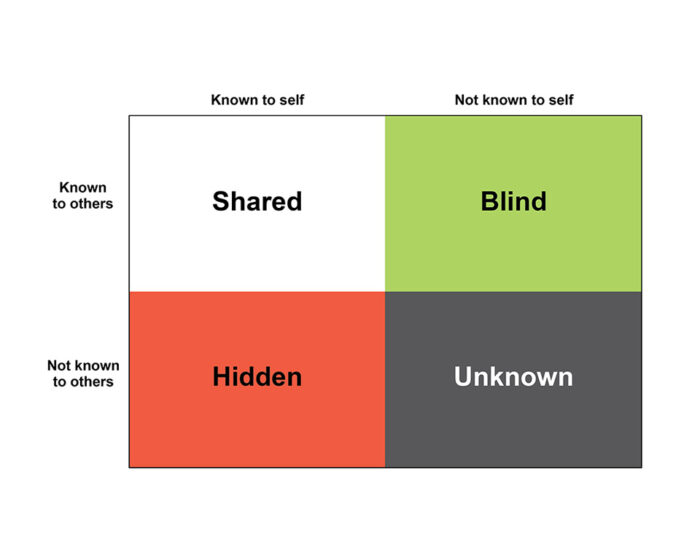

Assegnazione delle responsabilità

Nonostante tutto, una consapevolezza diffusa della necessità di una politica di protezione dei dati esiste. Eppure si riscontrano spesso situazioni dove non vi è un ruolo specifico di responsabile della protezione dei dati sensibili. Una situazione simile può portare ad un ritardato intervento in caso di incidente di sicurezza e magari proprio in quei momenti in cui l’intera azienda è già sotto forte pressione proprio per scoprire cosa sia accaduto, come sia potuto succedere senza però riuscire a trovare un responsabile che abbia la sufficiente conoscenza della situazione.

Favorire la reattività

Spesso le violazioni di alto profilo nelle aziende sono dovute a vulnerabilità già note ma non corrette anche dopo il rilascio delle patch, posticipandone la loro applicazione. La mancata correzione rapida delle vulnerabilità è sicuramente un punto a sfavore della sicurezza in quanto mette a rischio i dati di ogni organizzazione pigra e non reattiva, proprio perché i criminali informatici non aspettano altro che sfruttare attivamente questi ritardi visti come facili punti di accesso.

Monitoraggio continuo delle attività sui dati

Indipendentemente dalla strategia di sicurezza dei dati messa in campo, il monitoraggio dell’accesso e dell’utilizzo dei dati costituisce una parte fondamentale che consente di avere una percezione sempre più precisa del livello di protezione dei dati contribuendo ad affinare le policy di protezione in atto. E’ essenziale che i responsabili dei dati di ogni organizzazione siano nella condizione di rilevare in ogni momento chi, come e quando i dati critici vengono acceduti. Questo monitoraggio è volto a far comprendere se l’accesso è consono alle richieste dell’utente con un’immediata valutazione dei possibili rischi associati, rafforzando quindi l’intero sistema di controllo della sicurezza dei dati.

Ulteriori approfondimenti:

- Protezione del dato? La nuova sfida si chiama “Fully Homomorphic Encryption”

- Fully Homomorphic Encryption (FHE). Una crittografia capace di preservare il dato fin dall’origine

- Quantum Computing: gli effetti collaterali per la sicurezza

Articolo a cura di Luigi Perrone

Architetto e specialista IBM di sicurezza informatica e protezione dei dati.

Attualmente ricopre il ruolo di Security Technical Leader a livello GEO nell’ambito dei sistemi mainframe e hybrid-cloud. Nel suo lungo percorso professionale ha ricoperto diversi ruoli in ambito tecnologico con contatto diretto e continuo con i clienti fornendo consulenza e progettualità nella stesura di architetture di sicurezza e della security intelligence negli ambienti IT