Articoli simili

Insider Threat o Minaccia Interna

«Se non vuoi far sapere il tuo segreto ad un nemico, non dirlo ad un amico» Benjamin Franklin Nell’analizzare il tema delle minacce interne, voglio prendere in prestito un’espressione latina: “Nosce te ipsum”, che riprende il più antico “γνῶθι σαυτόν – Gnothi sauthon” greco, entrambe traducibili nell’esortazione “conosci te stesso”. Le aziende più virtuose spendono…

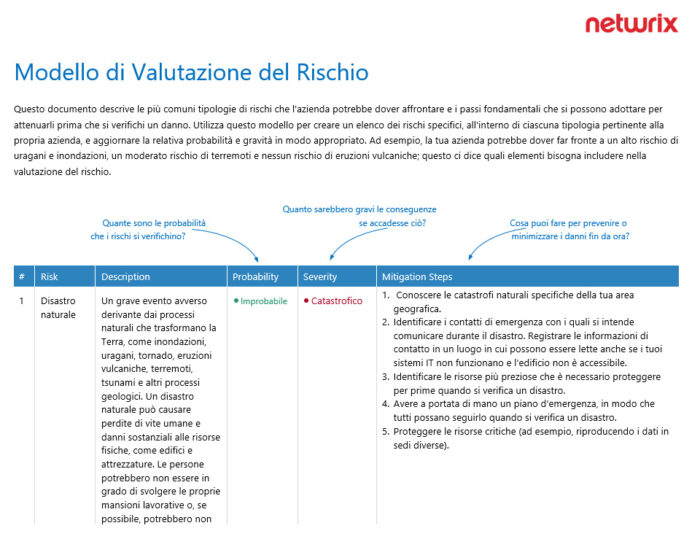

Modello per la valutazione dei rischi in un’azienda

Per un’azienda è difficile prevedere da quale parte potrebbe arrivare una minaccia alla sicurezza. Da un disastro naturale – ad un – più probabile – insider, tutte le minacce sono pericolose e non devono essere trascurate. Valutare i rischi ed essere preparati per qualsiasi avvenimento, è essenziale. Netwrix ha preparo per te il risk assessment…

Frederic Martinez – Intervista al Forum ICT Security 2015

Frederic Martinez Cybersecurity Business Development, Thales. What is today the status of cybersecurity in Italy and in Europe? Are there referentials and standards to enable citizens and organizations to assess if they are vulnerable to cyber-attacks? Is the movement towards the Cloud facilitating or complicating cybersecurity efforts? Cybersecurity tools and measures are often intrusive regarding…

Decisioni automatizzate su algoritmi: il quadro giuridico

Estratto dalla relazione di Enrico Pelino tenutasi al 10° Cyber Crime Conference 2019 Entriamo subito nel vivo della materia: si può essere condannati da un software? La risposta è sì e non stiamo parlando del futuro, ma di qualcosa che già esiste. Negli Stati Uniti c’è stato un caso eclatante: Eric Loomis, fermato dalla polizia…

Sicurezza Zero Trust: visibilità e valutazione continua dei privilegi

Il punto di contatto iniziale durante un attacco informatico è raramente l’obiettivo effettivo. Gli aggressori spesso accedono alle reti da una postazione di lavoro o da una risorsa IoT meno sicura e lavorano da lì ottenendo l’accesso a host e account con privilegi più elevati. Il concetto di Zero Trust Di conseguenza, il concetto di…

Newtech Security distribuisce Sangfor Technologies

Newtech Security e Sangfor Technologies hanno siglato un accordo di distribuzione, il distributore modenese amplia così la sua offerta di soluzioni e servizi. Newtech pensa così di poter aumentare l’innovazione e fornire nuove prospettive al suo canale: grazie a soluzioni innovative i suoi VAR, Dealer e System Integrator Italiani potranno garantire tutti gli strumenti necessari…