Generale Pietro Finocchio – Intervista al Cyber Crime Conference 2014

Generale Pietro Finocchio

Presidente del capitolo di Roma di AFCEA.

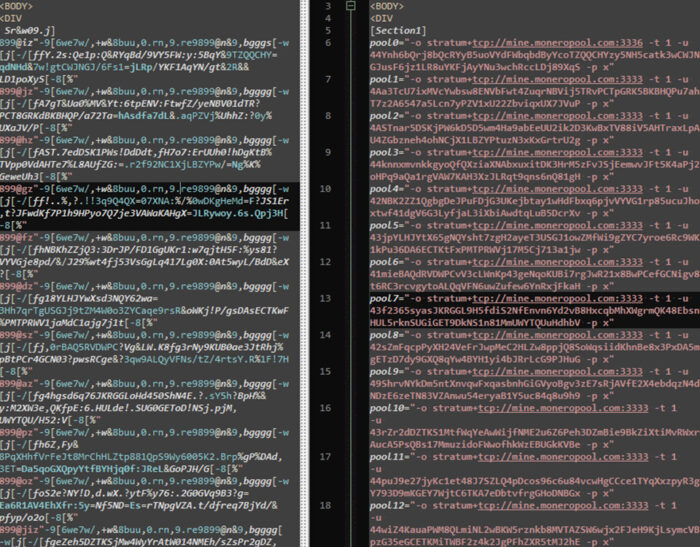

Durante una ricerca su Shodan, mi sono imbattuto in alcuni file eseguibili con estensione *.exe e *.scr, presenti in delle directory FTP senza autenticazione (o con account Guest). I file erano presenti non solo nella root, ma anche in tutte le sottocartelle contenenti immagini e video. Analizzandoli su Virustotal e su altre sandbox, ho notato…

L’Italia inizia ad occuparsi di sicurezza informatica con un approccio nazionale, strategico e accentrato, laddove finora questi problemi erano affidati a una selva di enti pubblici o soggetti privati. Con il DPCM del 24 gennaio 2013, pubblicato nella gazzetta ufficiale n° 66 del 19- 3-2013, il presidente del Consiglio e i ministri membri del Comitato…

Isabella Corradini Presidente Centro Ricerche Themis Crime. Isabella Corradini illustra l’attuale stato dell’arte del fenomeno Data Breach definendo l’eco sistema della Sicurezza IT nel suo duplice aspetto; tecnologico e fisico/sociale.

Aldo Di Mattia Systems Engineer, Fortinet.

Andrea Zapparoli Manzoni Head of Cyber Security Information Risk Management KPMG Advisory S.p.A. Andrea Zapparoli Manzoni illustra qual è la differenza tra information security e cyber security e definisce cosa si intende per cyber intelligence. Conclude l’intervista soffermandosi sul vantaggio che si può conseguire integrando tecniche e strumenti di cyber intelligence nel processo di risk…

Le armi a disposizione degli autori delle minacce e le loro tecniche si evolvono rapidamente. Le aziende e i fornitori di servizi gestiti (MSP) devono a loro volta rispondere con le stesse armi per proteggere i propri ambienti, dispositivi, utenti e dati. Con così tante diverse vulnerabilità in gioco e una gamma così ampia di…

Una volta al mese riceverai gratuitamente la rassegna dei migliori articoli di ICT Security Magazine