Wireshark 2.6.3 lo sniffer per professionisti

Wireshark è un avanzato sniffer di rete per professionisti, migliorato per l’analisi dei protocolli e la sicurezza delle reti. Supporta nuovi protocolli e ha una nuova interfaccia grafica intuitiva. Rilasciato sotto licenza GNU GPL2 e sviluppato da Gerald Combs, Wireshark cattura il traffico di rete in modalità promiscua per un’analisi dettagliata. Utilizza librerie libpcap/winpcap e offre filtri di cattura avanzati per isolare specifici tipi di traffico. Questo strumento è essenziale per la diagnostica e la sicurezza delle reti, aiutando a identificare problemi e minacce.

Introduzione a Wireshark: Lo Sniffer di Rete più Famoso

Quando si parla di sniffer in ambiente pentester o di networking si fa sempre riferimento al famoso Wireshark; sniffer per analisi di protocollo utilizzato per monitorare i problemi di rete analizzando i protocolli e pacchetti che circolano nella rete lan. A fine agosto 2018 è uscita l’ultima release la 2.6.3 con delle correzione di vulnerabilità corrette inerenti il bluetooth, bug della penultima versione e aggiornamenti ai protocolli supportati tra i più importanti dhcp, gsm, ssl, ieee 802.11, http e http2.

Caratteristiche e Licenza di Wireshark

Wireshark è reperibile a questo indirizzo (wireshark.org) progetto multipiattaforma con il logo della pinna dello squalo, scritto in C e rilasciato sotto licenza libera GNU GPL2 (General Public Licenze) free software scaricabile dal sito, senza costo e liberamente utilizzabile sui pc senza limitazione di numero di installazioni. Il codice è liberamente scaricabile sotto licenza citata sopra GPL così da permettere lo sviluppo e contributo da parte di volontari per migliorare la qualità del codice e le funzionalità del programma aggiungendo protocolli.

Il programma tramite un’interfaccia grafica permette all’utente di visualizzare tutto il traffico presente nella rete tramite modalità promiscua della scheda di rete. La modalità promiscua o Monitor Mode permette di intercettare il traffico di utenti diversi, quindi anche il traffico destinato ad altri nodi della rete.

Storia e Sviluppo di Wireshark

L’ideatore e sviluppatore principale è Gerald Combs che dal nome Ethereal, non più supportato, nel 2006 è passato per motivi di copyright a wireshark usando una subversion repository del vecchio nome come base per lo sviluppo del nuovo fork, inglobando nuove caratteristiche e funzioni utilizzabili sia da riga di comando, che da interfaccia grafica.

Funzionalità e Interfaccia Grafica di Wireshark

La intuitiva GUI lavora su moltissimi protocolli di comunicazione sfruttando libpcap/winpcap permettendo così di filtrare e salvare transizioni di protocolli o sessioni specifiche da IP. Disponibile sia in Qt che in Gtk+ permette di combinare multipli file salvati di cattura traffico e inglobarli in un unico file.

L’interfaccia grafica si suddivide in riquadri con diverse visualizzazioni di cosa si vuole analizzare tra cui pacchetti byte per byte in esadecimale e gli altri riquadri la lista dei pacchetti catturati con le informazioni. In alto c’è il pulsante start a fianco dell’interfaccia desiderata che inizierà a visualizzare, su una rete con traffico, in via sequenziale i pacchetti catturati nella sezione grafica dall’utente, è possibile visualizzare con chiarezza il numero progressivo del pacchetto, il timestamp della cattura, l’indirizzo IP sorgente/destinatario del pacchetto, il protocollo e le informazioni dal pacchetto. Il software permette l’aggiunta di ulteriori colonne per visualizzare ulteriori campi del pacchetto tramite il menù edit e preferences.

Utilizzi di Wireshark: Monitoraggio e Sicurezza di Rete

Questo strumento utilizzato sia da chi vuole eseguire attacchi o sniffare traffico in chiaro commettendo un reato penale è usato solitamente dagli admin di rete per monitorare se qualcosa non va nel senso giusto. Dal menù è possibile scrivere il nome del protocollo da monitorare tra quelli supportati dal programma sempre in evoluzione di aggiornamento. IP del mittente, ip del destinatario e il segmento tcp con tanto di porta che permette all’amministratore di rete di supervisionare se ci sono servizi che non dovrebbero esserci attivi o regole di traffico che dovrebbero essere escluse tramite firewall o ACL.

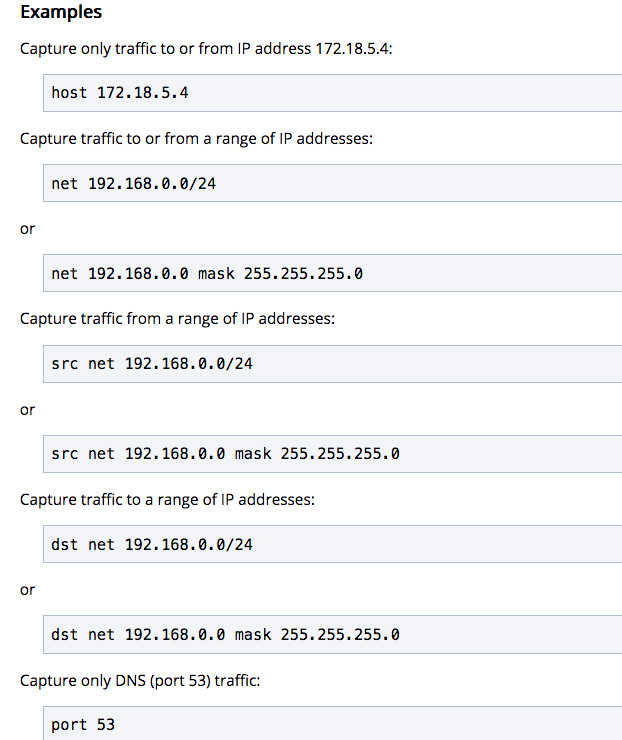

Presso questo indirizzo web wiki.wireshark.org/CaptureFilters è possibile avere esempi di filtri da applicare per monitorare DNS quindi la porta 53 o specifici indirizzi di rete o traffico da un range di indirizzi specifici. Malware o attacchi dos che usano la rete sono ben visualizzabili con wireshark. Se un pc della rete volesse caricare nel browser la pagina duckduckgo.com noto motore di ricerca free, vedrebbe dallo sniffer l’header IP, la richiesta http, la porta di destinazione, checksum del pacchetto, la sequence number e i flag quindi il modello ISO/OSI monitorato ai livelli bassi.

Questo tool può servire al responsabile della rete per scovare virus/worms in circolo nella LAN avvicinandosi come servizio al noto IDS snort. Il programma permette al sistemista di intercettare traffico diretto alla scheda di rete, quindi identificare gli host di una comunicazione e i protocolli impiegati, salvare il traffico intercettato su file, usato per analisi posticipate nel tempo, soprattutto in caso di reti con molto traffico. L’ impiego di filtri permette la facilizzazione di identificare solo il traffico di interesse.

Comunità e Risorse di Wireshark

Il team-wireshark gode di una grande comunità, mailing list e canale IRC dove chi ha problemi può chiedere assistenza specie per protocolli poco conosciuti all’utente medio quali AIX, Novell, CISCO e HP-UX. Una chiara pagina Wiki reperibile a wiki.wireshark.org è disponibile per gli utenti che cercano aiuto ma anche per chi vuole contribuire ampliando le pagine. Il link Ask.wireshark.org offre per gli smanettoni la possibilità di contribuire a discussioni in atto e di crearne di nuove. Nella pagina wireshark.org/lists/ è possibile reperire gli RSS per tenersi aggiornati sulle varie sezioni del progetto in continuo sviluppo.

L’Importanza di Wireshark nella Sicurezza Informatica

Wireshark è free ed è un ottimo strumento da conoscere e tenere a portata di mano perché solo monitorando la propria rete, i propri pc, dispositivi IoT e il traffico di rete è possibile rendersi conto se stiamo avendo un attacco informatico, o stiamo offrendo, tramite servizi in esecuzione o porte aperte, a noi sconosciute, la possibilità di essere attaccati servendo un vettore di vulnerabilità che non pensavamo di avere.

A cura di: Fabio Carletti aka Ryuw

Fabio Carletti aka Ryuw è un White Hat del gruppo (SoldierX Hacker team).

Esperto di sicurezza informatica con una vasta esperienza nel campo della protezione dei sistemi, delle reti e dei dati sensibili. Con più di 20 anni di esperienza nel settore della sicurezza informatica, ha lavorato con diverse organizzazioni per implementare strategie di difesa avanzate e mitigare le minacce informatiche in continua evoluzione.

Collabora come membro volontario del Tor Project team.

Ospite di rilevanti eventi italiani riguardanti la privacy, gnu/linux e software open source dedica le sue energie alla ricerca nella sicurezza informatica.