Unità di crisi informatica: le basi per gestire al meglio l’emergenza

La tecnologia ormai ci circonda. In ogni istante, se ci pensiamo bene, una quantità ingente di informazioni circola nella grande ragnatela di Internet, una immensa rete di computer interconnessi tra loro. La rapida evoluzione degli attacchi alla sicurezza delle infrastrutture dei sistemi informativi e tecnologici rende evidente che tale fenomeno è divenuto una seria e reale minaccia da combattere attraverso adeguate misure di prevenzione.

In questo scenario, in particolar modo con l’avvio del processo di dematerializzazione documentale e della digitalizzazione dei servizi, in cui le aziende pubbliche e private sono divenute sempre più bersaglio del cyber crime, l’istituzione di una squadra di soccorso informatico è una necessità indispensabile, da precostituire in una fase antecedente l’emergenza.

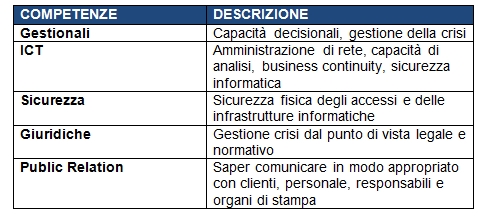

In tal senso le figure di ruolo con le competenze necessarie per la composizione di un CSIRT (Computer Security Incident Response Team) possono essere trovate all’interno dell’organizzazione o all’esterno valutando opportunamente in termini di costi la convenienza di colmare le eventuali carenze.

Le principali competenze da ricercare utili al caso possono essere:

- Capacità di gestione della crisi e degli incidenti di sicurezza.

- Competenze decisionali.

- Competenze di sicurezza informatica e di amministrazione di rete.

- Competenze legali e forensi.

- Competenze di Public Relation.

È quindi fondamentale che ogni azienda:

- Prenda consapevolezza di tale esigenza ed intraprenda ogni utile iniziativa per l’istituzione di un organo di controllo interno.

- Provveda alla stesura di un adeguato piano di gestione degli incidenti informatici che scaturisca da una esaustiva analisi dei rischi specifici.

- Tenga conto del grado di esposizione aziendale, del tipo di rete di distribuzione e della criticità dei dati.

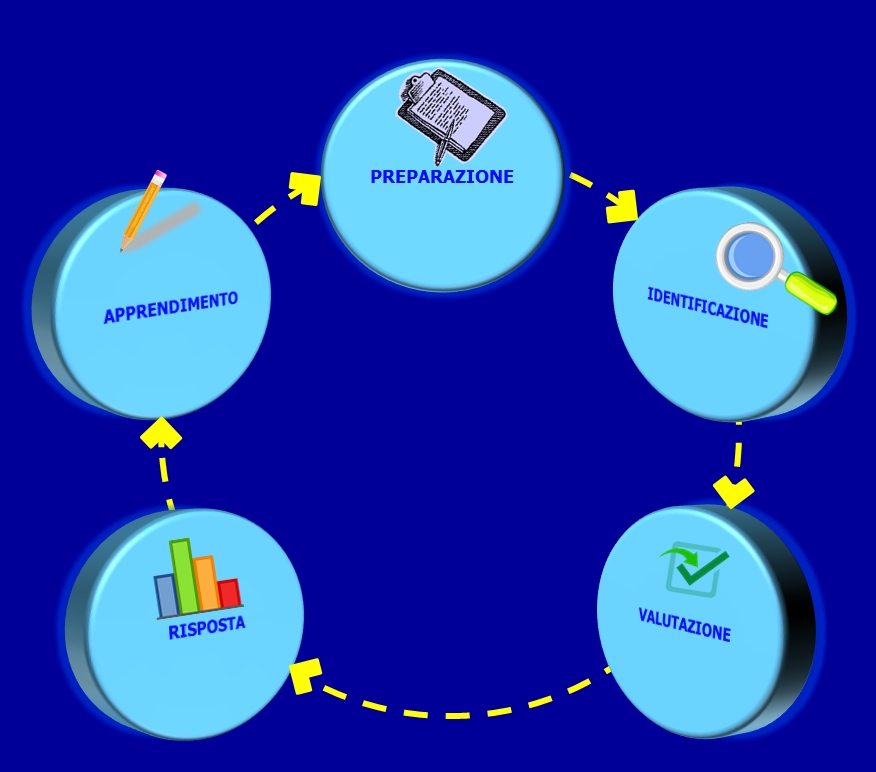

Lo standard che delinea le regole base del processo di gestione dei rischi in ambito informatico è il modello ISO / IEC 27035 il quale prevede cinque fasi principali:

- La fase di Preparazione per la gestione degli incidenti;

- La fase di Identificazione attraverso il monitoraggio e la segnalazione;

- La fase di Valutazione per determinare come attenuare il rischio;

- La fase di Risposta all’incidente contenendo, mitigando o risolvendo il problema;

- La fase di Apprendimento da documentare per trarre insegnamenti per il futuro.

Ognuno di questi stati è propedeutico a quello successivo secondo un ordine ciclico e continuo.

Di seguito tratterò i vari step dal punto di vista dell’esperto ICT chiamato ad intervenire, il quale dovrà anche interagire e collaborare con tutte le altre figure componenti il team CSIRT.

LA PREPARAZIONE

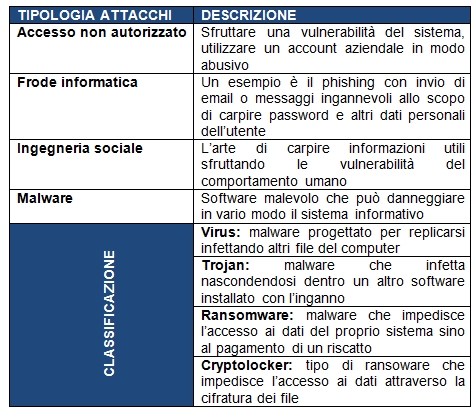

Un incidente informatico è un qualsiasi tipo di anomalia che altera il normale funzionamento di un sistema informativo e può manifestarsi come

- un malfunzionamento hardware/software accidentale;

- un vero attacco informatico.

Per fronteggiare un evento del genere, in ogni caso, è strategicamente rilevante, per limitare i danni, ridurre i costi e i tempi di recupero, creare un piano operativo di soccorso per tempo e non durante l’emergenza. Ma tutto questo può non bastare se non accompagnato da un continuo aggiornamento procedurale avvalendosi, soprattutto, dei preziosi insegnamenti forniti dallo storico degli eventi passati. Agire in modo improvvisato senza un preordinato e pianificato modus operandi porterebbe al sicuro fallimento di tutte le operazioni del caso.

Occorre implementare regole ed azioni per un protocollo di gestione che:

- Identifichi le risorse da preservare, le vulnerabilità e le potenziali minacce.

- Valuti la necessità di stipulare una polizza assicurativa.

- Individui i livelli di allerta in base alla gravità dell’incidente.

- Individui le priorità delle azioni da intraprendere per il ripristino.

- Censisca l’architettura di rete, le attrezzature, i servizi e i documenti, gli accessi autorizzati del personale.

- Pianifichi una strategia di comunicazione con gli organi di stampa e tutte le figure di riferimento coinvolte.

- Definisca le condizioni per le quali un evento qualsiasi può trasformarsi in un incidente di sicurezza informatica.

- Individui gli incidenti che possono avere un impatto negativo sulle attività dell’organizzazione.

- Cataloghi le tipologie degli incidenti.

- Individui le metodologie d’identificazione.

L’IDENTIFICAZIONE

La protezione e il monitoraggio di tutti i dispositivi connessi nella rete di una azienda, in quanto potenziali punti di guasto e/o di accesso per i criminali informatici, devono essere accompagnati da azioni che puntino alla sensibilizzazione dei dipendenti, rendendoli consapevoli del ruolo fondamentale che possono avere nella fase di rilevazione. Instaurare una sinergia tra tecnologia, servizi e personale è un punto chiave di fondamentale importanza.

LA VALUTAZIONE

Importante è la corretta valutazione dell’incidente. Dopo averlo individuato, è fondamentale raccogliere tutte le informazioni disponibili. I dati archiviati nei vari file di log, registri di sistema e registri di audit consentono a colui che è stato incaricato all’analisi dell’evento, di esaminare le proporzioni e la gravità dell’accadimento ed individuare, sia nei casi di attacchi informatici che in quelli di fatti accidentali, la strategia difensiva da seguire nella fase di risposta.

Il primo passo che bisogna intraprendere per impedire un effetto domino che interessi ulteriori sistemi e dispositivi interni all’organizzazione è quello di riuscire ad arginare gli effetti, impiegando il massimo sforzo per il suo contenimento con l’obiettivo, non sempre possibile, di ripristinare lo status quo.

Nei casi più gravi, prima che l’incidente venga risolto occorre raccogliere tutte le prove forensi secondo quanto previsto dalla normativa vigente, rivolgendosi se necessario, anche ad esperti esterni.

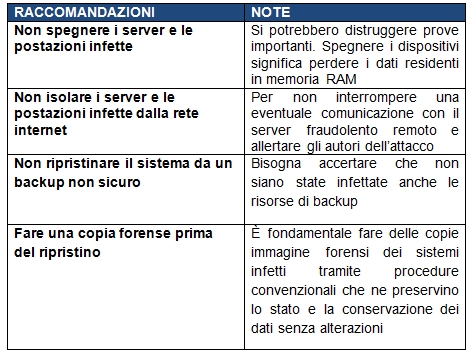

LA RISPOSTA

Una volta che la valutazione e/o l’indagine sono state concluse, si passa alla fase di rimozione e ripristino dell’operatività. È necessario, in caso di attacco informatico, solo dopo essere sicuri di avere la situazione sotto controllo, rimuovere tutti i codici e i dati nocivi lasciati dall’attaccante e sanare le vulnerabilità riscontrate. Il risultato ottenuto costituirà il risultato finale dell’intervento e dovrà essere in ogni caso documentato per lo storico degli eventi, operazione utile per l’apprendimento.

L’APPRENDIMENTO E LA RACCOLTA DOCUMENTALE

È molto importante fare tesoro dell’esperienza acquisita, per valutare nel suo complesso il piano di emergenza adottato e quali miglioramenti futuri eventualmente prevedere. Un’analisi di valutazione accurata può aiutare in modo significativo ad individuare carenze nella politica di gestione dell’emergenza.

La documentazione di tutti gli incidenti e lo storico delle azioni intraprese risulteranno sicuramente utili per il futuro training periodico. Un report documentale sull’evento, sulle azioni e sui risultati andrebbe consegnato anche alla dirigenza aziendale coinvolgendola in modo rilevante.

OSSERVAZIONI FINALI

La cultura digitale, la condivisone delle informazioni, l’implementazione di regole di buona pratica e di tecniche di protezione sono tutti argomenti da tenere in considerazione nella pianificazione di una politica di gestione dell’emergenza.

Per ovvi motivi, non è possibile garantire la piena protezione da tutti i rischi d’incidente, ma possiamo cercare di mitigarne l’impatto assicurando la continuità operativa durante e dopo ogni evento dannoso. Proprio per questo motivo, per garantire sempre e comunque la fruibilità dei servizi, occorre una costante analisi del nostro sistema informativo per ciò che riguarda la capacità di resistenza di fronte a tutte le possibili minacce e di adattamento alle nuove eventuali condizioni.

Ogni qualvolta che siamo chiamati ad intervenire, bisogna operare con tenacia e senza presunzione, mettendo in campo competenza e professionalità, e ricavando da ogni caso, a prescindere dal risultato conseguito, indispensabili insegnamenti.

In tal senso ci viene bene incontro il prezioso consiglio di Sun Tzu nell’Arte della Guerra:

Se conosci il nemico e te stesso, la tua vittoria è sicura. Se conosci te stesso ma non il nemico, le tue probabilità di vincere e perdere sono uguali. Se non conosci il nemico e nemmeno te stesso, soccomberai in ogni battaglia.

SITOGRAFIA

- http://www.iso27001security.com/html/27035.html

- https://www.strategic-risk-europe.com/top-10-things-to-do-when-responding-to-a-cyber-security-incident-/1413251.article

- https://digitalguardian.com/blog/what-security-incident-management-cybersecurity-incident-management-process

- https://www.cybersecuritycoalition.be/content/uploads/cybersecurity-incident-management-guide-EN.pdf

A cura di: Salvatore Lombardo

Salvatore Lombardo è laureato in Ingegneria Elettronica orientamento Telematico. Ha frequentato un Master in Information and Communication Technologies – Internet Software Engineering.

Da oltre dieci anni svolge l’attività di funzionario informatico presso la Pubblica Amministrazione, curando in particolare la sicurezza informatica e l’amministrazione di rete.

In qualità di esperto ICT, iscritto all’albo dei docenti della ex Scuola Superiore dell’Amministrazione dell’Interno, ha tenuto vari corsi di formazione e aggiornamento per il personale.

È autore del libro La Gestione della Cyber Security nella Pubblica Amministrazione.