Modelli di cybersecurity OT alla portata dei reparti produttivi

Le evoluzioni tecniche spesso si muovono di pari passo a rivoluzioni culturali che ci costringono e rimettere in discussione prassi e modi di pensare in uso da decenni.

Con l’avvento della cybersecurity, il mondo dell’automazione, da sempre molto tradizionalista e fedele al motto “se funziona così, non lo cambiare”, ha dovuto imparare a muoversi su territori nuovi.

Necessità di fare presto, fare bene e spendere poco. Come?

La cyber security non è fatta di sole misure tecniche; installare un antivirus o segmentare una rete con un firewall sono solo gli atti finali di un processo molto più articolato.

Come risaputo, la norma IEC 62443 propone un approccio ciclico per la definizione e l’implementazione di un sistema di gestione della cyber security, che trova il suo inizio nel processo di analisi del rischio, che consigliato come primo punto di riferimento quando si tratta di trovare soluzioni efficaci che non stravolgano quello che si ha e quello che si fa.

Si analizza prima di tutto in termini “matematici”:

Rischio = Minaccia x Vulnerabilità x Conseguenze

Il punto è che ogni linea produttiva potrebbe essere attaccata, anche se non sappiamo quando. Ecco perché un approccio basato sulla prevenzione è ormai imprescindibile.

Ricordiamo che le conseguenze di un attacco OT, mirato o ransomware, possono essere espresse in termini di:

- Migliaia di euro persi in funzione del tempo di fermo impianto

- Impatti sulla sicurezza in funzione dell’entità delle lesioni riportate dalle persone o del numero di potenziali decessi

- Tempo necessario (giorni, mesi, anni) per il recupero dei danni ambientali

- Tempo stimato in cui potrebbe essere compromessa la produzione prima del rilevamento delle non conformità

Consigliamo di rappresentare gli impatti in questi termini soprattutto quando si voglia coinvolgere il top management nella definizione di un piano di cyber security, perché questo metodo permette di vedere “a colpo d’occhio” l’entità massima delle conseguenze di un attacco informatico.

Una volta definite le conseguenze, come si procede?

Occorre analizzare il contesto e definire quali sono gli asset più critici e maggiormente impattanti; per esempio considerando critiche le diverse linee produttive il cui fermo non deve per alcun motivo accadere.

Una volta note le criticità, individuare le minacce attraverso i dati storici.

In questo caso ci si può affidare ai report emessi dalle authority internazionali che se ne occupano, come ad esempio l’ENISA (Agenzia dell’Unione Europea per la Cybersecurity).

Ma non dimentichiamo che, oltre agli atti terroristici che affliggono le infrastrutture critiche, nel settore privato non si possono escludere minacce derivanti da competitor sleali.

Nessuno escluso: molte minacce alla cybersecurity sono comuni a tutti

La combinazione di conseguenze e minacce permette di definire già un primo profilo di rischio per i singoli asset e di assegnare loro un Security Level, come previsto dallo standard IEC 62443, il che ci porta all’ultima fase dell’analisi.

Valutare le contromisure.

In questa ultima fase di analisi si valutano aspetti quali l’obsolescenza dei sistemi operativi e le politiche di patching e backup, la segmentazione delle reti, l’uso dei Wi-Fi e aspetti prettamente organizzativi quali l’efficacia delle attività di training per il personale e la presenza di efficaci piani di recovery e di incident response.

Vediamo un esempio concreto di analisi del rischio

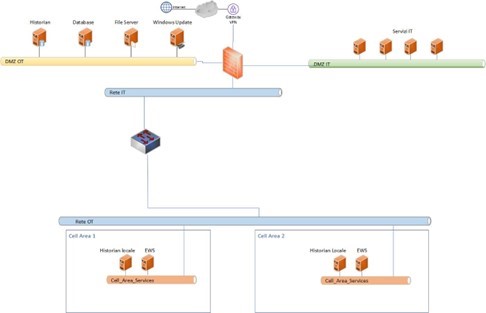

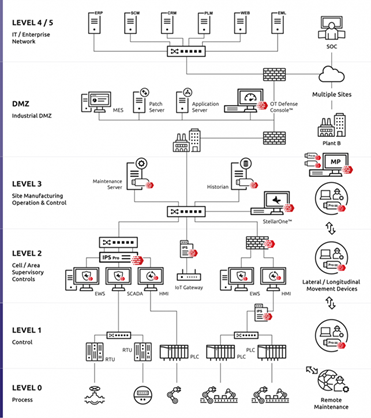

La figura qui sotto rappresenta la rete di un impianto manifatturiero prima dell’ implementazione delle contromisure di cyber security.

Server Historian e stazioni di ingegneria EWS delle varie linee produttive dello stabilimento, qui denominate “Cell Area”, sono attestate su una rete “piatta”, non segmentata e connessa con la rete IT di stabilimento, dalla quale il personale degli uffici tecnici effettua connessioni remote verso gli impianti.

Alcune connessioni remote vengono effettuate attraverso la VPN di impianto, prevalentemente a scopo di monitoraggio e manutenzione.

Le criticità emerse in fase di analisi su questa rete sono quindi:

- scarsa segmentazione

- mancanza di una segregazione tra la parte IT e la parte OT

- assenza di una DMZ dedicata esclusivamente ai servizi OT

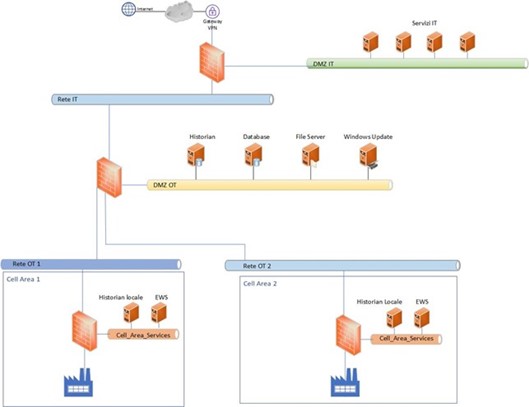

Sulla base di queste considerazioni, rielaboriamo l’architettura ispirandoci al modello di riferimento Purdue:

- le “cell area” sono attestate ciascuna su una VLAN dedicata

- previsto un firewall per ciascuna cella che ne consenta la segregazione

- il firewall di cella definisce una DMZ locale su cui vengono attestati i servizi che hanno necessità di essere acceduti dalle reti ai livelli superiori

- per separare l’ambito OT da quello IT, previsto un firewall principale sul quale creare anche una DMZ dedicata all’OT, che contiene i servizi comuni a tutte le linee, quali l’historian centralizzato, il database dei dati di produzione, un file server opportunamente protetto e il server dedicato agli aggiornamenti dei sistemi operativi Windows presenti su alcune macchine dei perimetri OT.

Quali soluzioni potrebbero essere utilizzate per mettere in pratica un’architettura così sicura? L’idea di H-ON Consulting e TXOne

Dalla partnership fra H-ON Consulting, società di consulenza specializzata in ambito safety e cybersecurity, e l’innovazione di TXOne Networks, è possibile unire all’analisi del rischio secondo lo schema IEC 62443 tecnologie specifiche di supporto nella gestione centralizzata della cybersecurity, anche quando si tratta di un vasto numero di asset produttivi, e senza mai interrompere le operazioni.

Per difendere un’infrastruttura di rete è consigliato avvalersi di soluzioni OT Native, specifiche per l’OT, di tipo EDGE, che consentono di segmentare la topologia della rete in diverse zone; mentre per l’endpoint la soluzione di riferimento si chiama Portable Security, una chiavetta USB contenente antivirus/antimalware.

Il risultato finale ci mostra che soluzioni del genere sono progettate per essere implementate nei livelli 1 (controllo di base), 2 (controllo di supervisione) e 3 (operazioni di produzione e controllo del sito), completando in questo modo il Purdue Model visto sopra.

Per saperne di più leggi l’articolo completo oppure richiedi una consulenza.